1. 우리는 의심스러운 네트워크

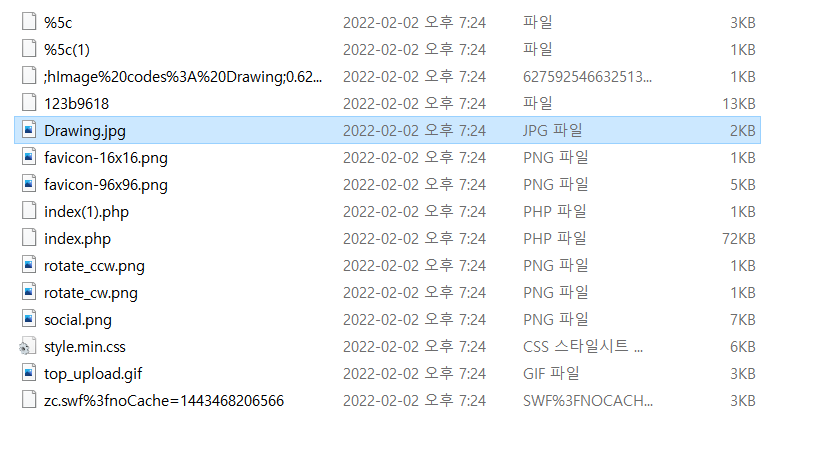

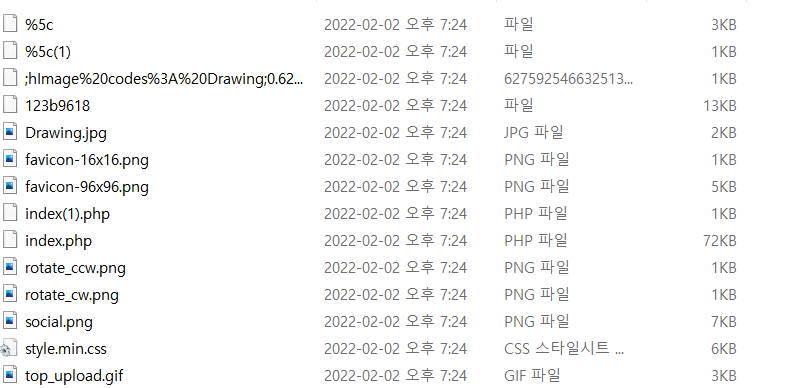

패킷을 열고, HTTP로 주고받은 파일들을 전부 저장한다면 답을 얻어낼 수 있다.

파일들 중 답이 있다.

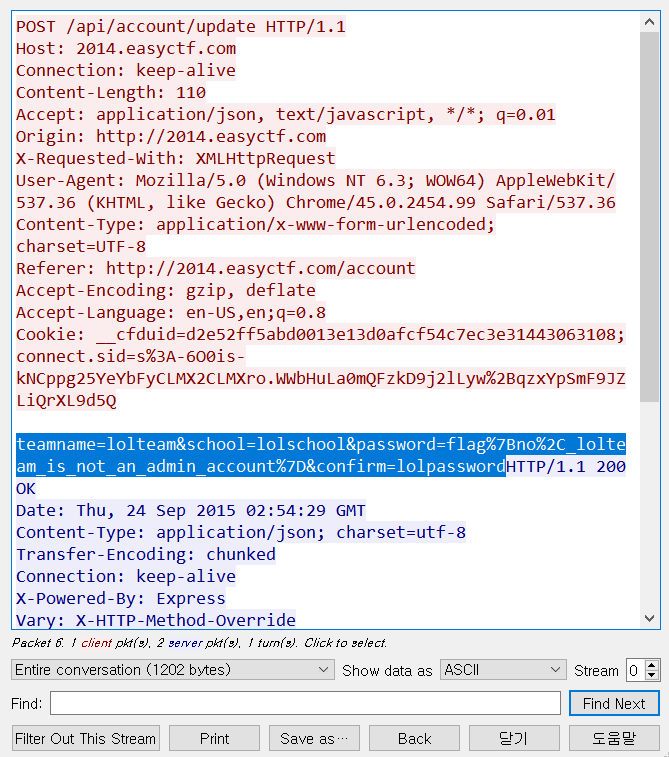

2. lol team이라는 의심스러운 팀이 있습니다.

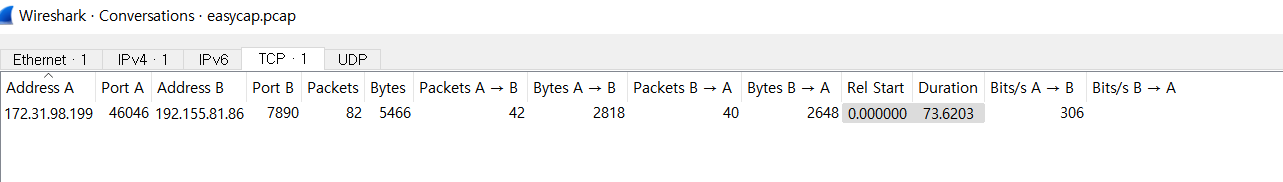

패킷을 열고 Conversation을 분석해보았다.

URL Decoder를 사용한다면 ?

3. 당신은 캡처 파일에서 플래그를 찾을수 있는가?

Conversation 분석을 해보았다.

전체 Packet개수도 적었고, Stream도 1개뿐이었다.

열면 답을 찾을 수 있다.

4. 조용할수록 더 귀를...

이중으로 압축되어있는 Pcapng파일을 확인할 수 있다.

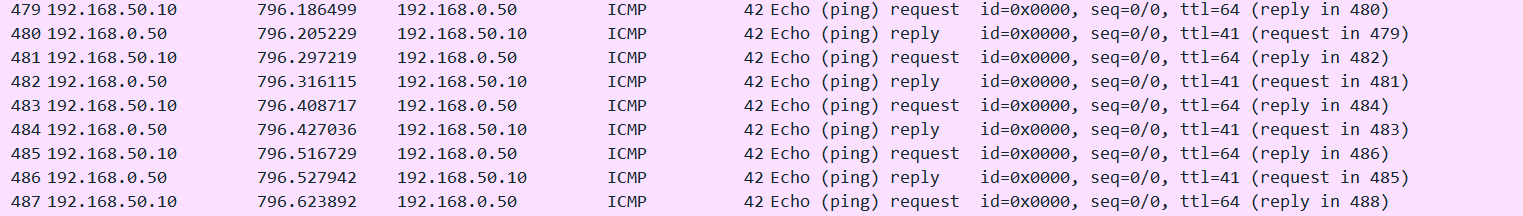

그런데, 패킷을 확인하면 뭔가 이상하다. seq가 다 0이다.우리는 ICMP 헤더 구조를 살펴본 바 있다. 근데 seq = 0 은 좀 뭔가 이상하다. 뭘까?

그래서 분석을 진행하면,

Request Packet에 Identification에 알파벳들이 숨어있다.

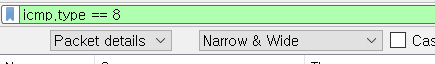

그래서 icmp.type == 8 (request) 필터링을 걸어서 확인한다면 답을 알아낼 수 있다.

http://www.kyobobook.co.kr/product/detailViewKor.laf?ejkGb=KOR&mallGb=KOR&barcode=9791196058432

ctf-d