1. 나는 힉스 입자가

파일을 받으면, 확장자 없는 파일이 있다. HxD로 분석하면 7z파일임을 확인 가능하고, 그럼 알았으니 압축해제해서 Wireshark로 분석해보자.

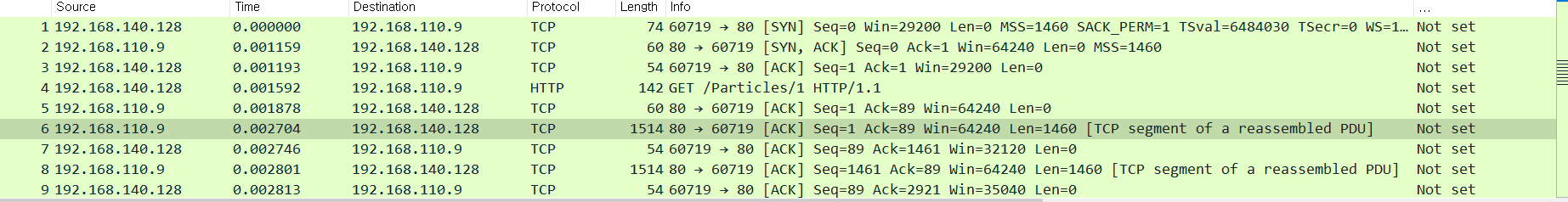

딱히 특별한 정보는 보이지 않고, HTTP TCP로만 241개의 패킷이 있다.

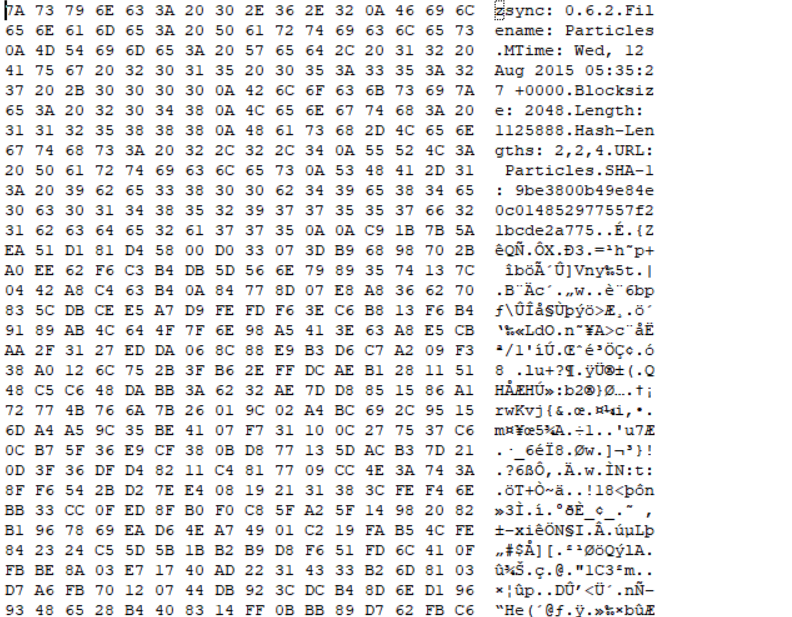

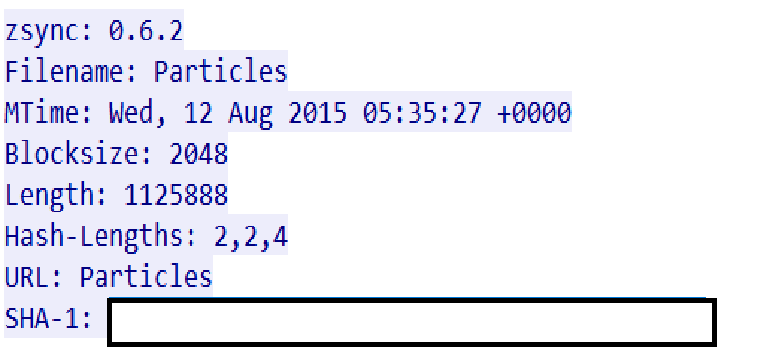

NM으로 분석해보니, 1을 이름으로 가진 파일과 Particles라는 파일들이 나누어져 있는게 보였다. 그래서 문제 제목이기도 한 Particles들이 답인가 싶었고, 그래서 HxD로 열어봤다.

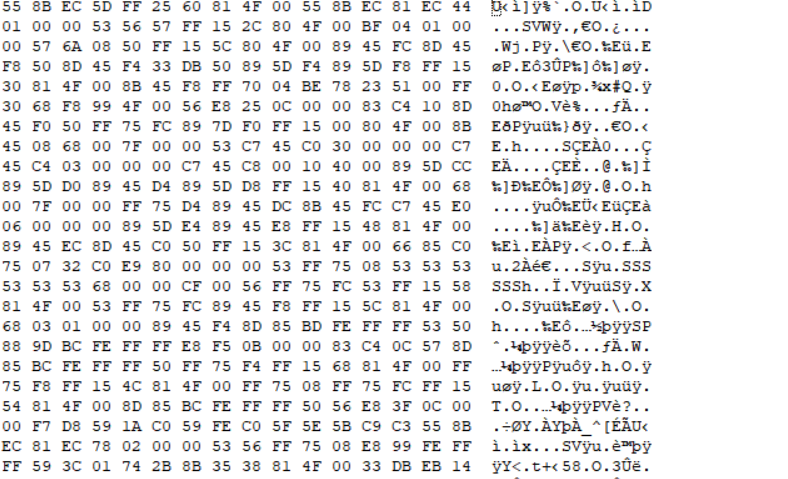

1 (파일) 을 HxD로 열어 본 사진

Particles를 열어본 사진.

근데 뭐 딱히 시그니처도 안나오고 뭐지 싶었다. 그래서 다시 Wireshark로 돌아가 봤더니,

어라, Hash값이 있네. 그래서 이걸 검색해봤더니 관련한 내용이 있었다.

2. 특정 위치에 무선 트래픽

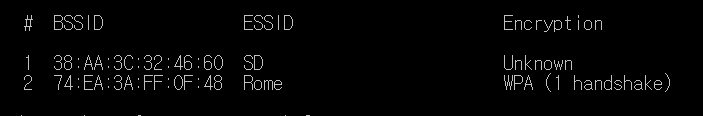

Packet은 802.11 그러니까, 무선으로 전송되었다. 대개 암호화되어 있으니, aircrack-ng로 분석해보자.

분석 결과, 2개의 ESSID를 확인할 수 있다. 다만 WPA방식이다. 이건 비밀번호를 "알아야"한다.

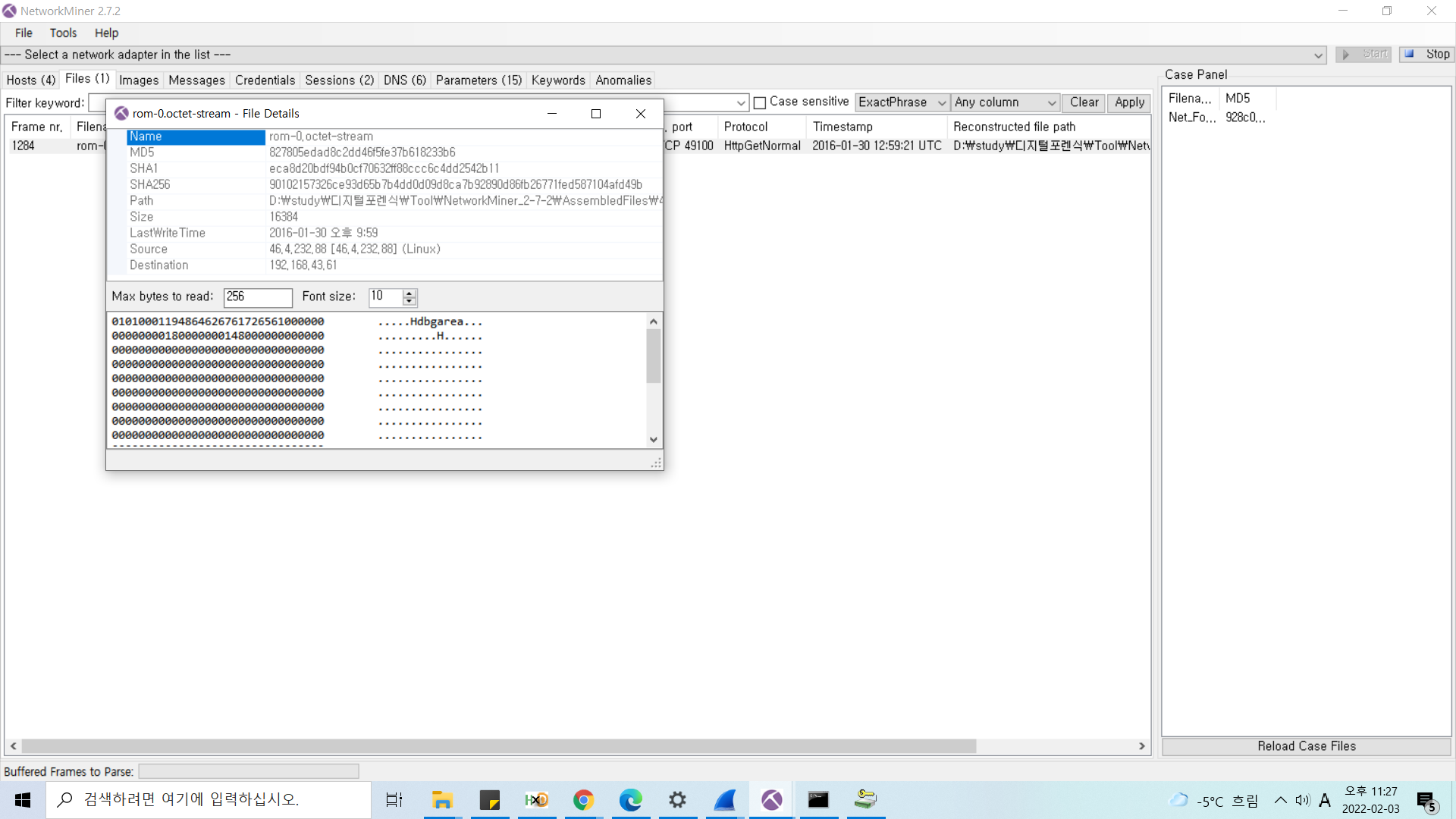

그래서 NM으로 주고 받았던 파일들을 분석해봤고,

그럼 딱 1개의 파일과 함께 ,Hdbgarea라는 문자열이 있다. 계속 문제를 풀면서 느끼는거지만, 우리가 스스로 알아낼 수 있는게 아무것도 없다면 그냥 주어지는 대로 가면 된다. 이게 아무래도 인간이 풀라고 만든거라, 그냥 주면 주는대로, 정보가 정말 없다면 그건 그냥 "있는 것"만으로도 문제를 풀 수 있는거다.

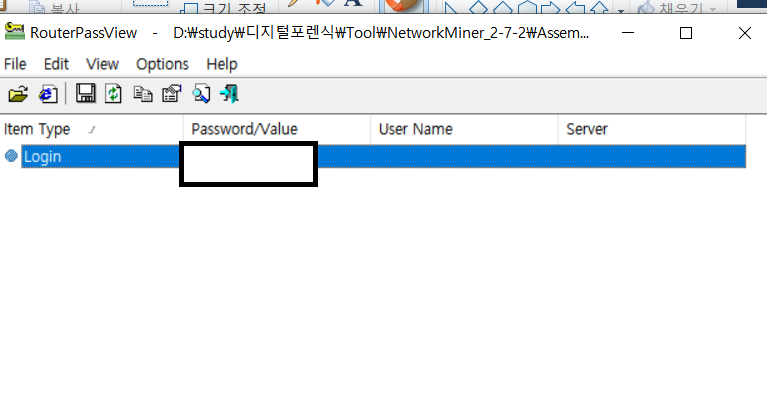

아무튼, 이걸 Router Pass View로 분석해보자.

그럼 P/W를 알아낼 수 있다. 그럼 이제 air crack으로 복호화를 진행하자.

airdecap-ng.exe -e 'Rome' -p PW 파일 위치.

를 하면 복호화된 파일이 생성된다.

그래서 다시 이걸 NM으로 분석해봤더니, 뭐 없다. 파일도 없고 그렇다.

그래서 Key format을 검색해봤다.

3. 하늘은 왜 푸른색 ?

Packet은 txz확장자인데, 안 열린다. 그래서 HxD로 시그니처 확인하니 7z 파일이다. 열어주니, bluetooth 관련한 Packet들이 잔뜩 있다. 그래서 NM으로 분석해보니 뭐 없다. 그래서

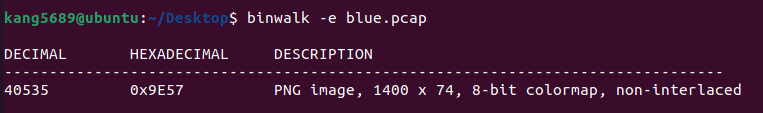

binwalk로 분석해봤다. PNG 파일의 존재를 알려줬다.

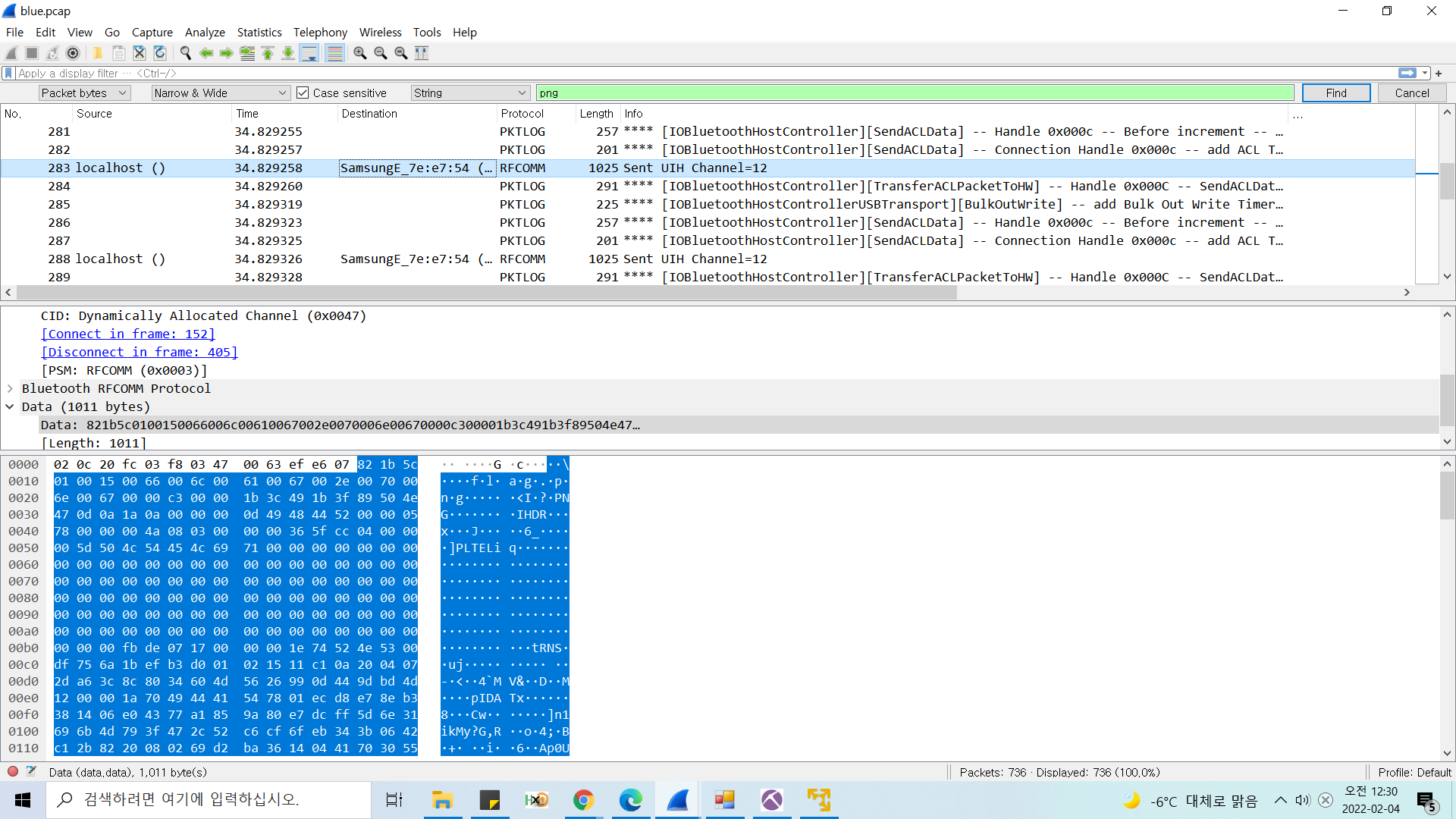

그래서 png를 검색해봤더니, 02 0c 20으로 시작한다. 그럼 이제 이걸 기준으로 검색해보면, 288번 293번 298번 303번 308번 313번 패킷을 확인할 수 있다. 그럼 이걸 모으면 PNG가 완성된다는 것을 추측했으니 HxD로 다 모아서 파일은 만든다면??

다만 파일의 Bin Header, Footage는 제거를 해줘야겠지.