유출된 자료 거래 사건.

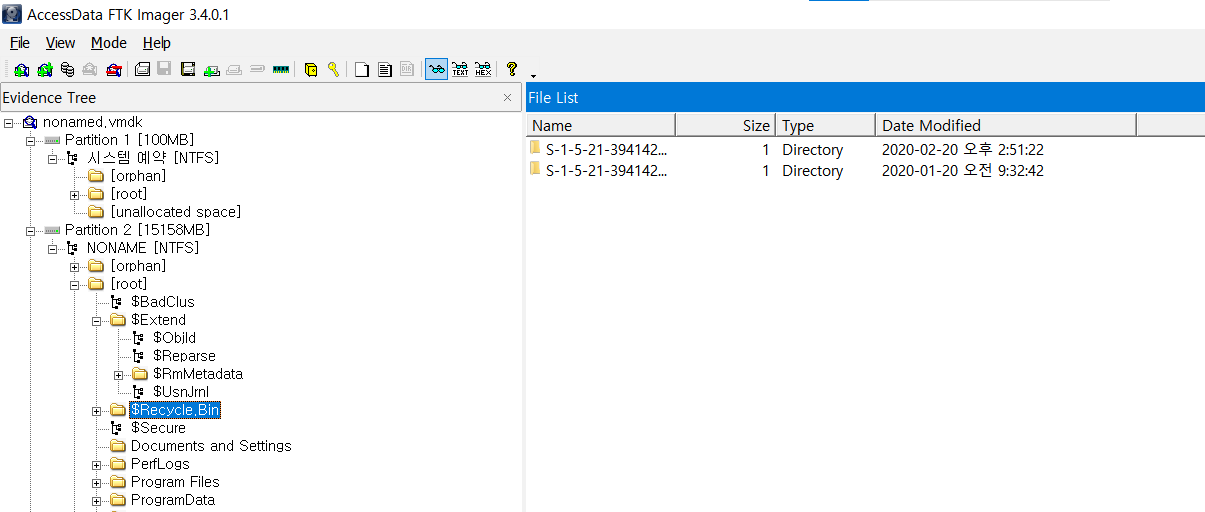

vmdk 파일이 주어지고 문제는 4개가 있다.

1번부터 풀어보자.

1.

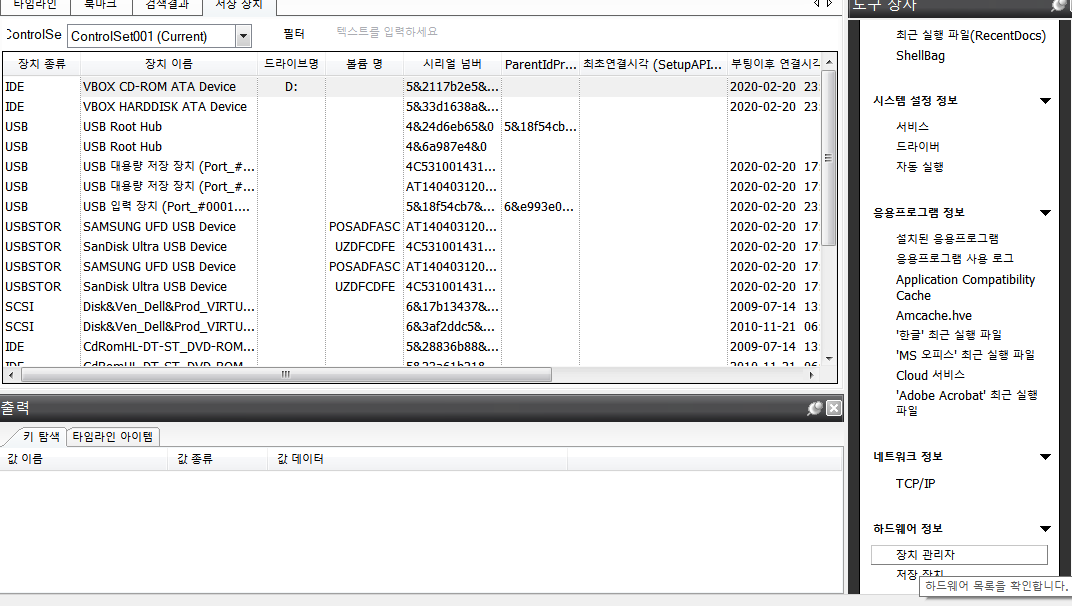

연결된 USB 저장장치를 찾으라고 한다.

이건 registry를 분석하면 알 수 있다. 그 중에서도 local machine을 분석하면 알 수 있다.

그럼 뽑아내자.

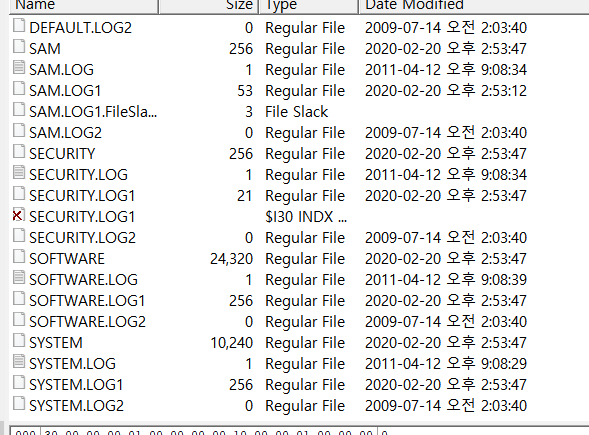

레지스트리는 Windows - system 32 - config 경로에 있다.

그럼 config를 뽑아내서 Rega로 분석해보자.

그럼 IDE도 나오니까, USB를 필터 걸자, 그럼 샘숭이랑 Sandisk 2개 나온다. (볼륨 레이블 = 볼륨 label = 볼륨 명)

- Intergrated Drive Electronics

2. 해당 USB로 옮겼을 것으로 의심되는 파일을 찾아보자

문제에서는 이름이 변경되었다는 정보도 추가로 제공해줬다. 또, 파일이 어디서 나타났는지 참고하면 도움이 될 것이라고 한다. 그럼 USB로 받았던, 인터넷으로 받았던 했을 것이다.

- 인터넷

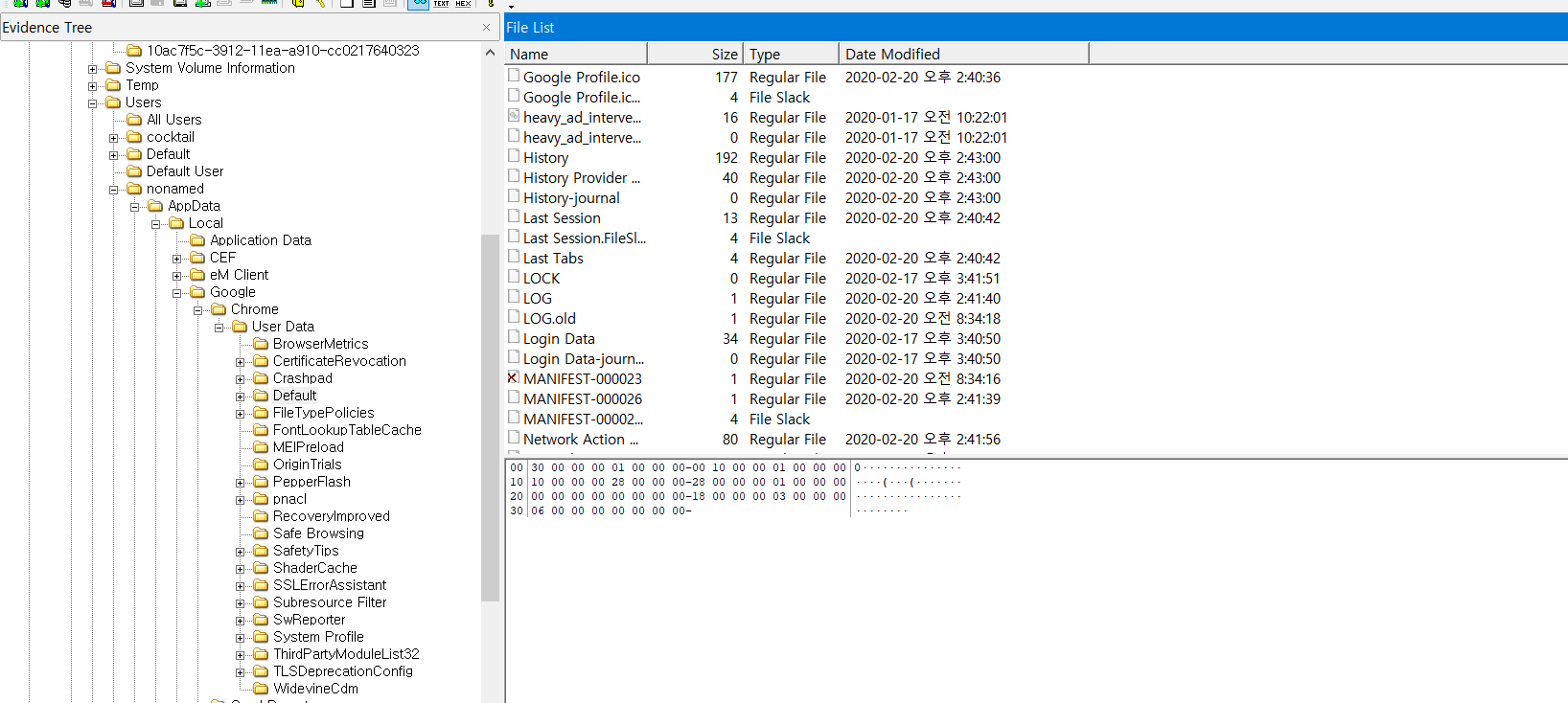

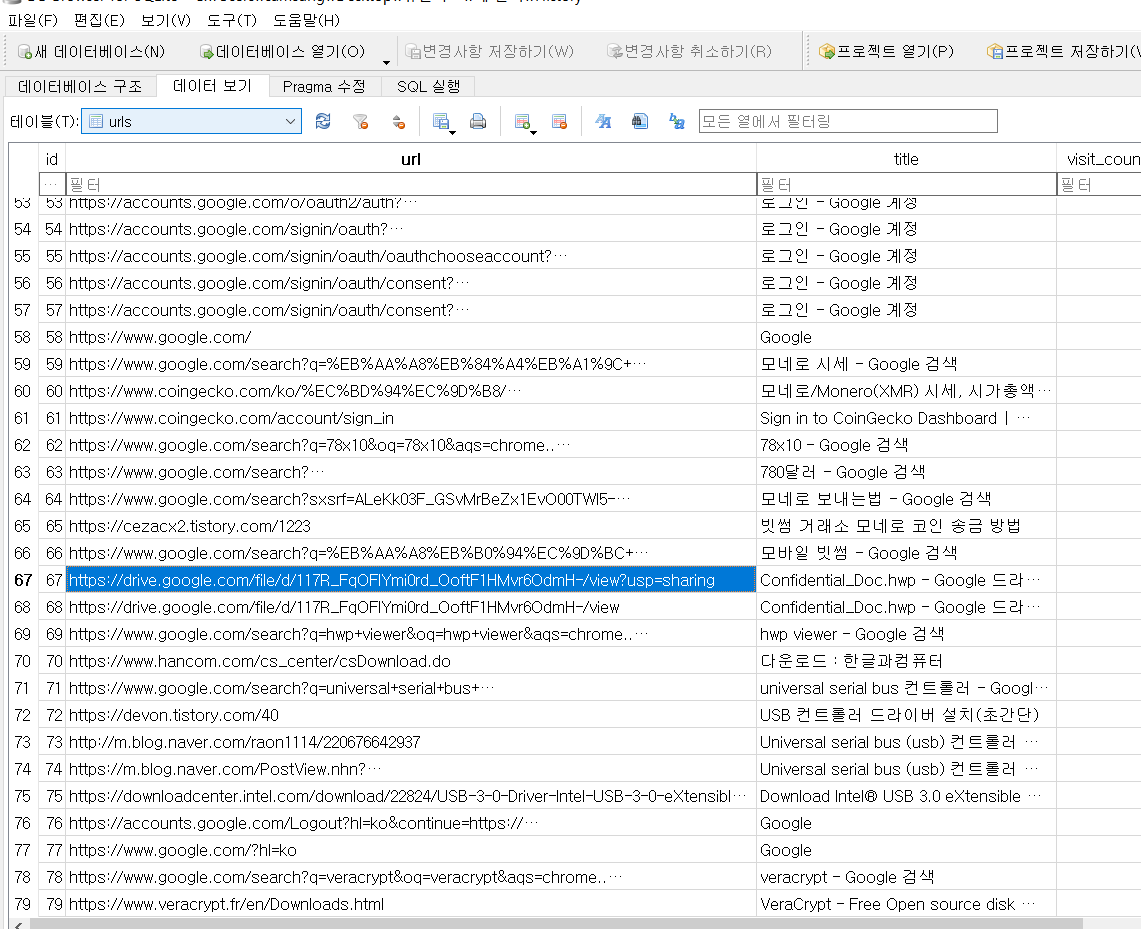

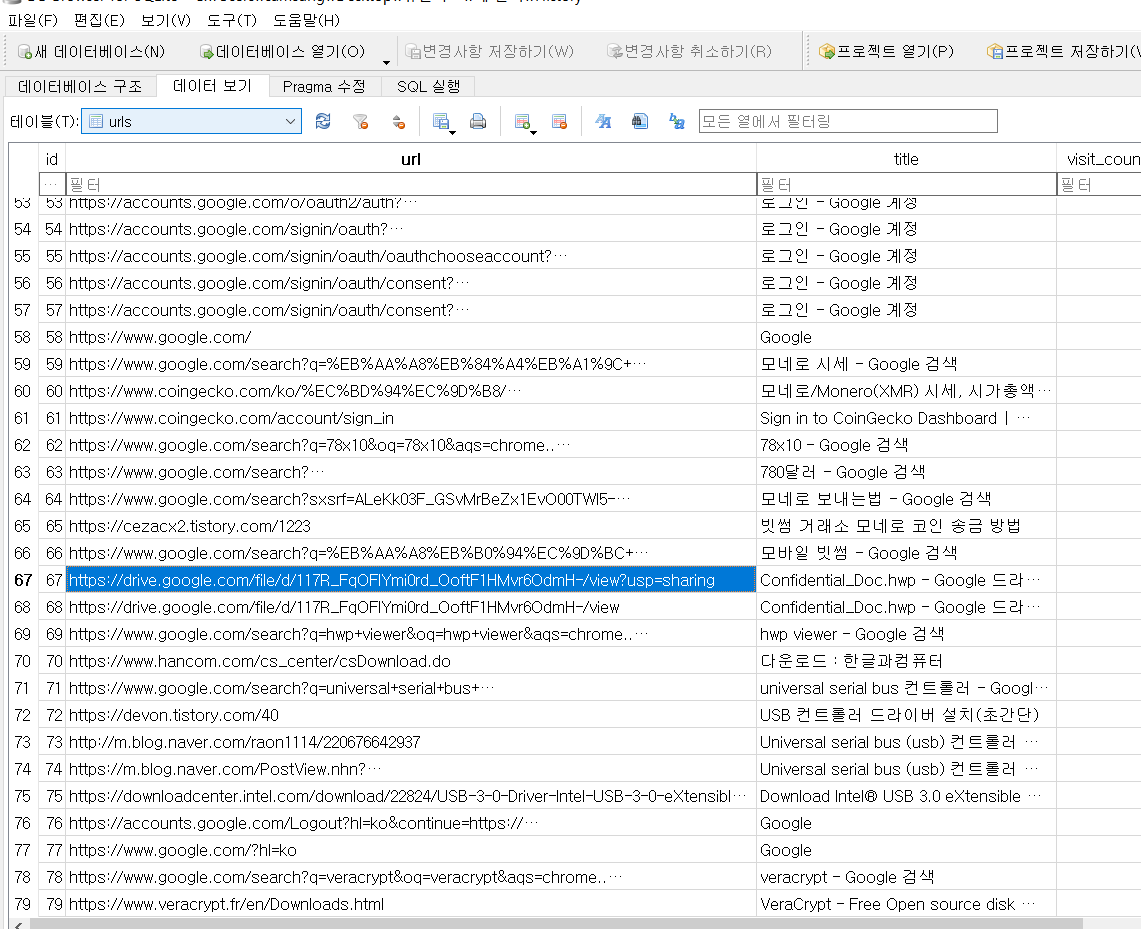

User - Appdata - Local - Google - Chrome - Default - History를 분석하면 브라우저에 관한 여러 정보를 얻을 수 있다.

History를 빼서 SQlite for DB로 분석해보면, 다음과 같다.

Confidential_DOC라는 파일을 google drive에서 다운 받았다. 또 "이거만" 다운 받았다.

- USB

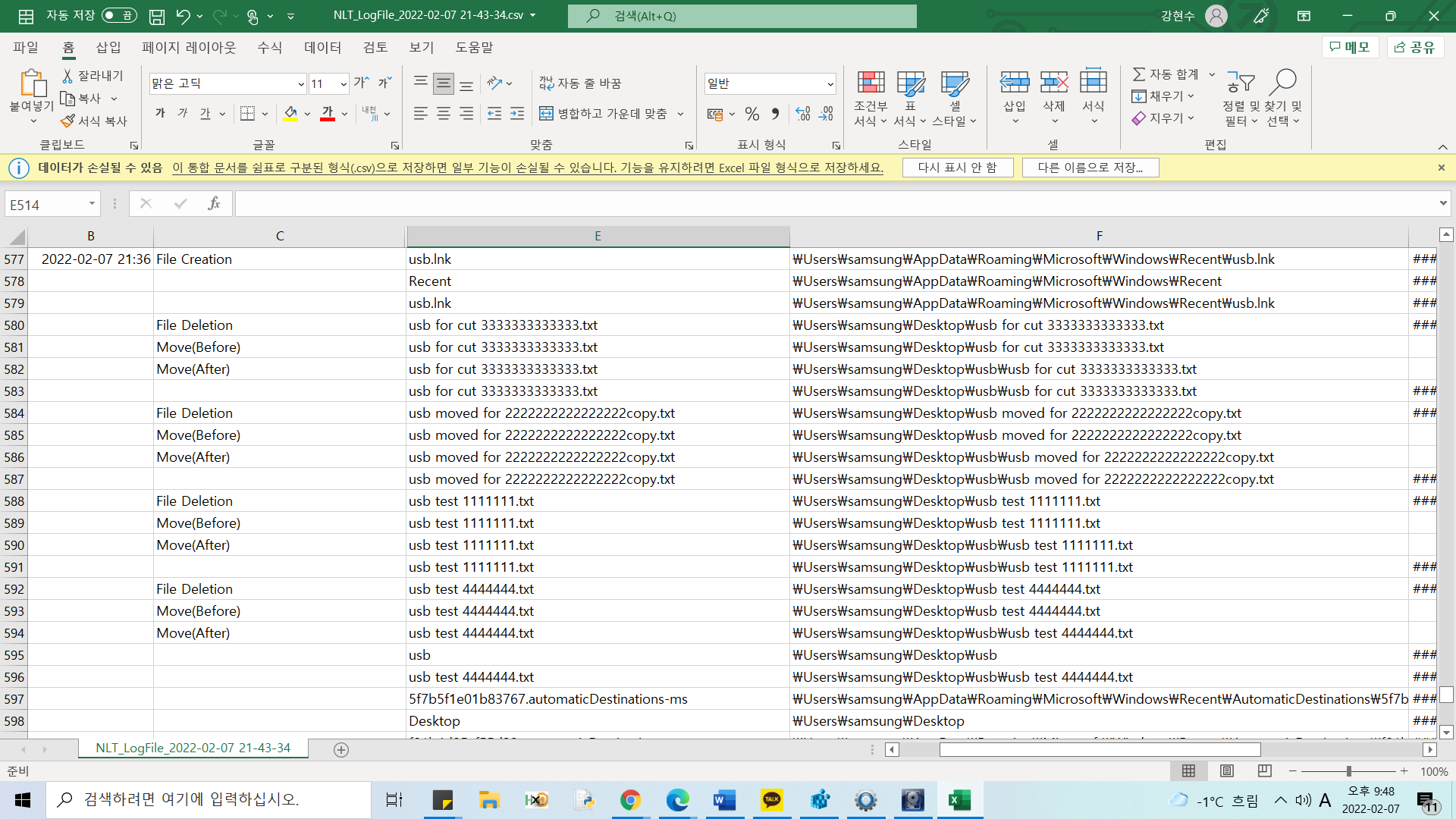

NTFS Log tracker를 통해서 분석하면, move 기록이 남긴 한다.

근데 이게 USB같은 외부 저장장치로도 이동했을 때 기록이 남는지는 확인해봐야할 것 같다. 확인하고 다시 작성해보자

근데 나 왜 $Usnjrnl이 왜 없냐???

=> 왜 없냐. 있었음. D 드라이브 켜놓은 것이었음..

아무튼 오늘 Test 해봤는데

USB 이동 기록은 NTFS log tracker에 잡히지 않는다.

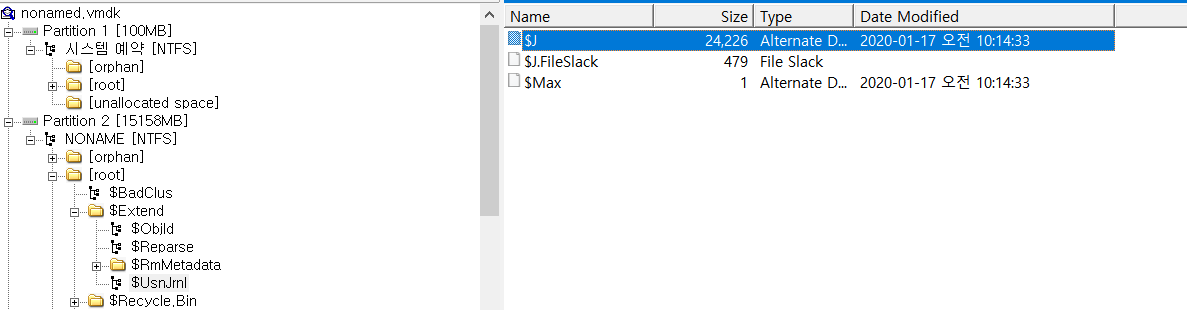

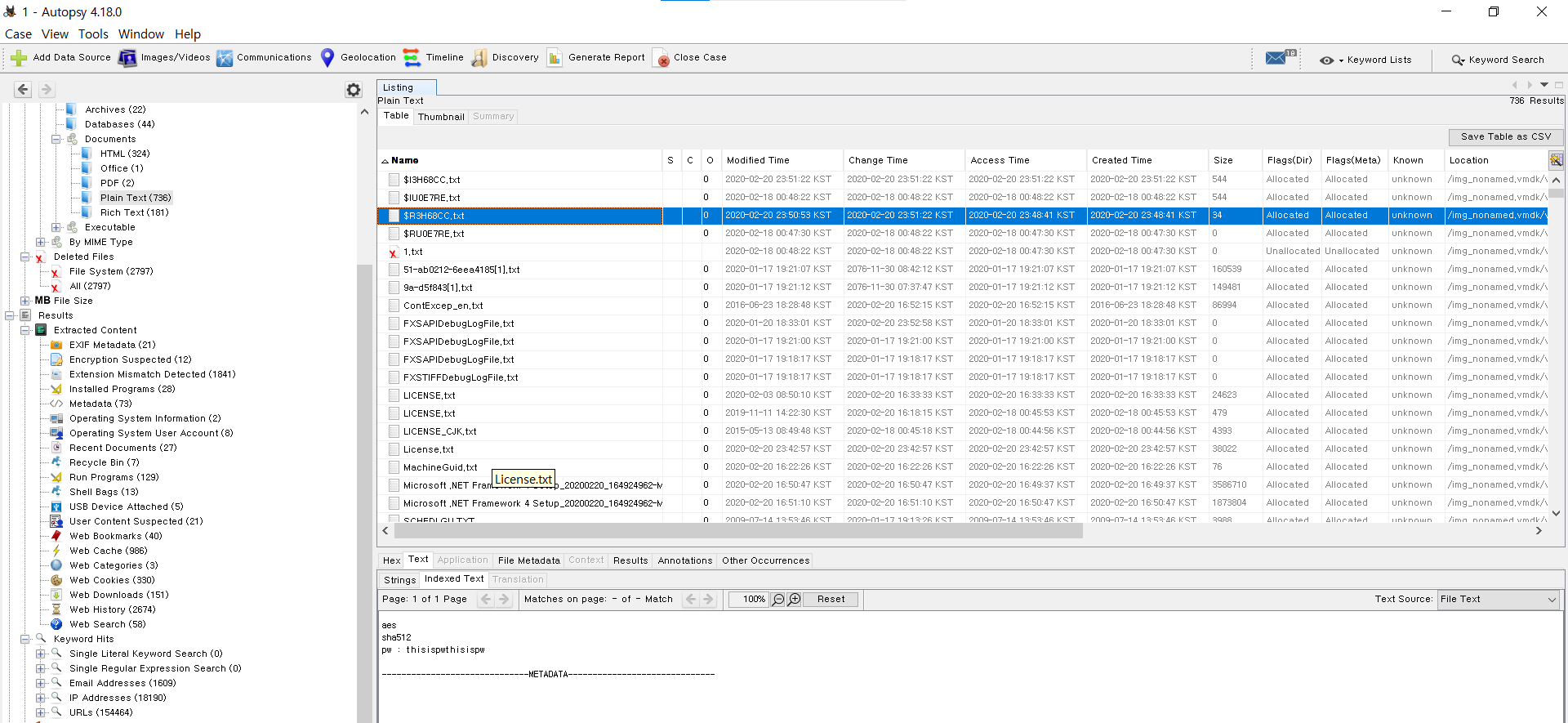

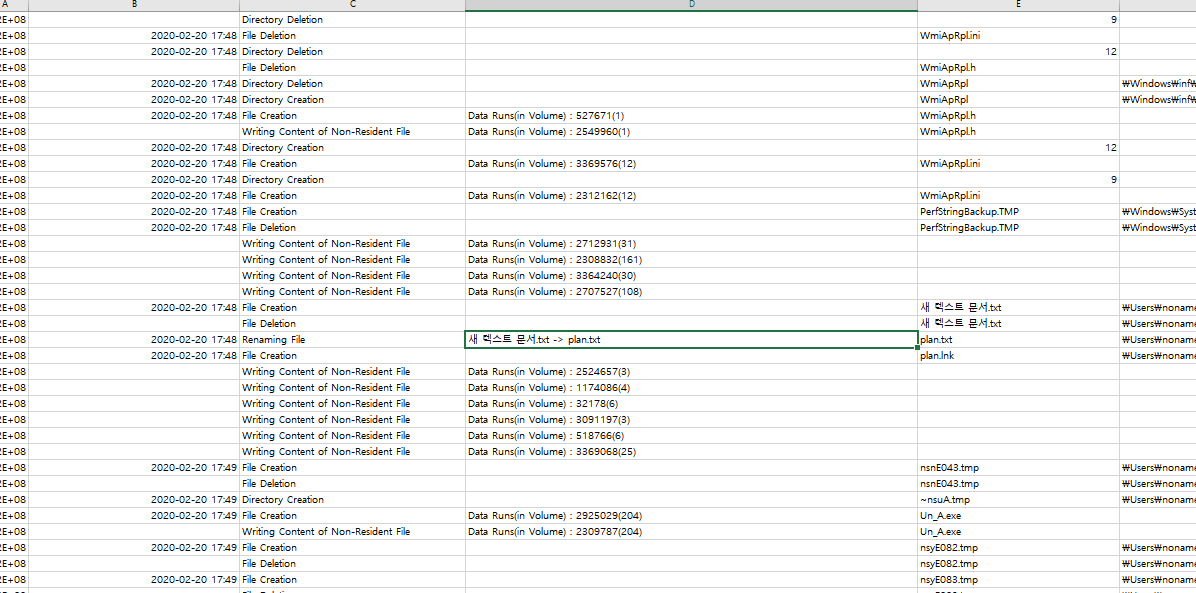

파일 명이 변경되었다고 했다. 그럼 NTFS log Tracker로 분석이 될 것이다. 그럼 필요한 파일들을 추출해보자.

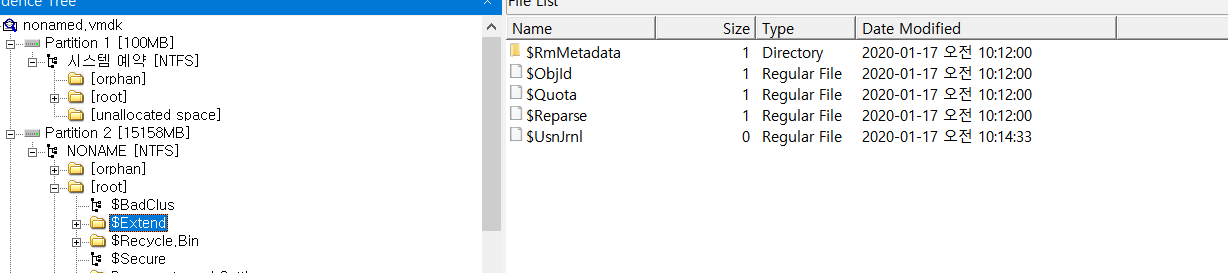

$logfile, $mft, $usnjrnl 등등.

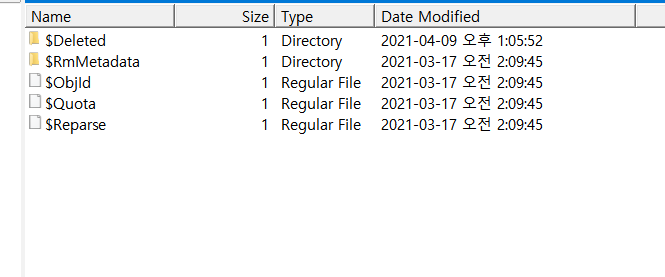

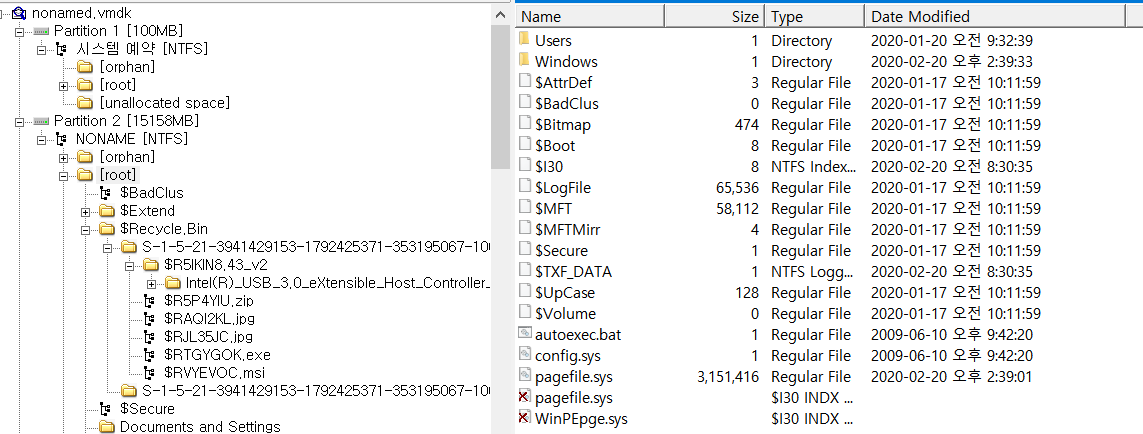

일단 Root에 있는 logfile과 mft를 뽑아내고,

extend에 있는 usnjrnl을 뽑아낼 때는 안에 있는 $J를 분석하면된다.

그럼 추출하고,

경로

- $UsnJrnl : C:$Extend$Usnjrnl:$J >> 파일이나 디렉터리의 속성 변경 기록

- $MFT : C:$MFT >> 파일에 대한 Metadata

- $LogFile : C:$LogFile >> Transaction Log, 파일 생성/삭제/수정/파일명 변경 기록

각 컬럼에 맞는 파일을 집어넣어서 csv로 내보냈다.

또 우리는 의심스러운 파일인 Confidential을 찾았으니 찾아보자.

시간을 알아냈다.

3. 계정이 삭제된 시간.

이건 처음 아는 사실이 있었던 문제다. 4번같은 경우는 동류의 문제를 풀어본 경험이 있었다. 일단 풀어보자,

-

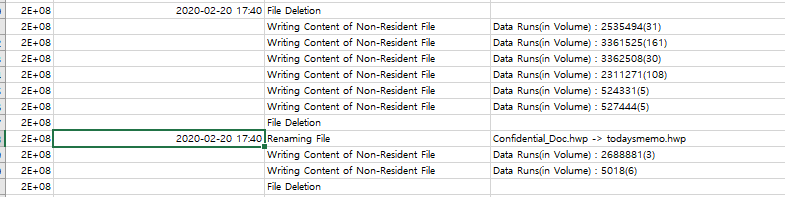

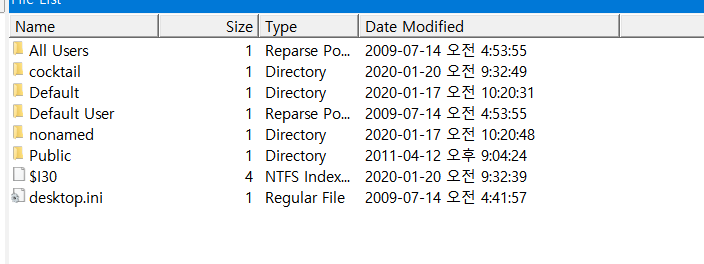

삭제된 계정도 FTK 에 잡힐 수 있다는 것.

100%인지는 모르겠다. -

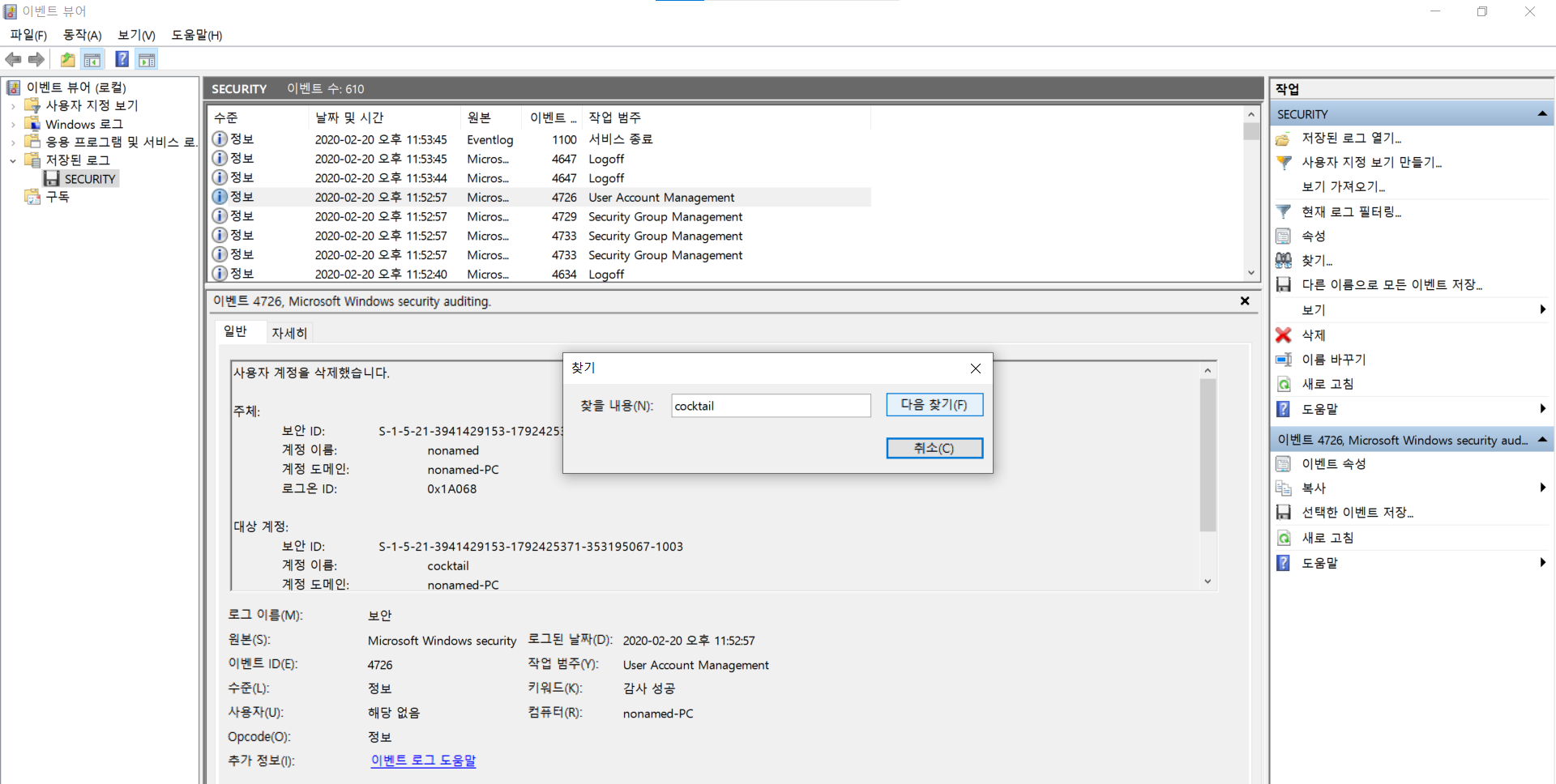

이러한 계정에 관한 로그는 Windows/system32/winevt/logs에 있다는 것.

FTK를 통해 열어보면, 2개의 계정이 사용된 여러 흔적이 있다.

일단 휴지통이 2개다.

또 Users에는 nonamed와 함께 cocktail이라는 계정 폴더가 존재한다.

그럼 이제 계정 삭제에 관한 정확한 시간을 얻기 위해서 앞서 말한 윈도우 이벤트 로그에 대해서 살펴보자.

Windows/system32/winevt/logs/security.evtx를 뽑아 열어보자.

2020-02-20 오후 11:52:57 라는 시간이 표현되어 있다.

4. 해당 내용이 담긴 문서를 하드 어딘가에 암호화해두어 숨겨둔 것 같다. 찾아내자!

그렇다. 사실 이건 앞에 문제를 풀면서 살펴본 urls에 hint가 있었다. 또 앞전에 ctf-d에서 풀어본 경험이 있는 문제였다.

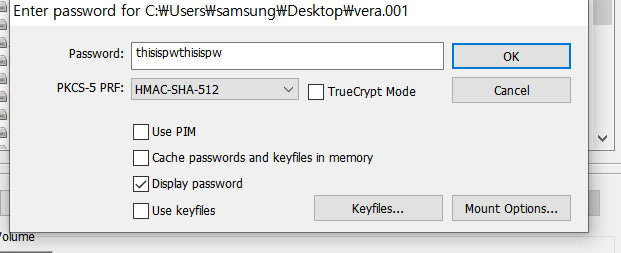

저 밑에 veracrypt가 보인다. 그럼 대충 예상이 간다. 그럼 pw는 어디있을까?

pw가 숨겨진 파일로는 png, jpg, pdf, txt등을 의심할 수 있겠고, 또 zip을 의심할 수 있다. 확장자를 기준으로 분석해보면, 저렇게 암호화에 사용한 sha512, pw가 보인다.

그리고 이 부분부터 좀 난감했다. "아니 다 알겠는데 뭘 암호화한거임?" 이미지파일이나 뭐가 있나 싶었다.

근데 전체 파일을 다 뒤져봐도 뭐 아무런 이미지 파일은 안 보인다. 그래서 Veracrypt에 대해서 찾아봤다. 뭐 로그라던가 남는게 있는지. 근데 뭐 그런건 없더라.

근데 소득은 있었다. Veracrypt는 File에도 사용할 수 있지만, Volume 전체에도 사용할 수 있다는 것. 그래서 FTK에서 안 열리는 Partition 3가 그 대상인가 싶었다.

그럼 이거 export해주고, veracrypt를 열어보자.

그럼 답이 있다.

사실 아까 ntfs log tracker에서 저 plan.txt를 보고 싶었는데 없어서 뭐지 싶었는데 여기 암호화되어 숨어있던 것.