Malware

1.악성코드 분석 방법

출처: https://haerakai.tistory.com/13?category=482634수집된 악성코드를 분석하는 방법은 크게 3가지로 분류한다.정적분석, 동적분석, 상세분석으로 나눈다.수집된 악성코드를 따로 실행하지 않고, 그 외형을 보고 분석하는 단계이

2.악성코드 동적 분석

출처: https://haerakai.tistory.com/17?category=482634악성코드를 실행하기 전에 현재 시스템의 상태를 저장하자.Autoruns 이용하기 Autoruns는 시스템에서 자동으로 시작되는 시작프로그램들을 보여주고 관리하는 도구이

3.[F_active]파워쉘 랜섬웨어 제작

동영상 시청아이콘이 조작된 LNK 파일(README.lnk)cmd를 통해 powershell script 실행 malware.ps1내부에서 powershell script 다운로드 및 실행 malware2.ps1누가봐도 평화로운 Internet Explorer 그자체L

4.[F_active]악성코드 분석

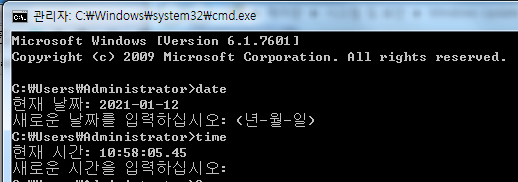

출처 : 키사 침해사고 분석 매뉴얼시스템 시간 확인date, time 시스템 정보psinfo프로세스 정보 pslist -tlistdlls로 프로세스 실행 위치 확인악성 코드 위치 확인 : "배창수" 사용자의 바탕화면에 존재네트워크 정보 확인netstat -ancport

5.[CodeEngn] Malware Analysis 풀이 모음

Malware Analysis L01Malware Analysis L02Malware Analysis L03Malware Analysis L04Malware Analysis L05Malware Analysis L06Malware Analysis L07Malware An

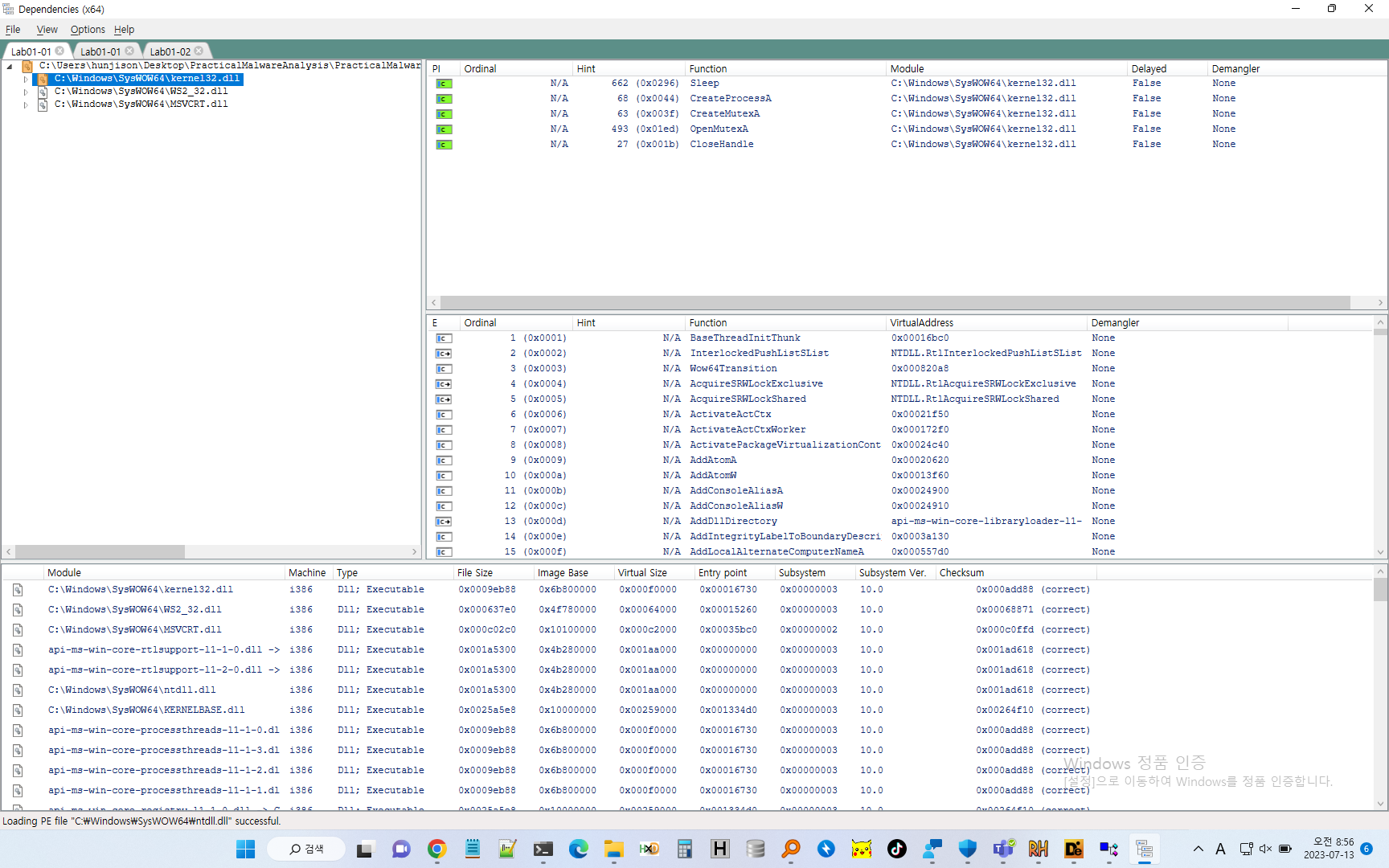

6.How to use Dependency Walker (Dependencies)

The Dependency Walker tool has been outdated and substitue to new open-source Dependencies, which can be downloaded from the link below.I describe how