문제

공격자가 Gideon에 대한 액세스 권한을 얻게 되어 파일을 도용하기 위해 모든 파일들을 암호화하여 압축한 것으로 보인다. 공격자는 어떤 암호를 사용 했는가?

KEY Format : Password@1234

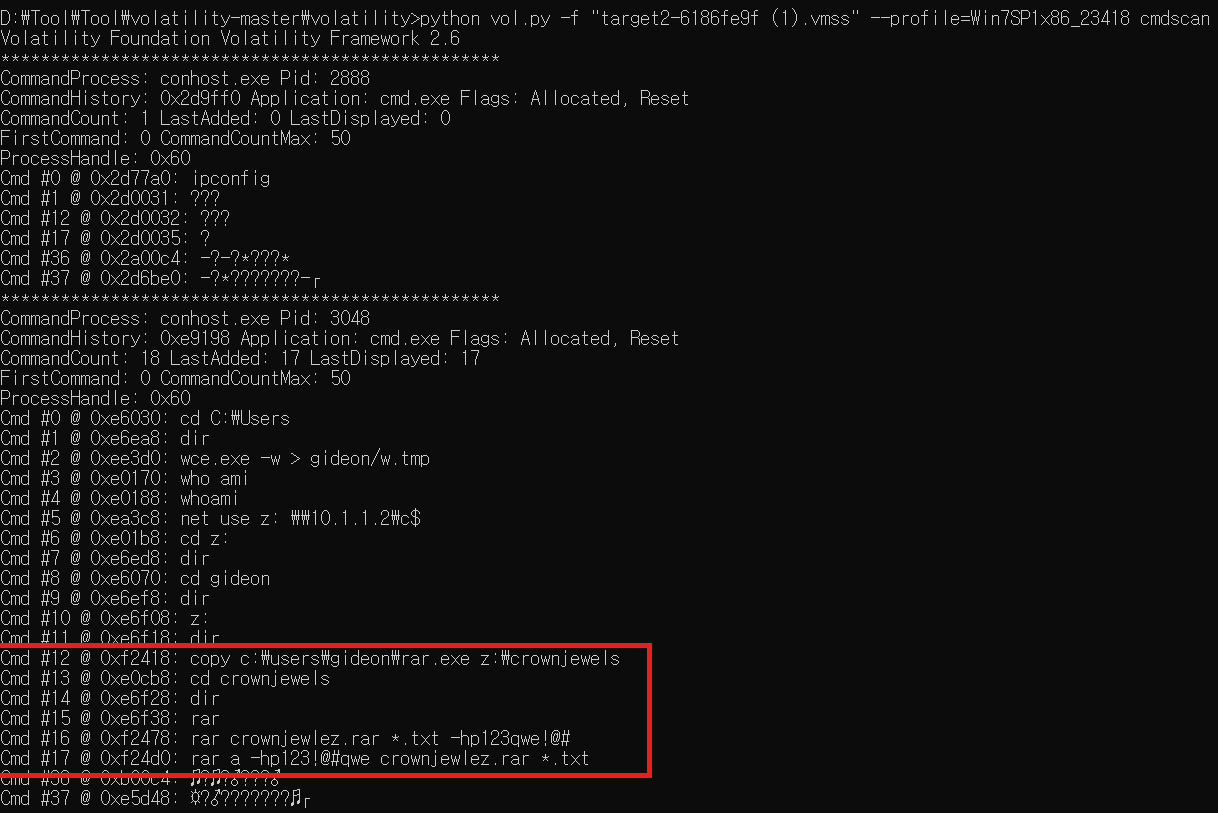

문제에서 "모든 파일들을 암호화하여 압축한 것으로 보인다" 한다.

앞서 17번 문제에서 확인했듯이 공격자는 cmd창에서 공격을 실행했다.

이번 공격 역시 cmd창에서 했을 확률이 높다.

cmdscan 확인 결과 rar.exe 프로그램을 옮긴 후 프로그램을 사용해 rar 포맷으로 압축하였다.

공격자는 암호화 압축에 실패해 다시 압축을 시도한 것 같다.

그러므로 두번째 압축 시도 비밀번호인 123!@#qwe가 공격자가 사용한 암호다.

# RAR : 유진 로샬이 개발한 사유 형식의 압축 파일 포맷

# -hp[password] : Encrypt both file data and headers

KEY

123!@#qwe

본 글은 http://www.ctf-d.com/ 를 참고합니다.

rar.exe 이용한 파일유출 악성코드 글 : https://asec.ahnlab.com/1010