문제

공격자가 만든 rar 파일의 이름은 무엇인가?

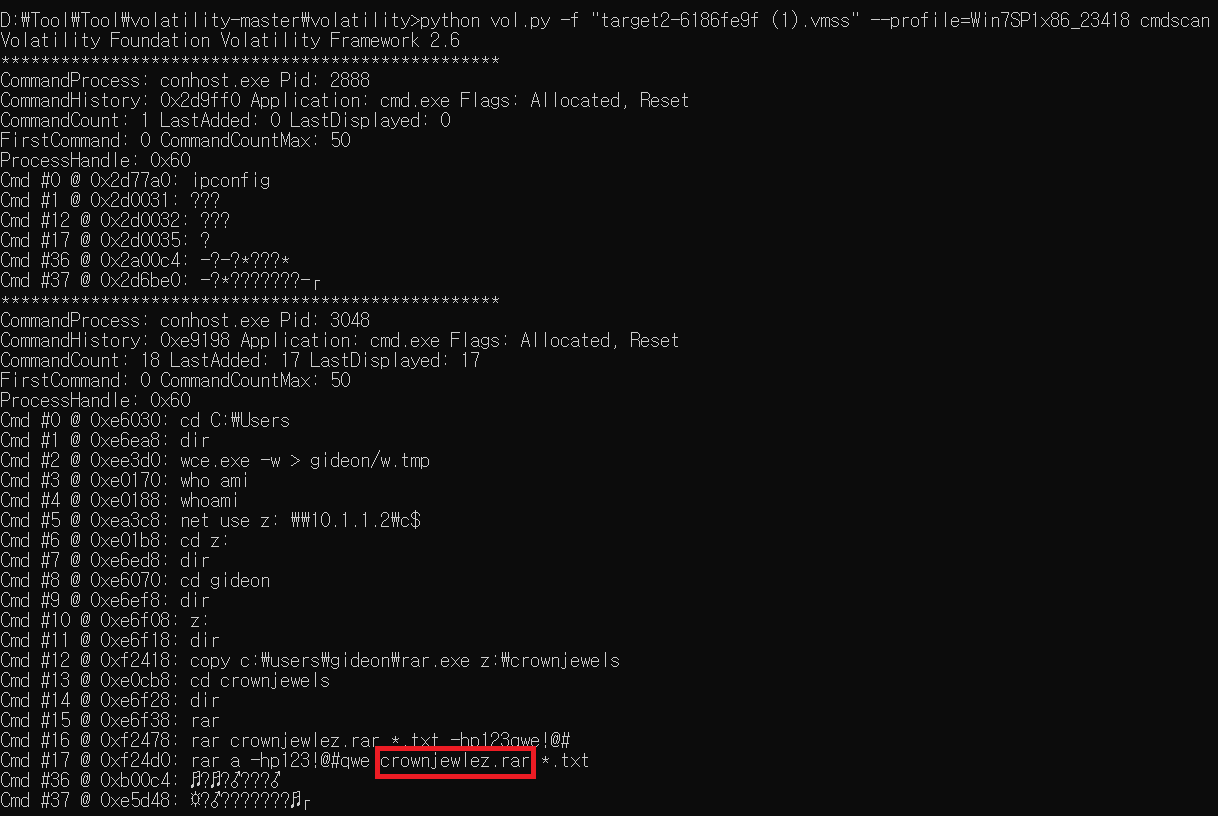

cmdscan 플러그인을 사용해 공격자가 입력한 명령어를 확인하겠다.

분석 결과

분석결과 rar.exe를 사용해 압축을 했고 파일명은 crownjewlez.rar이다.

KEY : crownjewlez.rar

문제

공격자가 rar 아카이브에 추가한 파일의 이름은 무엇인가?

추가된 순서대로 나열되어야한다.

conhost.exe는 윈도우 콘솔에서 실행한 명령어, 입출력 결과 등의 정보를 보관한다.

따라서 rar 파일이 생성 되었을 때 안에 담겨있는 파일 정보도 conhost.exe에 기록되었을 것이다.

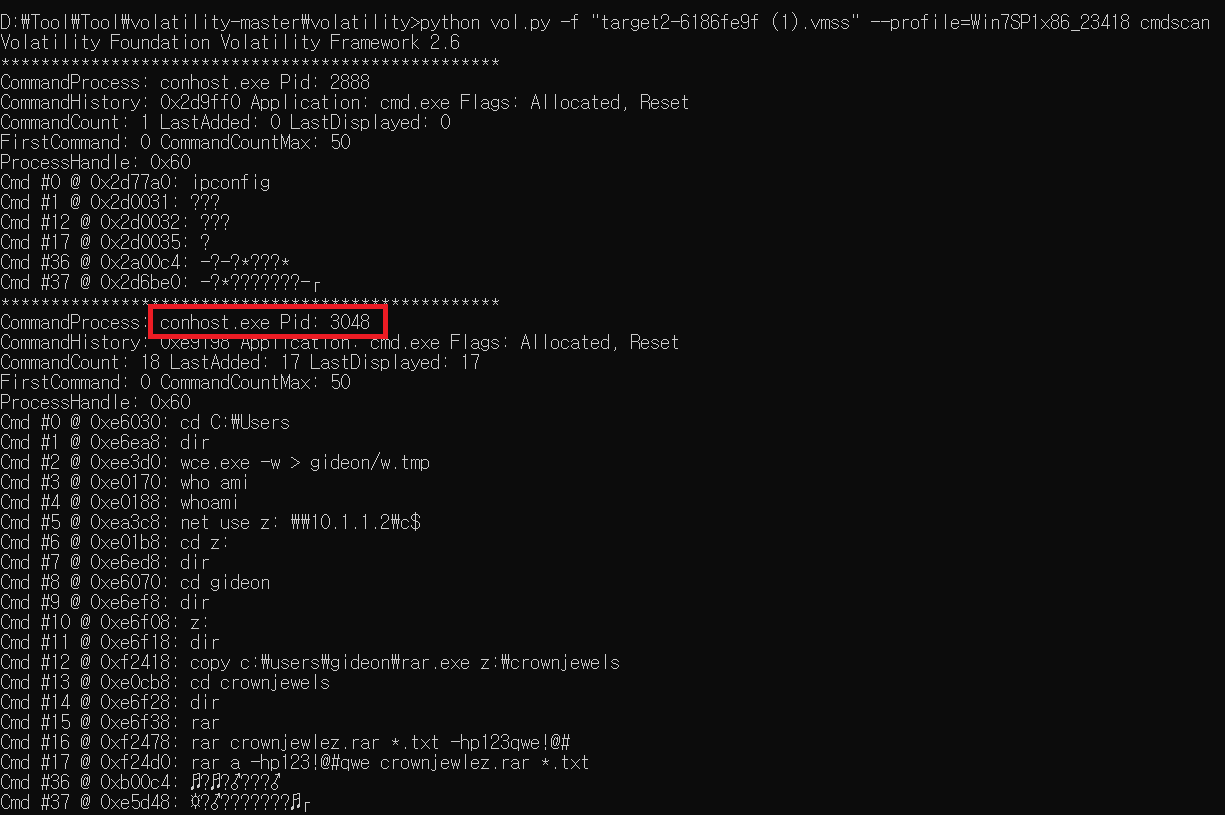

cmdscan 플러그인을 사용해 공격자가 명령어 입력 시 사용된 PID를 확인하겠다.

확인 결과 PID는 3048번이다.

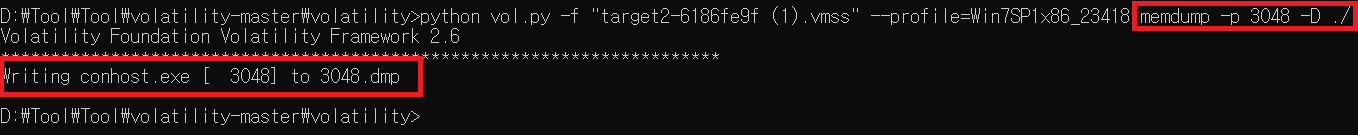

memdump 플러그인을 사용해 conhost.exe의 메모리 파일을 덤프하겠다.

덤프한 파일을 분석할 수 있도록 string으로 변환하겠다.

strings.exe 3048.dmp >> 3048.txt공격자는 압축할 때 crownjewlez.rar 파일에 모든 txt 파일을 암호화했다.

따라서 추가한 파일의 이름을 알려면 txt 파일을 검색해야 한다.

rar a -hp123!@#qwe crownjewlez.rar *.txt분석 결과

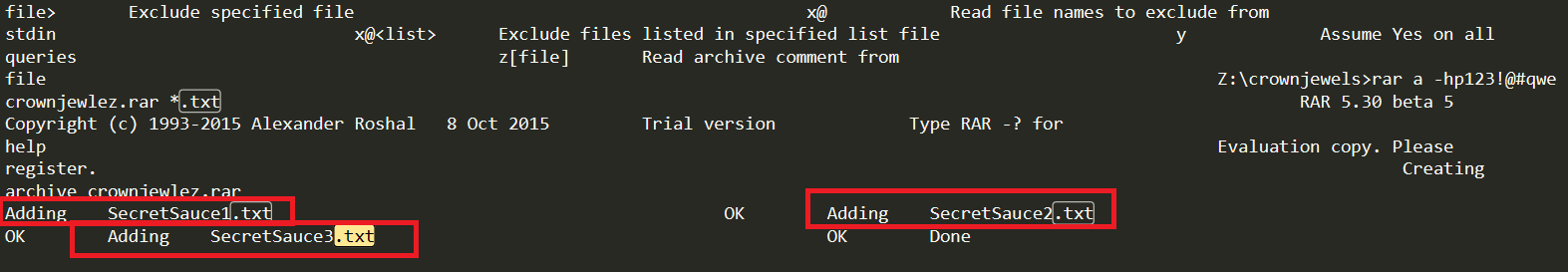

.txt 검색 결과 SecretSauce1.txt, SecretSauce2.txt, SecretSauce3.txt 파일이 추가되었다.

KEY : SecretSauce1.txt,SecretSauce2.txt,SecretSauce3.txt

문제

공격자의 일정대로 공격자가 보안 관리자의 PC에 예약된 작업을 만든 것으로 보인다.

스케줄링 작업과 연결된 파일의 이름은 무엇인가?

KEY Format : file.txt

예약된 작업을 만들었다고 한다. 공격자가 job 파일을 만든 것으로 예상된다.

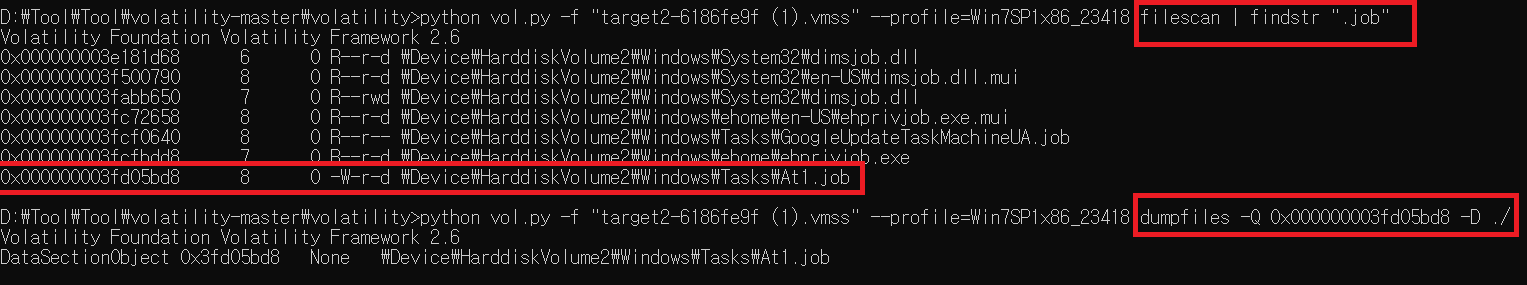

filescan 플러그인을 사용해 job 파일을 찾아보겠다.

0x000000003fd05bd8 메모리 주소에 \Windows\Tasks\At1.job 파일이 존재한다.

\Windows\Tasks\ 경로에 존재하니 작업 스케줄러 파일이 맞는 것 같다.

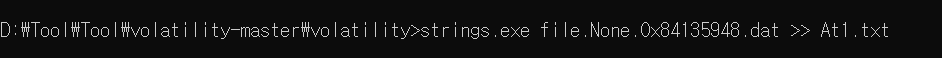

dumpfiles 플러그인을 사용해 파일을 추출 후 string으로 변환해 분석하겠다.

분석결과 1.bat 파일을 발견했다. 해당 파일이 메모리 상에 있는지 확인하겠다.

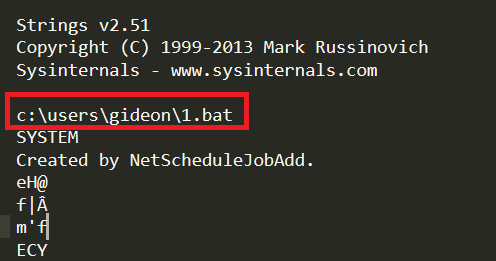

filescan 결과 1.bat 파일이 메모리상에 존재한다.

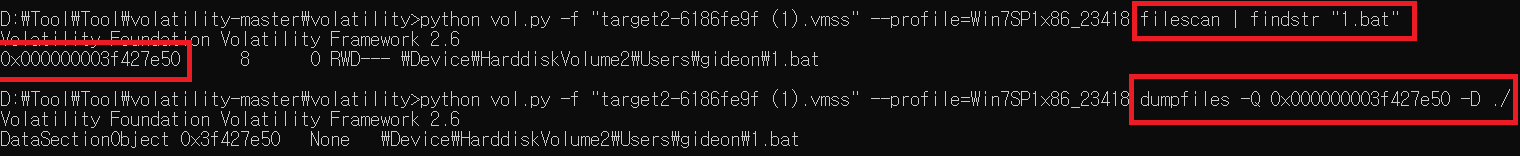

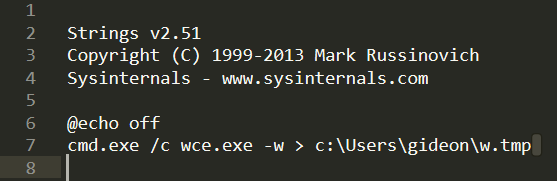

dumpfiles 플러그인으로 추출 후 string으로 변환해 분석하겠다.

분석 결과

분석 결과 cmd.exe /c wce.exe -w > c:\Users\gideon\w.tmp의 예약된 작업내역을 발견했다. 그러므로 01.bat 파일이 스케줄링 작업과 연결된 파일이다.

KEY : 1.bat

본 글은 http://www.ctf-d.com/challenges 를 참고합니다.