- 전체보기(7)

- aws(5)

- API Gateway(3)

- github action(2)

- VPC Link(2)

- ec2(2)

- github(2)

- CodeDeploy(2)

- lambda(1)

- Auth(1)

- http(1)

- S3(1)

- NLB(1)

- python(1)

2024년 회고

2024년은 나에게 많은 도전과 성장이 있었던 한 해였다. 다양한 개발 프로젝트를 수행하며 많은 것을 배웠다.특히 친구가 요청했던 간단한 물류 관리 프로그램이 점차 확장되면서, 이제는 다른 고객들에게도 제공할 정도로 커졌다. 이 프로젝트는 나에게 소중한 경험이 되었고,

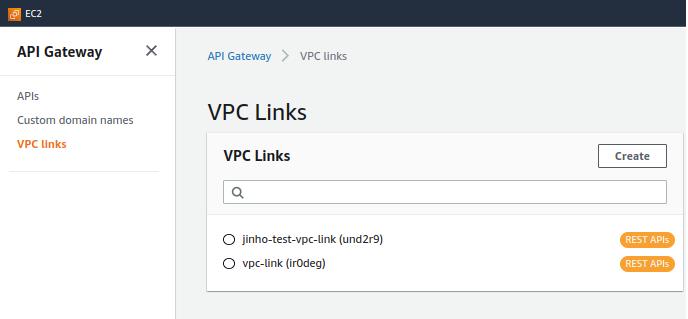

[AWS] Api Gateway (3)

이전의 글대로 따라왔는데도, 정상적으로 동작이 되지않는다면, EC2의 보안그룹을 0.0.0.0으로 다열어보면 동작하는것을 확인할수 있다.하지만 0.0.0.0으로 보안그룹을 설정한다면, 많은 공격을 당할수 있기 때문에, VPC link를 사용한 방법을 시도해보겠다.기존에

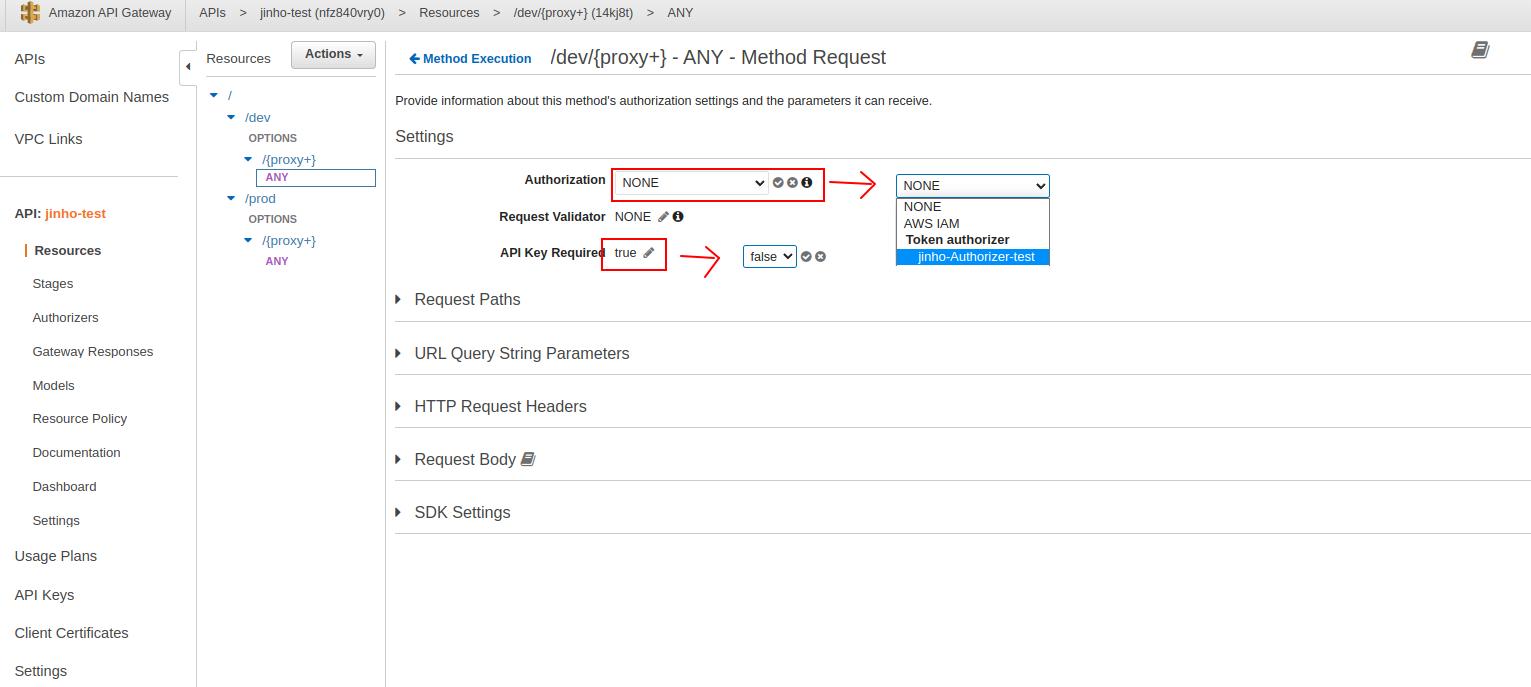

[AWS] Api Gateway (2)

이전글에 이어서 오늘은 보안 api key 인증방법에 대해서 알아보자 먼저 api gateway를 통한 auth 인증에는 두가지가 있다. >1. api gateway 안에있는 기능(API Keys) 사용하여 API key 사용여부를 설정하는 방법 >2. lambda를

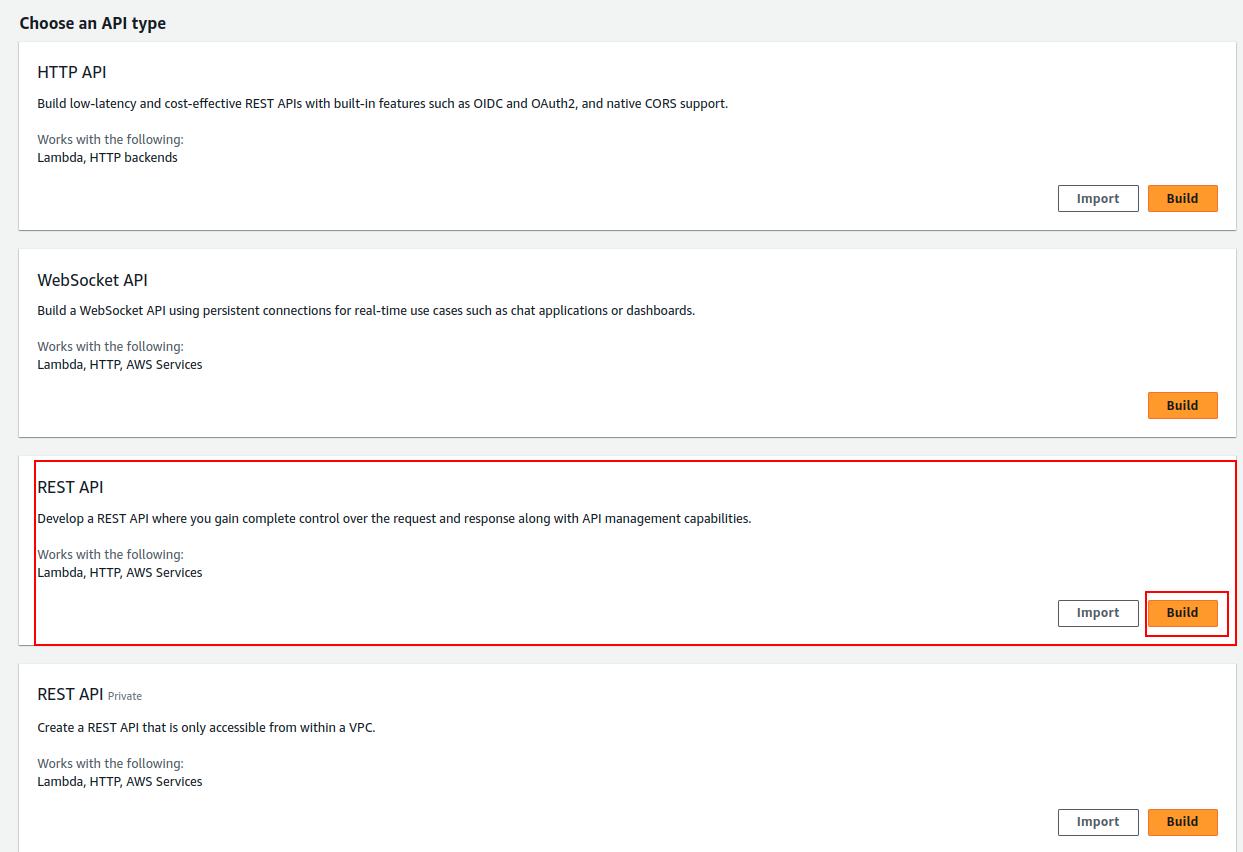

[AWS] Api Gateway (1)

오늘은 예전에 네트워크 구축 및 도메인 등등을 만들다가 알게된 Api Gateway에 대해서 공부한 내용을 정리하려고 한다. 내가 직면한 문제는 아래와 같다 > 1. 서버(개발, 운영) 에서 추가 IP 및 도메인 변경 등등의 문제로 협업 업체와의 통신 규칙 추가 >

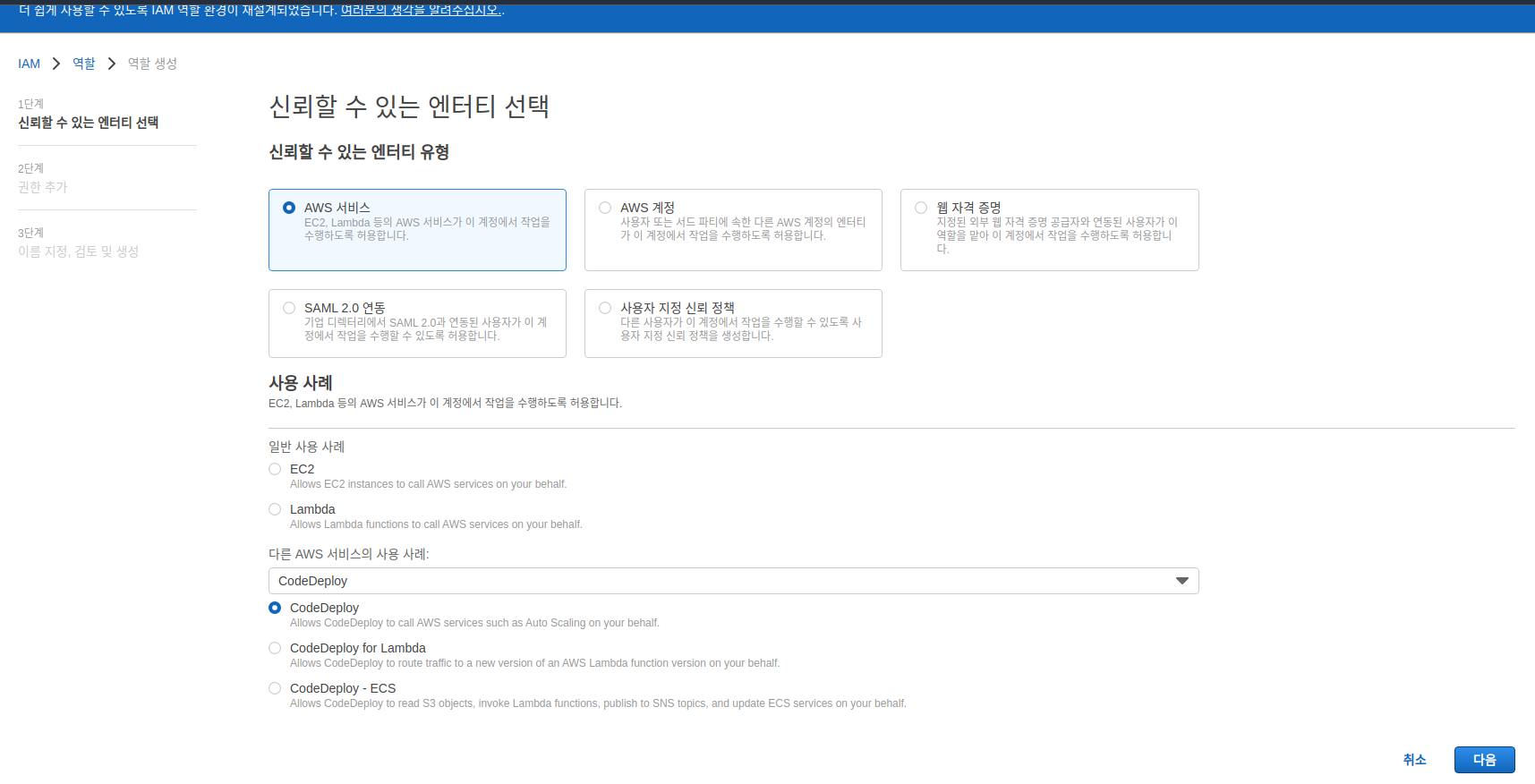

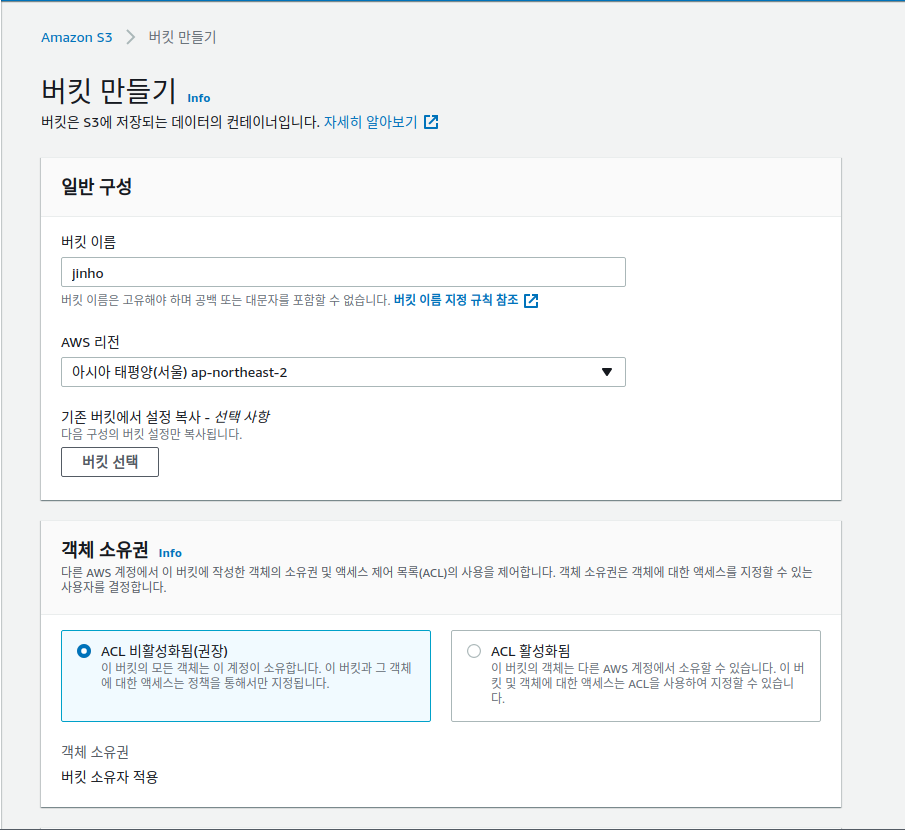

[AWS] Github Action을 통한 AWS CodeDeploy,S3,EC2 연동 (2)

이전 설명까지 잘 따라왔으면 이제 얼마 남지않았따.먼저 IAM user를 하나 생성해주자, 여기에는 권한을 codedeploy및 s3 access 를 추가할것이다아래처럼 유저 리스트에 나오면 성공이다. Github_Actions_user의 access id,key를 꼭

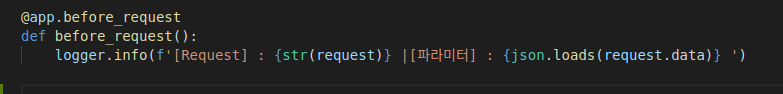

[python] http요청 핸들러

python3 최근 코드를 리펙토링하는 도중 각 프로세스별 로그가 매우 지저분하다는것을 느꼈다.따라서 핸들러를 통해 한번의 기능의 시작과 끝을 알 수 있으면 좋을것같고, request 파라미터들과 return하는 값들을 알면 한번에 내용들을 파악하기 편할 것 같았다.기