🔎 정보 통신 표준

- X.400: 이메일, 전자 문서 통신

➡️ SMTP - X.500: 전세계에 통신이 가능한 기기들에게 고유 ID 부여

➡️ LDAP - X.700: 네트워크 관리(고장 났는지 확인)

➡️ SNMP

🔎 X.509 Certificate

- 자신의 공개키

- 키를 소유한 사람의 ID

- ISO 표준 무거워서 빠르게 처리할 수 있는 소프트웨어 LDAP(Lightweight Directory Access Protocol)를 만듦 → 디렉터리에서 인증서 관리. 인증서에 대한 주인이 누군지, 권한이 어떤 것이 있는지

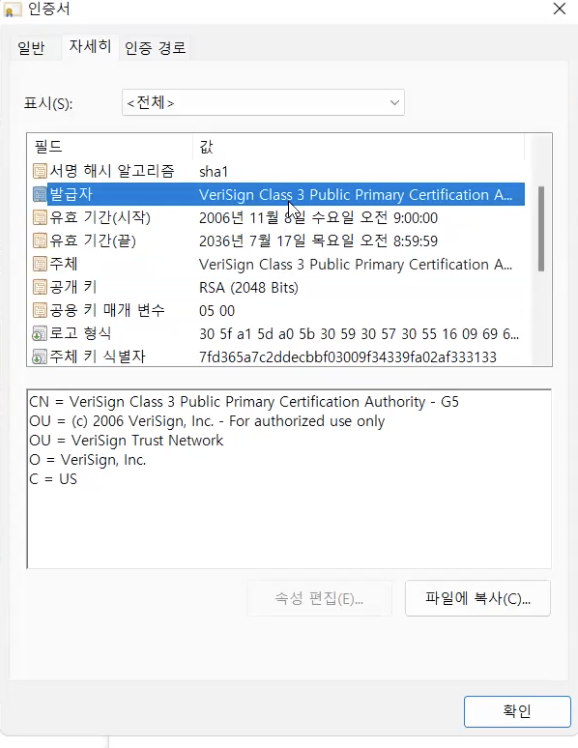

- 발행 기관, 공개 키의 주인 등의 내용 담고 있음

→ 발급자: 인증 기관. 인증 기관의 개인키로 서명

→ 주체: 인증서 받는 대상(공개 키 주인)

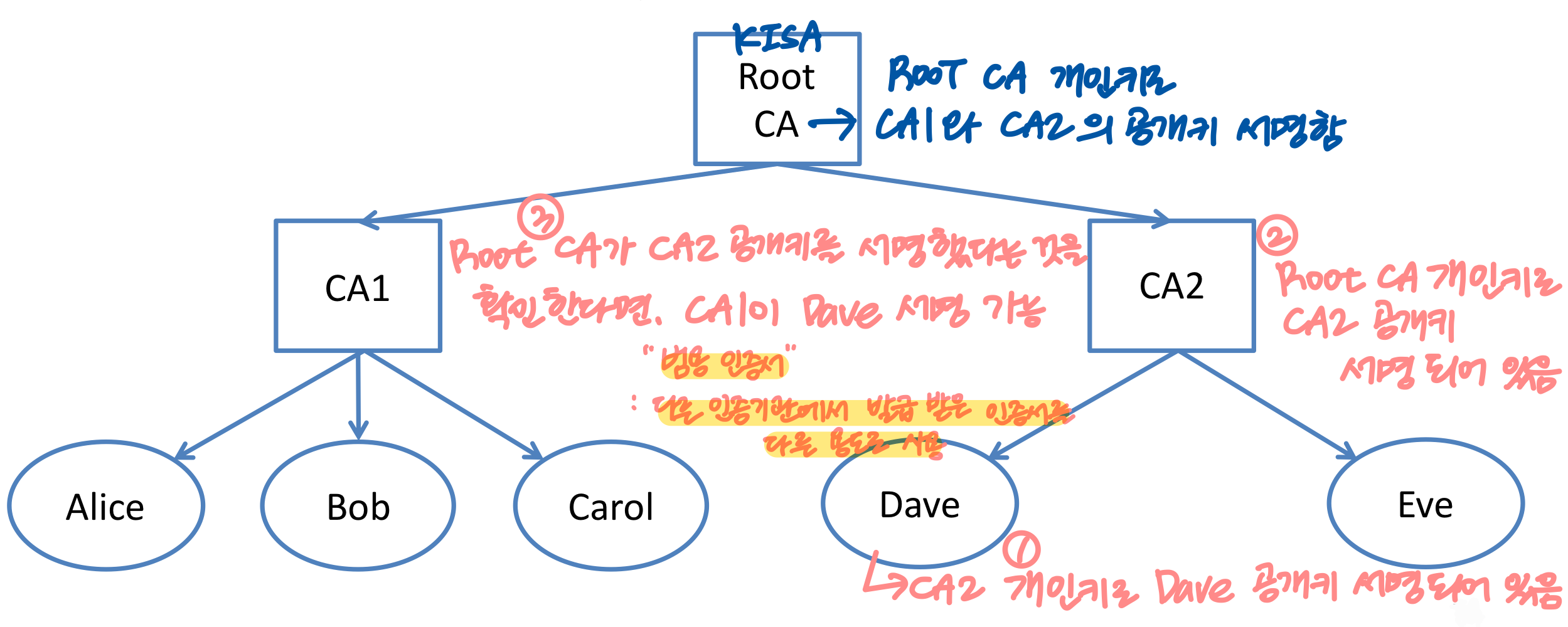

🔎 CA(Certificate Authority)

- 키 인증 기관

- 브라우저는 Root CA의 증명서를 가지고 있음(인증받은 공개키들)

- Root CA는 자신의 공개키를 자신의 개인키로 복호화

- 대상의 공개키에 대한 권위를 갖는 CA가 자신의 개인키로 서명하여 공개키에 대한 인증 가능

→ 해커들은 자신의 공개키를 다른 사람들이 믿게 해서 해킹 시도함

ex) '이 페이지를 신뢰하겠습니까?'애서 신뢰하여 내 브라우저에서 해커의 공개키를 신뢰하게 되었다면, 해커의 개인키로 서명된 문서를 무조건 믿음. 이로써 해킹 위험

🆚 RA (Registration Authority): 사용자가 직접 은행 와서 발급 받음

🔎 PKI(Public Key Infrastructure)

디지털 인증의 생성, 관리, 배포, 사용, 저장, 파기와 공개 키 암호화의 관리에 쓰이는 서비스. CA가 핵심 역할

📄 인증서 폐지

- CRL (Certificate Revocation List)

LDAP라는 디렉터리 형태로 폐지된 인증서 모아놓음. 24시간 주기로 삭제(업데이트) - OCSP (Online Certificate Status Protocl)

실시간으로 폐지. 폐지 되었는지 확인 가능