🔎 ARP spoofing

- link 계층에서 사용하는 MAC 주소 조작하여 속임 (network계층에서 사용하는건 IP주소)

→ MAC 주소 48bit. 기기의 고유 번호 - ARP: IP-MAC 주소 매칭 프로토콜

- ARP poisoning, ARP flooding이라고도 함

→ poisoning: 잘못된 정보를 줘서 상대를 속임 - 동일한 LAN 안에서 공격 유효

- ARP request/reply (IP주소는 아는데, MAC 주소는 모를때 request 보냄)

- Man-in-the-middle-attack 중간에서 개입

ex) 공격자가 희생자의 주소인척 reply

A: Who is B?

Attacker: it's me (부정확한 MAC 주소로 응답)

→ Attacker는 A의 이미지, 메세지, 대화 등 모든 정보 볼 수 있음

→ 진짜 B에게 잘못된 정보를 전달해도, 잘못된 정보인지 모름

🔎 Smurf attack

- IP spoofing

- 패킷의 출발지 주소를 조작하여 요청

패킷을 받은 쪽에서 출발지 주소 쪽으로 response

이런 패킷을 여러개 보냄 D

공격자: 출발자 IP 주소를 희생자 IP 주소로 속여서 전송

희생자: 스푸핑된 원본 IP를 가진 수많은 ICMP 패킷 응답 받음 → Distributed Denial of Service attack(DDoS). 정상적인 작동 중지 - 대책: 네트워크 주소에 대해 ping이 오게 되면 응답x

🔎 IP spoofing

- 패킷의 출발자 IP 주소 조작

- 많은 요청 받으면 서버 메모리 부족으로 다운

⚠️문제점

DoS (Denial of Service): SYN flooding

DDos (Distributed Denial of Service): Smurf

➕ 인증할 때 IP 주소 사용 (IP 주소만 사용x)

Egress 내부→외부: 출발자 IP가 자신이 할당 받은 IP 주소가 아닐 때 서비스 거부

Ingress

Ingress 외부→내부: 전달 받은 패킷의 출발자 IP 주소가 말도 안될 때 서비스 거부

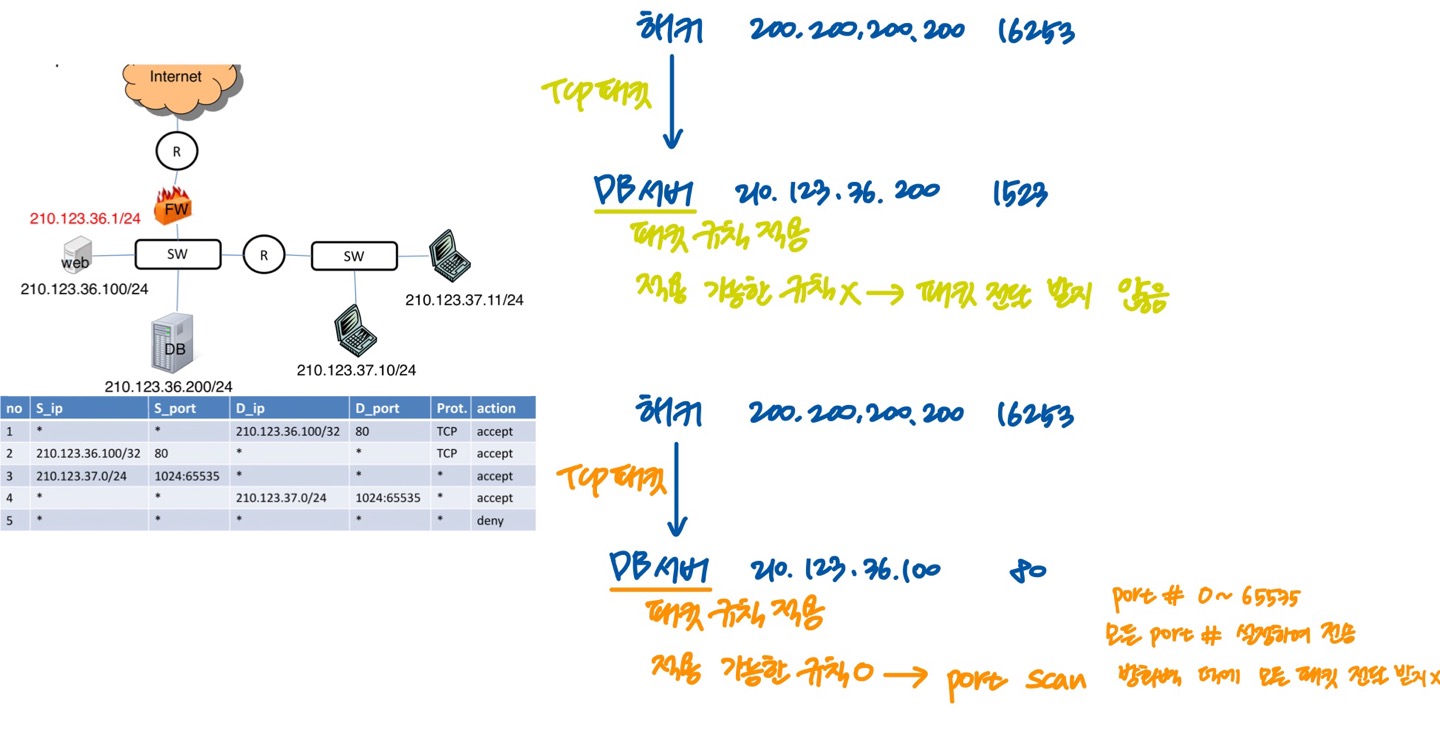

🔎 Port Scan

살아있는 서버 IP-Port 찾아서 공격

→ IP 고정-Port 변경 or IP 변경-Port 고정하여 탐색

➕ IP fragmentation

패킷 작게 나누어서 방화벽 우회 → port가 없으면 방화벽 차단되지 않는 허점 이용

🔎 Firewall

- 인증된 통신을 허용하는 동안 인증되지 않은 접근 차단

- 규칙에 따라 네트워크 전송 허락/거부 결정

- 규칙이 맞게 설정되어 있는 경우에만 안전함

firewall rule-set → first-rule first-first 동작. packet filtering, packet classification(패킷 걸러줌)

firewall rule-set → first-rule first-first 동작. packet filtering, packet classification(패킷 걸러줌)

✔︎ Stateless firewall 🆚 Stateful firewall

➡️ Stateless firewall

이전에 어떤 패킷을 받았는지 상관없이 전달받은 모든 패킷에 대해 조회하여 accept/deny

동일한 연결에서 모든 후속 패킷 수락. 패킷 헤더만 검사 → 보안상 취약

➡️ Stateful firewall

각 세션의 첫번째 패킷 조회하여 세션 테이블에 저장하여 후속 패킷들 그대로 통과 → accept한 패킷의 반대되는 패킷(S↔️D) 알아서 방화벽

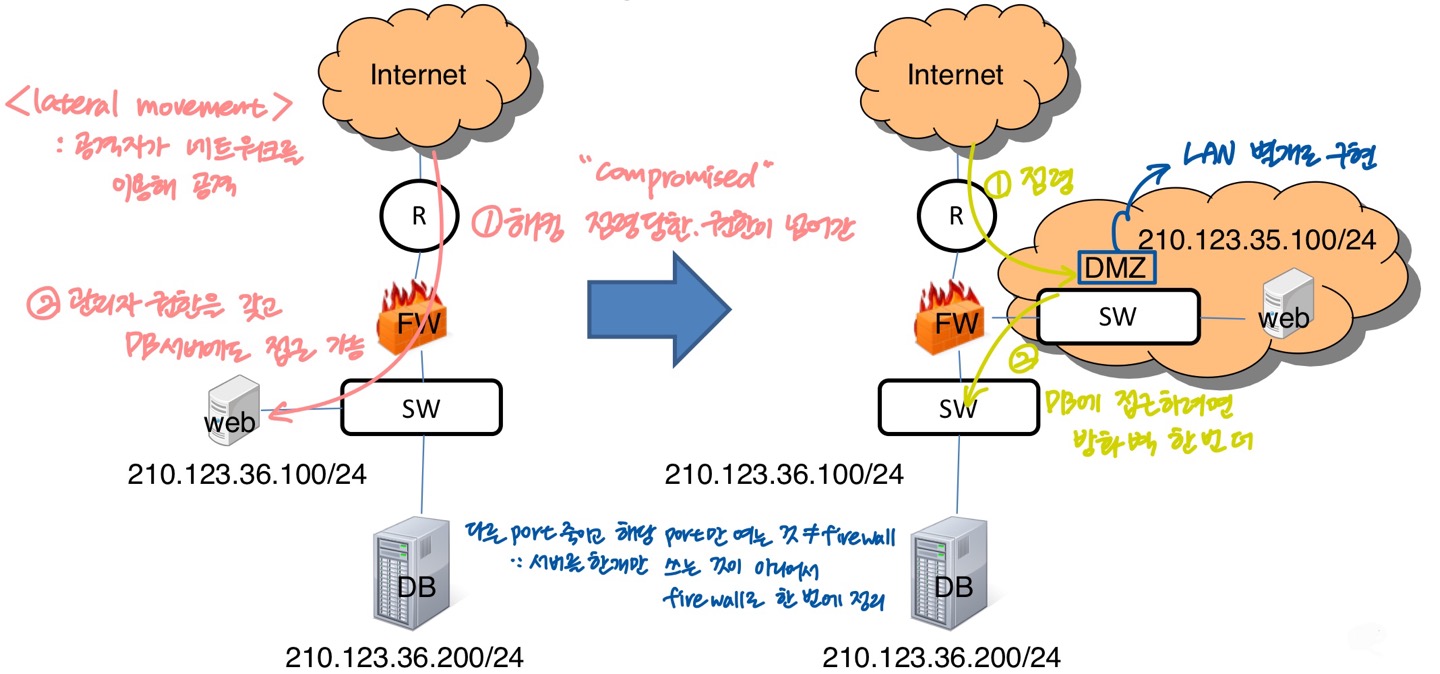

✔︎ DMZ(demilitarized zone)

내부 네트워크와 외부 네트워크 사이에 위치한 서브넷