2024-03-22

MSQL

-

MS SQL 2008을 Windows Server 2008에 설치한다.

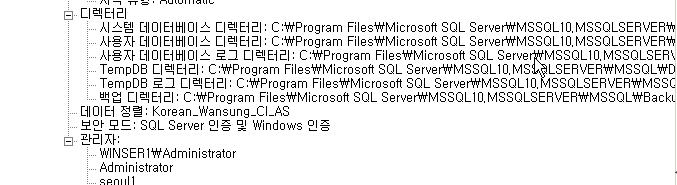

MS SQL 서버에서 인증에 Windows 인증과 혼합 인증(SQL Server 인증 & Windows 인증) 두 가지가 있다.

=>Windows 사용자의 계정이 해킹당해도 SQL만의 계정이 따로 있는 경우 보안이 좋아지게 된다.

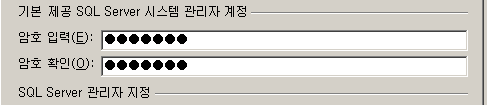

혼합 인증에서의 MS SQL의 관리자(sa)의 패스워드를 지정하고, Windows 사용자를 추가해서 패스워드를 지정해준다.MS SQL에서는 모든 생성하는 데이터베이스나 테이블은 master 데이터베이스 포맷과 테이블을 모방해서 생성된다!!

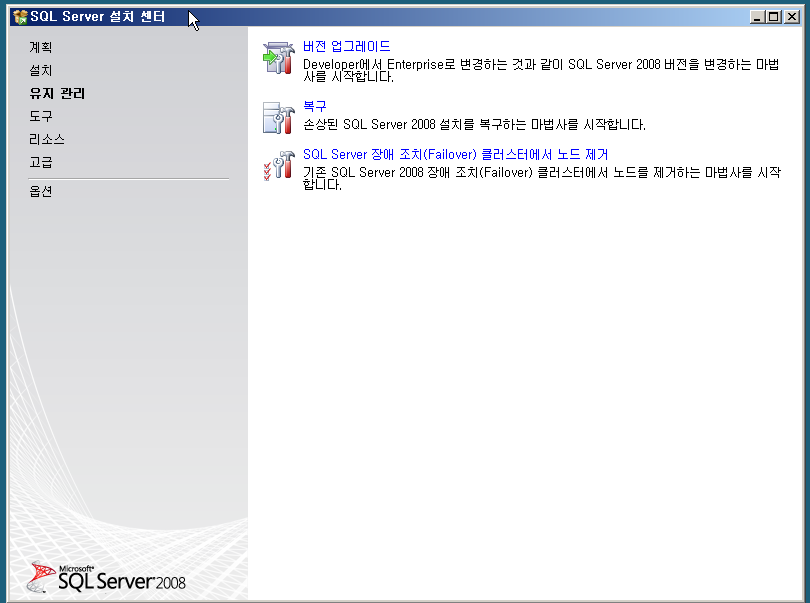

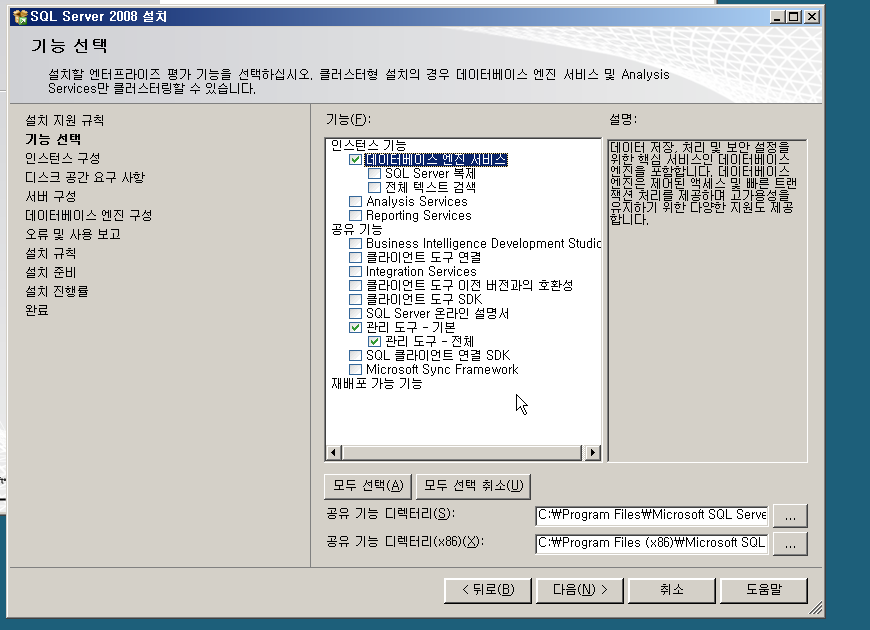

준비되어있는 ISO파일을 VMware에 물려서 설치를 시작.

(최초 설치 센터에서 다양한 설정을 할 수 있다.)

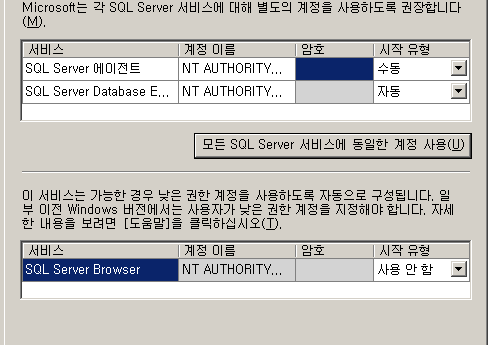

(NT_Authrity로 계정 등록)

- MsSql의 특징

Windows 인증과 혼합인증.

Windows 인증 -

1)Windows 인증은 Windows 운영 체제의 로그인 정보를 사용하여 SQL Server에 연결하는 방식입니다.

2)사용자는 Windows 계정으로 SQL Server에 로그인하며, Windows가 해당 사용자의 인증을 처리합니다.

3)Windows 인증을 사용하면 사용자는 SQL Server의 데이터베이스 및 개체에 대한 액세스 권한을 자동으로 상속하게 됩니다.

4)Windows 인증은 네트워크 관리를 단순화하고 보안을 강화할 수 있습니다.

혼합 인증 -

1)혼합 인증은 SQL Server 자체에서 관리하는 사용자 이름과 암호를 사용하여 연결하는 방식입니다.

2_사용자는 SQL Server에 직접 로그인하며, SQL Server는 사용자의 인증을 처리합니다.

3)혼합 인증을 사용하면 SQL Server 로그인을 관리하고 데이터베이스에 대한 액세스를 더욱 세밀하게 제어할 수 있습니다.

4)혼합 인증은 SQL Server를 사용하는 다양한 응용 프로그램 및 플랫폼에서 일관된 인증 방법을 제공할 수 있습니다.

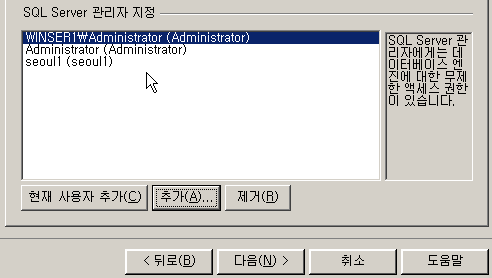

MsSql의 관리자(sa)

Windos 계정의 사용자들

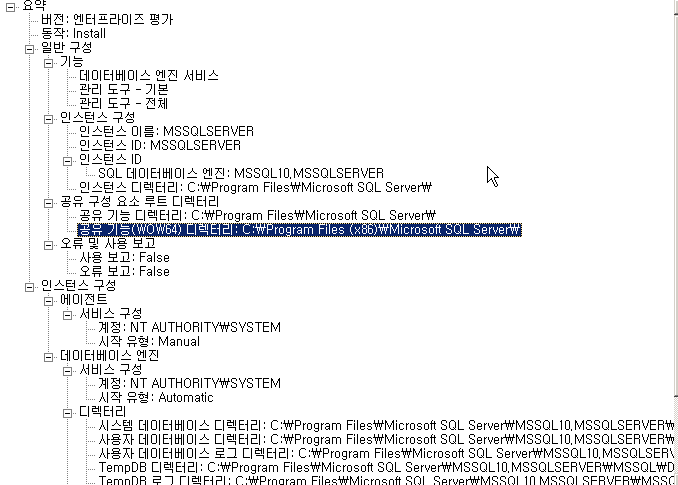

설치 완료 및 요약 화면

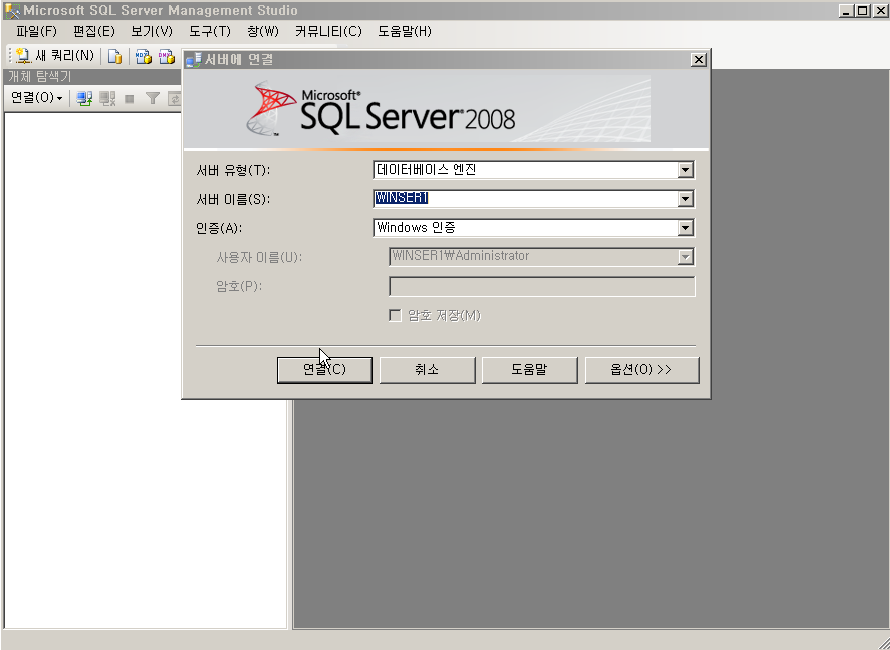

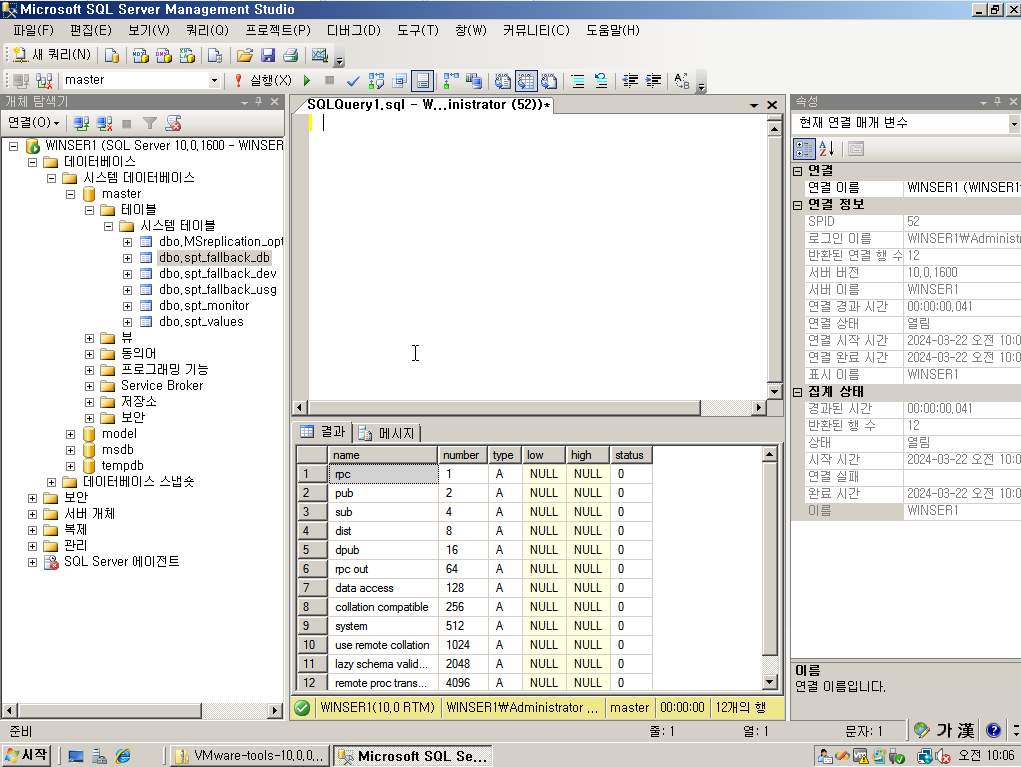

설치가 완료된 MsSql

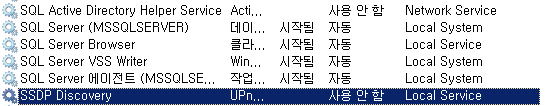

(필요한 몇가지 SQL 서비를 실행해주었다.)

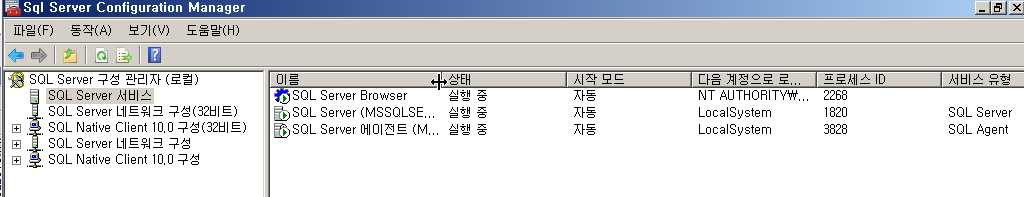

(SQL서버 구성관리자에서도 서비스 실행을 확인 할 수 있다.)

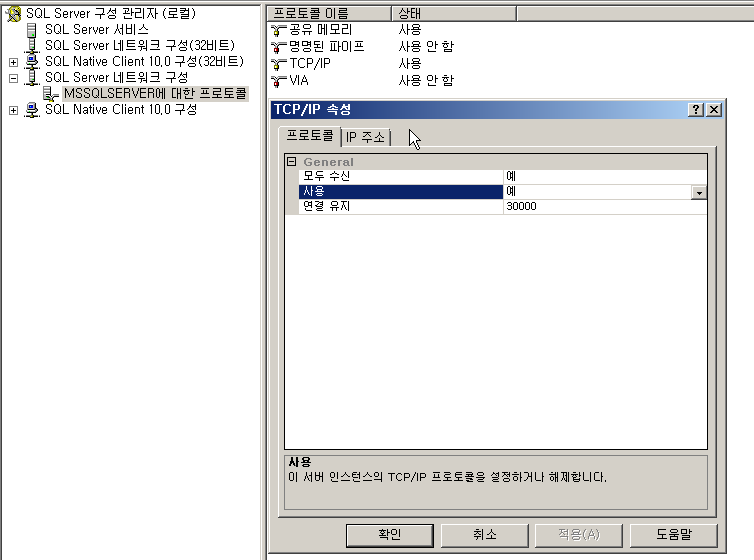

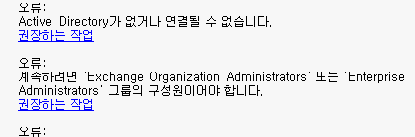

네트워크 구성에 TCP/IP 를 사용으로 전환

==> 해당 메뉴를 실행시켜야 외부에서 연결이 가능하다.

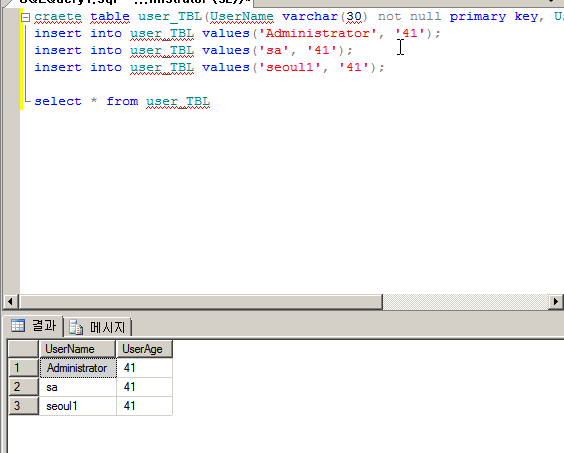

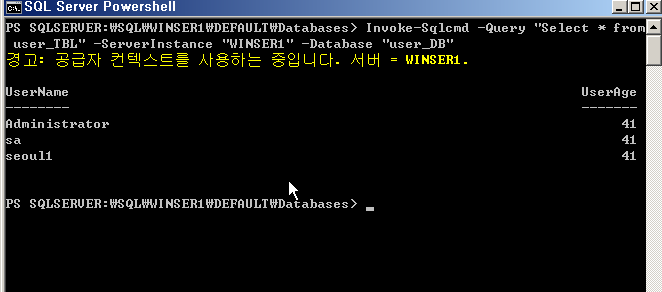

테이블 생성 및 데이터 Insert, select

(MsSql 내부의 파워쉘로도 쿼리를 짤 수 있지만 비효율적, 오류가 많아 잘 사용하지 않는다.)

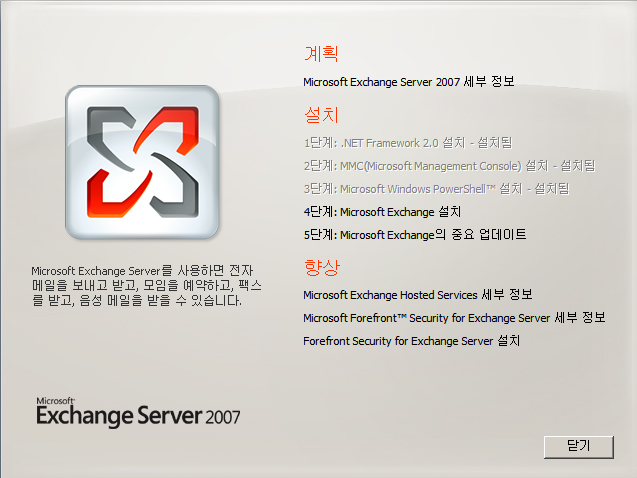

Mail 서버

- MS Mail eXchanger를 설치해서 Windows 도메인에서 메일서버로 활용할 수 있다. MS eXchanger 서버의 IOS를 구할 수 없으면 hMailServer-6.5.7-B2425.exe 프로그램을 무료로 다운받아서 사용해볼 수도 있다.

설치

미리 준비해둔 파일을 압축 해제

(Set-up파일을 실행시켜준다.)

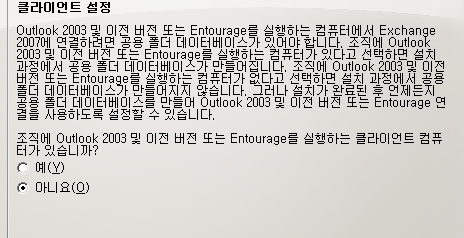

(Outlook은 pop3를 사용하는 마이크로소프트의 대표적인 메일 소프트웨어)

(아직 도메인에 대한 공부를 진행하지 않아 이번 실습은 차후에 다시 진행한다..)

AD(Active Directory) 도메인 구축하기

AD 도메인이 구축되면 site, MS eXchange Server, DNS, DHCP, .... 서버가 설치될 수 있고 GP와 기타 작업이 가능하다.

이제부터 Windows Standalone Server 로컬 서버 머신을 도메인 컨트롤러(Domain Controller: DC) 머신으로 변경해서 서울 본사(kahn.edu)와 부산 지사(pusan.kahn.edu) 간의 연결을 도메인 내에서 수행해서 도메인별로 산재한 사용자, 데이터, 프린터 등 리소스(resources)를 어느 도메인에서라도 사용하게 해본다.

- Active Directory 구축

1) 먼저 용어부터 알아본다. - Windows의 Domain Controller Server는 Active Directory(AD)를 사용해서 kahn.edu 도메인 내에 산재한 모든 자원(사용자, 데이터, 호스트, 프린터, ...)들을 일목요연하게 관리해주는 서버이다. 여기서 Directory는 전화번호부의 개념으로 사람들과 상호들을 일목요연하게 분류해서 정리해둔 책이다. 여기에 관련된 많은 용어들이 있는데 이들 용어부터 정리해보자.

- Directory service : 분산된 네트워크 환경에서의 자원에 대한 모든 정보를 중앙 저장소 한 곳에 통합한 것으로 사용자가 물리적인 자원의 위치와 무관하게 편리하 게 어디서나 자원을 사용하게 해주는 자료 구조의 일종이다.

- AD(Active Directory) : 디렉터리 서비스를 Windows Server에 구축해 놓은 형태로써 사용자, 컴퓨터 및 기타 장치에 대한 정보를 네트워크에 저장해두고 관리 자가 이 정보를 안전하게 관리하고 사용자들이 편리하게 리소스를 공유하고 공동으로 작업하게 도와주는 시스템이다. 도메인 컨트롤러를 통한 단일 도메인 로그온 프로세스를 통해서 네트워크에서 허용된 모든 리소스에 대한 액세스 권한을 네트워크에서 사용자들에게 부여한다.

- Domain : 원래 사전적 의미가 '영역'이어서 가상적인 하나의 이름으로 묶여 있는 네트워크 관리를 위한 관리 영역이다. 로그인, 인증, 검색 등을 통해서 도메인 내의 자원을 사용할 수 있다.

- Tree/Forest : 도메인을 상징화 한 것이 트리이고, 트리가 여러 개 모인 것이 포리스트이다. 포리스트를 통해서 부모-자식 도메인 관계를 이해할 수 있다. 어느 도 메인은 단일 트리로 되어있을 수도 있지만 도메인끼리 연결되거나 지리적으로 떨어져 있는(사이트) 두 도메인을 묶으면 포리스트가 된다. 단일 도메인은 '트 리=포리스트'가 된다.

=>크기는 ‘OU =>도메인 =>트리 =>포리스트’이고, 이들 간은 단방향/양방향 트러스트 관계로 맺어져 있다. kahn.edu 트리와 abc.com 트리가 연합되 면 하나의 포리스트가 된다. - Site : 도메인이 논리적인 범주라면 사이트는 물리적인 범주이다. 지리적인 개념이 들어 있다. 서울에 kahn.edu, 부산에 pusan.kahn.edu 도메인이 있을 때 이 들은 각각 하나의 트리로써 두 개의 사이트이고, 묶이면 하나의 포리스트가 된다.

- Trust : 도메인 트리나 포리스트 사이에는 신뢰 관계를 맺어야 자원이 이동될 수 있다. 양방향 (전이) 트러스트가 일반적이고 기본 설정이지만 보안이나 특정 목적에 따라서 단방향 (전이) 트러스트를 맺을 수도 있다.

- OU(Organizational Unit) : 한 도메인 안에서 자원을 세부적으로 나눌 수 있는 단위로써 예를 들어서 하나의 kahn.edu 도메인 아래의 관리부, 영업부, 경리부 등 각각이 OU이다. 또 학교에서는 교직원용 PC와 학생용 PC가 각각 OU이고, 서울 본사 프린터들과 부산 지사의 프린터들도 각각 OU로 묶일 수 있다.

=>도메인 내에서 자원을 할당할 수 있는 최소 단위가 OU이다. - DC(Domain Controller) - P(Primary)DC/B(Backup)DC/Ro(Read only)DC가 있는데 DC는 관리자가 수시로 점검하는 머신으로 해당 트리나 포리스트에서 보통 처음 생성되는 서버가 PDC가 된다. 대부분 DC는 사용자 계정을 가지고 있으면서 로그인이나 자원을 관리하는데 사용된다. 주된 DC를 PDC라고 하고, PDC에 문제가 있을 때 이를 대신하는 BDC가 있다. RoDC는 새로운 데이터나 사용자의 추가/변경 등 작업이 불가능하고 이웃한 도메인의 관리자가 RoDC를 대신 관리해주는 DC로써 관리자가 없어도 된다. 이렇게 RoDC라도 만들어 두면 해당 사이트에서의 자원 관리가 매우 용이해 진다.

=>PDC/BDC는 주로 '로그인(사용자) 인증'이나 도메인에 산재한 '자원을 관리'하는데 사용되고, DB 서버, Web 서버 등을 여기서 실행시키지는 않는다. - GC(Global Catalog) : AD 트러스트 내의 모든 개체(리소스들)에 대한 정보를 수집해서 저장하는 통합 저장소로써 사용자명, 로그인 아이디와 비밀번호 등이 여기 에 저장된다. GC가 있는 서버를 GC 서버로 부르는데 AD를 구성할 때 맨 처음 설치되는 (P)DC가 주로 GC 서버를 겸한다.

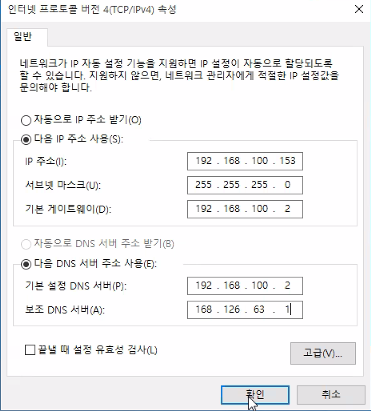

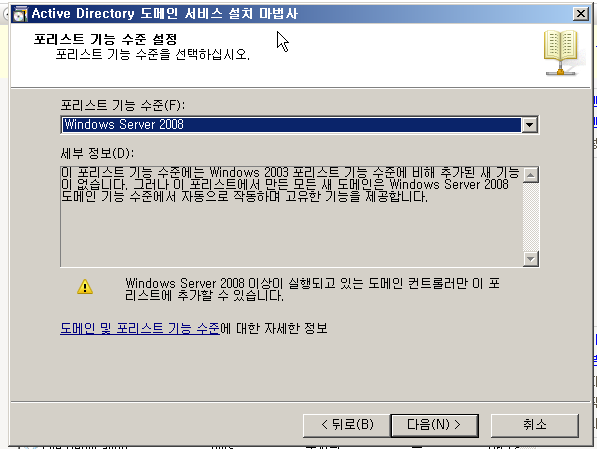

(Active Directory 도메인 서비스를 설치하고,새로운 포레스트를 만든다. 도메인명은 역시 kahn.edu)

(해당 기능 수준에 2008을 선택 시, 최소 2008이상의 수준을 요구, 이하는 가입 불가.)

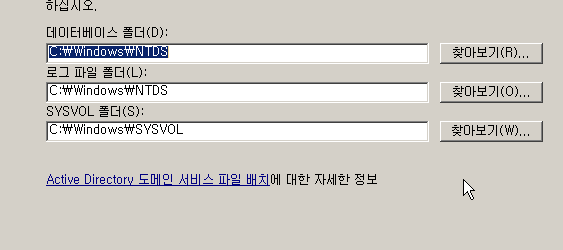

(보통 같은 드라이브에 두는 것은 보안상 매우 좋지 못하지만, 현재실습환경상 부득이하게 같은 위치에 설치)

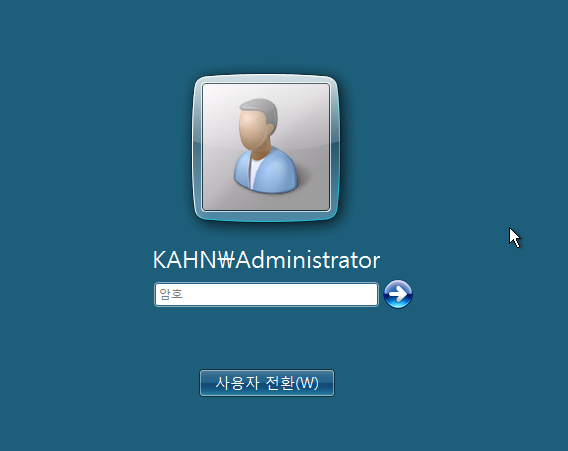

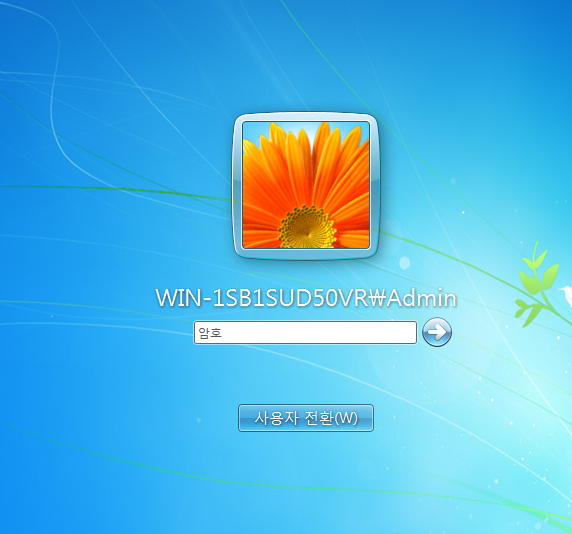

AD 설치를 완료 후, 다시 시작하여 들어오면, 로그인 방식이 변한 것을 볼 수 있다.

standalone에서는 Administrator

domain Controller Server가 되면 KAHN\Administrator

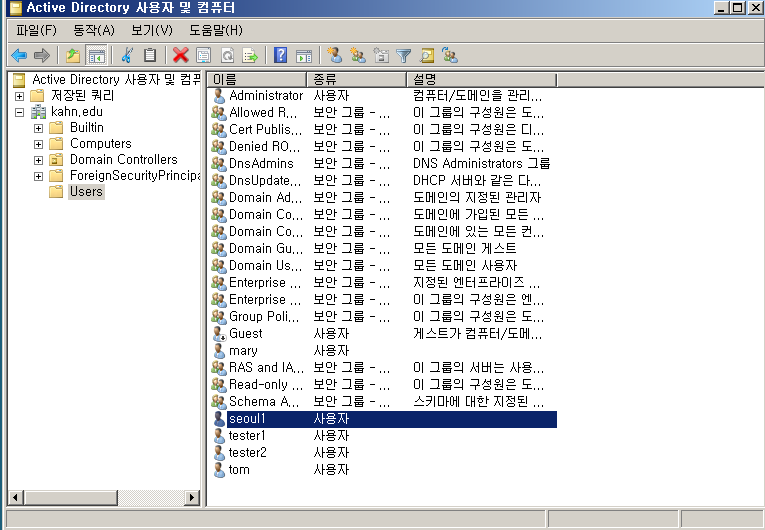

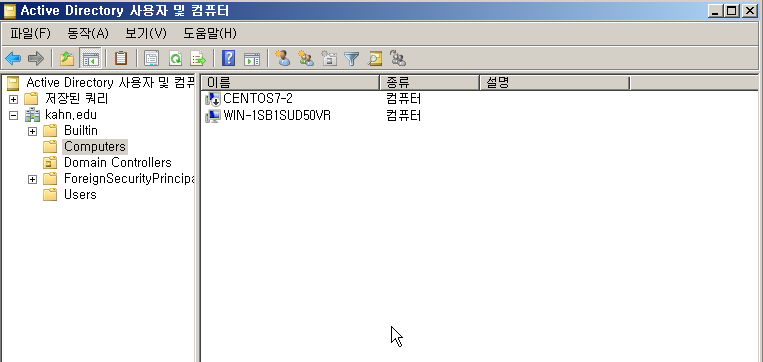

AD 사용자 및 컴퓨터에 들어와 사용자 메뉴를 확인하면 WinSer1에서 사용했던 사용자들이 전부 들어와 있는 것을 볼 수있다.

=> 단독서버에서 생성되었던 사용자는 도메인서버 사용자로 자동 이동된다!

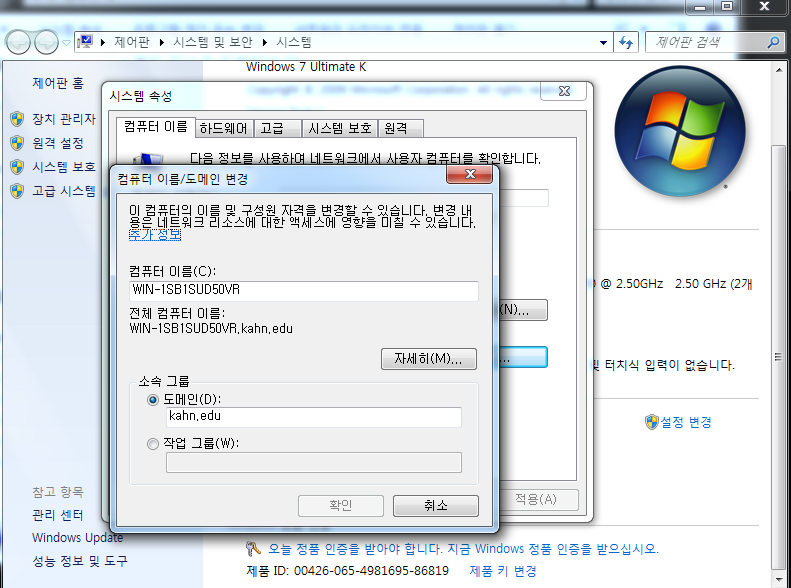

이제 Win7을 도메인에 가입시켜본다.

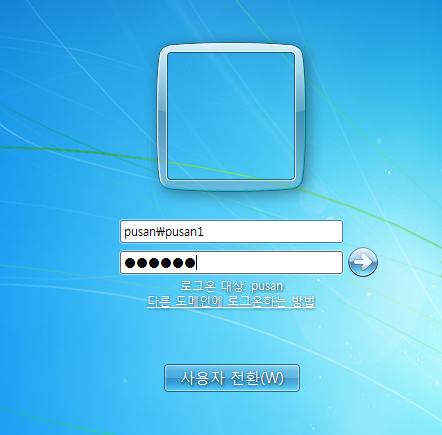

동일하게 로그인 시 NetBios이름으로 나오는 것을 확인

그렇지만 Win-1\은 로컬로 로그인하는 것이다.

사용자 전환을 클릭하고 KAHN 도메인이 보이면, 이때 도메인에 등록되어 있는 사용자로 로그인 할 수 있다.

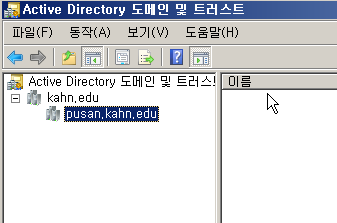

WinSer2에서 똑같이 설치를 하고, kahn.edu 도메인에 가입시킨다.

(WinSer1에서 확인 결과, WinSer2(pusan)에서 가입한 pusan.kahn.edu가 잘 나오고 있다.)

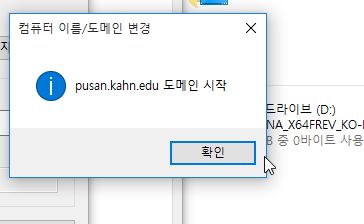

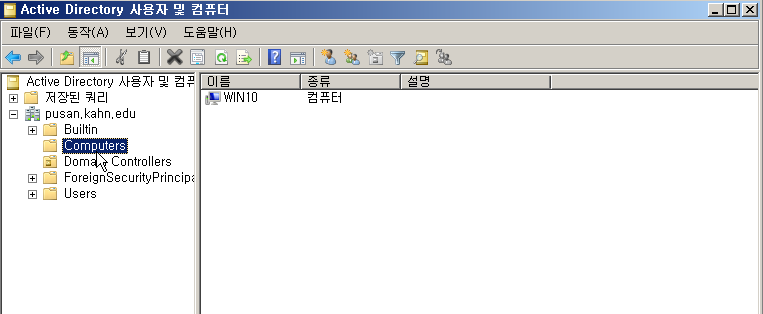

이후 Win10도 pusan.kahn.edu 도메인에 가입시킨다.

WinSer2에서 확인 가능.

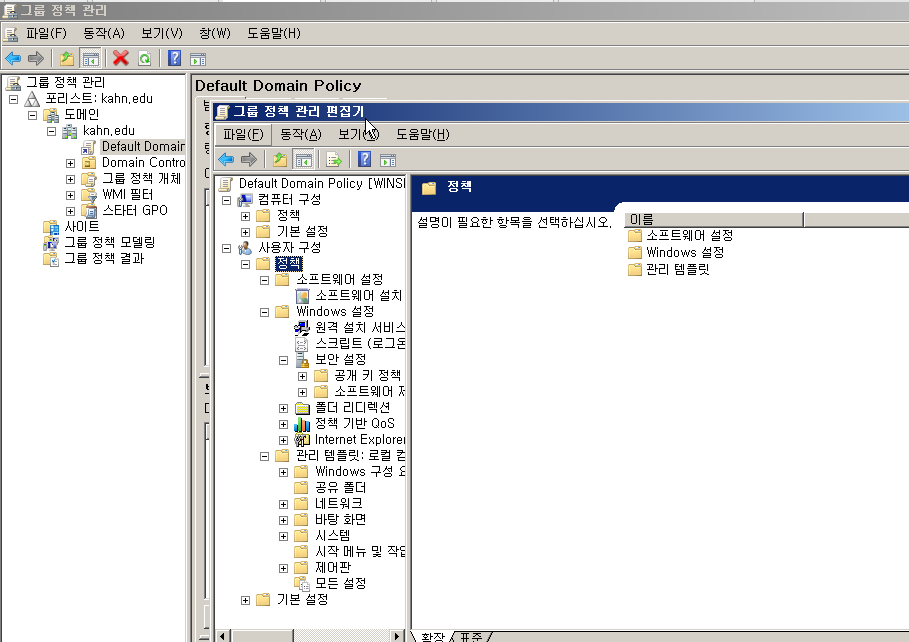

(그룹정책관리 == 관리도구>)

(kahn.edu도메인에 가입이 되어있는 Win7을 pusan.kahn.edu로 로그인 시키는 방법)

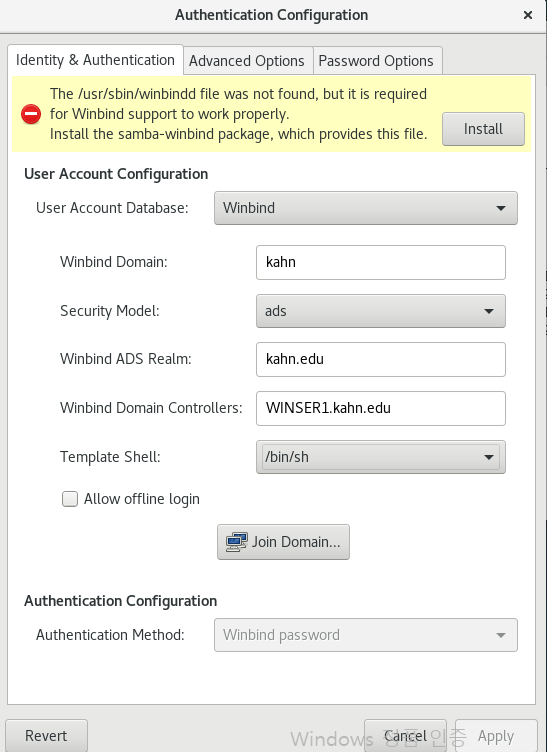

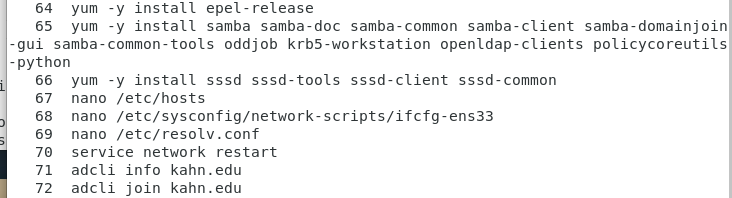

리눅스 기반 머신들(Centos, ubuntu, ...) 등은 케버로스를 통해 도메인에 가입 시킬 수 있다.

ens33과 resolv.conf에서는 Dns를 Winser1의 IP로 변경

여기서 WinSer1의 PW를 입력하고 들어가면,

정상적으로 도메인에 가입된 것을 볼 수 있다.

정리하자면

Standalone Server에서 Domain Server가 되려면

a) 서버 관리자에서 역할추가에서 Active Directory 도메인 서비스 프로그램을 설치한 뒤

b) 시작>실행>dcpromo.exe를 실행해서 AD DC로 만들어 주는데, 한번 프로모션해서 DC가 되면 다시 Standalone으로 내려올 수 없다.

c) winser1 서버는 kahh.edu 도메인의 첫번째 kahn.edu 서버이므로 새 포리스트에서 새 도메인 서버로 생성으로 해주고

d) winser2 서버는 kahn.edu 도메인의 두번째 pusan.kahn.edu 서버이므로 기존 포리스트에서 새 도메인 서버로 생성해준다.

=>서울 kahn.edu 도메인에 새로운 DC를 추가한다면 두번째 서버이므로 기존 포리스트에서 도메인 서버 추가로 생성해준다.

e) AD의 첫번째 서버인 PDC를 생성하면 반드시 kahn.edu식의 도메인을 생성해 주어야 하고, DNS 서버를 생성해서 이 도메인_명을 풀 수 있게 해주어야 한다. 그리고 PDC가 도메인에 산재한 리소스들을 관리해야 하므로 GC도 설치해 주어야 한다. 또 한가지 PDC의 주요 기능은 사용자 로그인 처리-사용자 관리이다.

AD 설치가 완료되어서 리부팅 되면 로그인 창이 Standalone에서 Administrator로 보이던 것이

Domain Controller Server가 되면 KAHN\Administrator식으로 다르게 보인다. KAHN.EDU 도메인에 Administrator 사용자로 로그인 한다면,

로그인 방식에는

▸ KAHN\Administrator식은 리거시 한 머신에서 사용되는 NetBIOS Login 형식으로 일반적인 Windows 환경의 네트워크에서 사용되는 로그온 방식이다. 그리고

▸ Administrator@kahn.edu는 최신 머신에서 사용되는 UPN(User Principal Name) Login 형식이 있다.

=>도메인에 로그온할 때 먼저 NetBIOS 형식으로 해보고, 혹시 오류가 나면 UPN 형식으로 해보면 된다.

단독서버에서 생성되었던 사용자는 도메인서버 사용자로 자동 이동된다!!!!

도메인에 가입된 워크스테이션 Win7-1에서 로그온을

Win7-1\Administrator라면 Win7-1 로컬머신으로 로그인하는 것이다. <- admin

사용자 전환을 클릭하고 KAHN 도메인이 보이면 도메인 관리자 Administrator로 로그인할 수 있다. <- admin1

=>현재 이 Win7-1 호스트에는 seoul1 사용자는 없기 때문에 Win7-1 로컬로는 로그인이 불가하다.

seoul1은 도메인 사용자이므로 도메인으로 로그온할 수 있다.

그러면 현재 Win7-1은 도메인 사용자가 도메인으로 로그인하기 위한 하나의 단말기에 불과하다!!!

또한 kahn.edu에 속한 Win7-1을 통해서 pusan1 사용자가 pusan.kahn.edu 도메인으로도 로그인할 수 있다!!!

=>어느 도메인이라도 도메인에 가입된 모든 워크스테이션을 통해서 서울 사용자나 부산 사용자 모두 자신의 도메인으로도 로그인이 가능하다!!!