2024-03-25

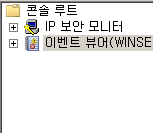

MMC콘솔 및 이벤트 뷰어

- MMC(Microsoft Management Console)

MMC는 Windows PDC에서 도메인을 관리하기 위해서 필요한 여러 (플러그인과 같은) 도구들(각각을 snap-in으로 부름)을 한 곳에 모아 놓은 관리 콘솔이다.

MMC 콘솔에 IP 보안 모니터와 이벤트 뷰어를 추가한다. (대상은 WinSer2 pusan)

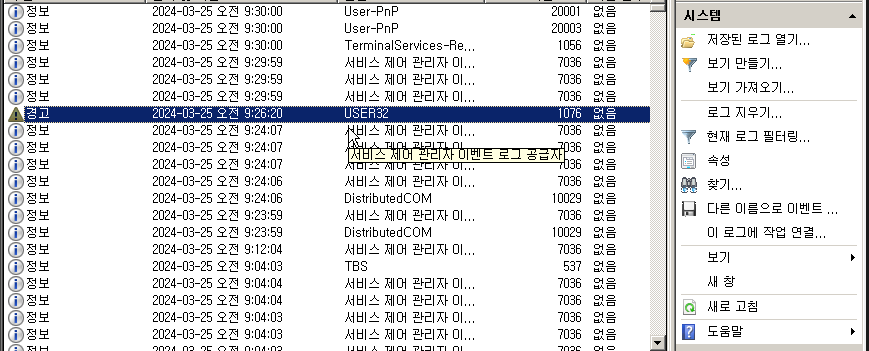

이후 WinSer2에 원격 접속을 해보고 이벤트 뷰어를 확인해본다.

(확인해보면 리스트가 나오고 우측 탭 찾기와 현재 로그 필터링을 사용해서 로그를 특정해서 확인 할 수 있다.)

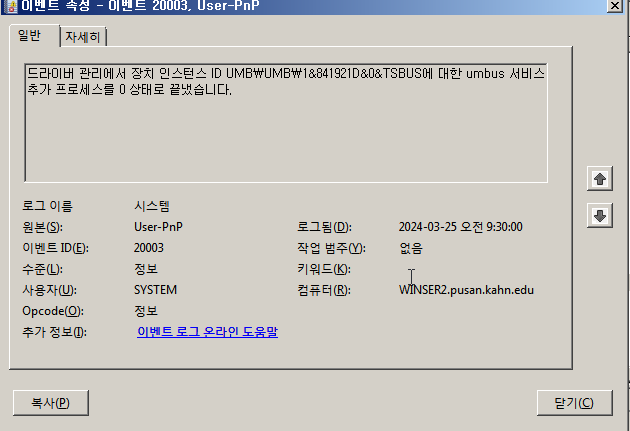

더블 클릭 시 더 자세한 정보도 볼 수 있다.

WinSer2(부산)에서 WinSer1(서울, PDC) 자원을 활용하기

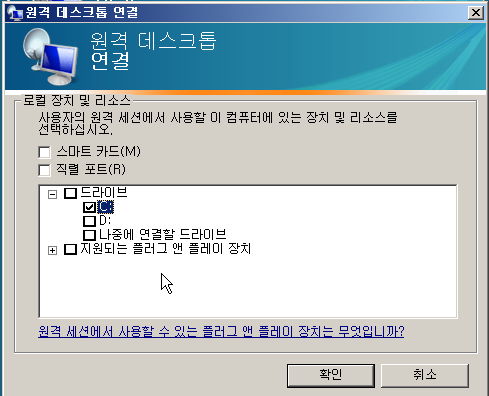

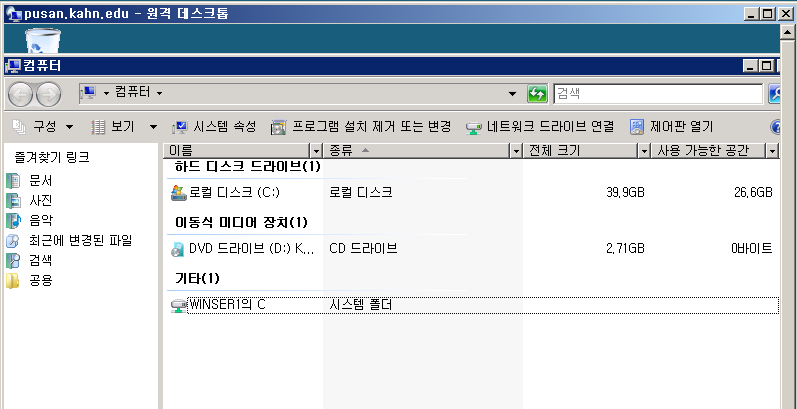

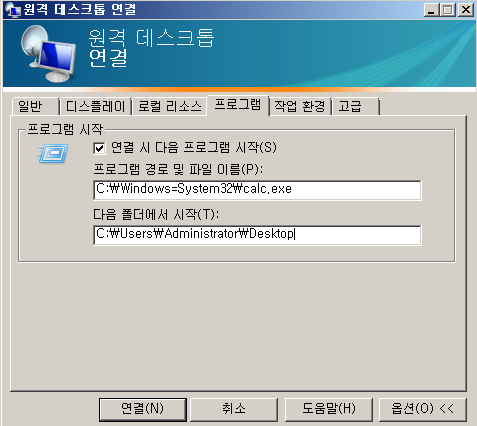

원격 접속> 옵션 > 로컬 리소스 > 자세히 에서 필요한 리소스를 선택 후 연결

(연결 후 확인해보면, PDC의 C 드라이브(선택했던 것)가 자동으로 매핑되어 있는 것을 볼 수 있다, 그렇지만 원격으로 접속 시에만 볼 수 있다.)

OU

Active Directory 사용자 계정과 OU(Organization Unit)

이제 본격적인 사용자와 그룹, OU 등을 알아보자.

OU는 도메인 내에서 각 자원(프린터, 컴퓨터, 관리자, 사용자들, ....)을 구성/저장해주는 최소 단위로써 OU를 AD의 Container라고 부르기도 한다.

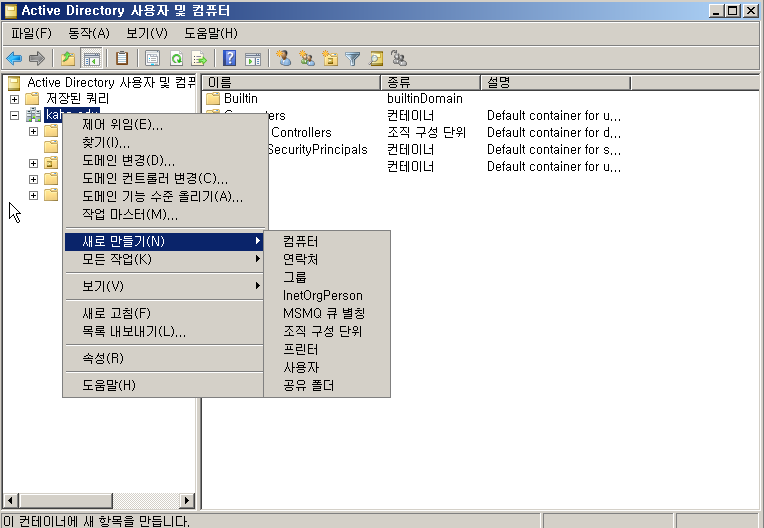

AD에서 사용자를 관리하려면 시작>관리도구>‘AD 사용자 및 컴퓨터’에서 관리할 수 있다.

앞에서 알아 본 것처럼 Windows Server에서 사용자 계정은 두 가지인데

▪ 해당 로컬 호스트에만 로그인이 가능한 '로컬 사용자 계정'과

▪ AD 도메인에 접근할 수 있는 '도메인 사용자 계정'으로 나뉜다. 도메인 사용자 계정은 도메인에 가입된 어느 워크스테이션에서라도 로그인이 가능하다.

예를 들어 paul 사용자가 KAHN 도메인으로 들어간다면

NetBIOS Name(디폴트) : KAHN\paul

UPN Name : paul@kahn.edu

Distinguished Name : CN=paul, OU=조직구성단위_이름, DC=kahn, DC=edu

Relative Distinguished Name : CN=paul(OU 안에서만 사용가능)으로 나뉜다. 여기서 CN은 Common Name, OU는 Organizational Unit, DC는 Domain Component이다. 예를 들어서 Linux 머신에서 LDAP와 같은 인증 서버에서 Windows 사용자를 인증하려면 이런 식의 CN, DC, ...등을 이용해서 인식한다.

OU와 Group을 정확히 알아둘 필요가 있다.

▪ OU의 특성

a. AD 내의 다양한 객체를 포함하는 AD 컨테이너로써 도메인 내에서 사용자, 컴퓨터, 프린터, 그룹, 다른 OU를 포함할 수 있다.

b. OU는 사용자, 그룹, 컴퓨터 등을 조직할 수 있는 도메인 아래에 있는 컨테이너(폴더)이다.

c. OU는 그룹정책을 적용하는 최소단위이다.

d. OU에는 권한을 줄 수 없다.

e. OU 안에 OU를 넣을 수 있다.

f. 사용자 계정은 하나의 OU에만 가입될 수 있다.

▪ Group의 특성

a. Group에는 사용자만 넣을 수 있고

b. Group에는 권한을 지정할 수 있다.

c. Group은 동일한 작업을 하는 사용자들을 넣어서 관리하거나 권한을 부여해서 해당 사용자들이 모두 동일한 권한으로 작업하게 한다.

d. Group 안에 Group을 넣을 수 없다.

e. 한 사용자는 여러 그룹에 가입될 수 있다.

사용자 패스워드 길이, 복잡도 등은 시작>실행으로 가서

▪ 로컬 사용자는 gpedit.msc를 입력해서 작업하고

▪ 도메인 사용자는 gpmc.msc를 입력해서 작업해 주면 된다.

Windows Server에서의 그룹

1) 그룹 일반

Windows Server에서의 그룹 적용 순서는 ‘그룹을 생성하고 > 해당 그룹에 권한(읽기, 쓰기, 실행)을 주고 > 해당 권한을 가져야 하는 사용자들을 그룹에 넣어서’ 다수의 사용자들에게 일괄적으로 권한을 할당해서 사용자가 주어진 권한대로 작업하게 한다.

d. 도메인 그룹에는 domain local group, global group, 그리고 universal group이 있다.

<- local group은 도메인이 아니라 로컬에 있는 그룹이다.

2) 그룹의 종류와 역할

다양한 그룹을 생성하는 이유는 어느 도메인의 사용자들이 다른 도메인의 자원을 이용하게 하기 위함이다.

a) Domain Local group

▪ 자원 : 해당 도메인 로컬 그룹을 생성한 도메인의 자원이용

▪ 사용자 : 어느 도메인의 사용자도 사용 가능

=>같은 도메인에 있는 사용자나 컴퓨터, 그리고 같은 도메인에 있는 다른 글로벌 그룹이 가입될 수 있다.

b) Global group

▪ 자원 : 해당 도메인 이외의 도메인의 자원 이용

▪ 사용자 : 해당 글로벌 그룹을 생성한 도메인의 사용자만 사용 가능

=>모든 도메인의 사용자나 컴퓨터, 모든 도메인의 글로벌 그룹과 유니버셜 그룹, 그리고 같은 도메인의 다른 도메인 로컬 그룹이 가입될 수 있다.

c) Universal group

▪ 자원 : 모든 도메인의 자원 이용

▪ 사용자 : 모든 도메인의 사용자가 사용 가능

=>모든 도메인에 있는 사용자와 컴퓨터 계정, 모든 도메인의 글로벌 그룹이 가입될 수 있다.

<= 이 그룹은 아무 제약이 없기 때문에 자원과 그룹, 사용자 문제가 있을 때 급하게 편하게 처리하느라고 이들을 글로벌 그룹으로 만들어 두는 경우가 있는데 반드시 나중에 제대로 조절해 두어야 한다!!! 신중히 생성하고 사용되어져야 한다.

- 자원이 있는 곳에 domain local group을 생성하고, 자원이 없는 곳에서는 global group을 생성한다!

예를 들어 서울 도메인 kahn.edu에 있는 데이터(자원)을 kahn.edu의 seoul1 사용자와 pusan.kahn.edu의 pusan1 사용자가 이용하게 한다면,

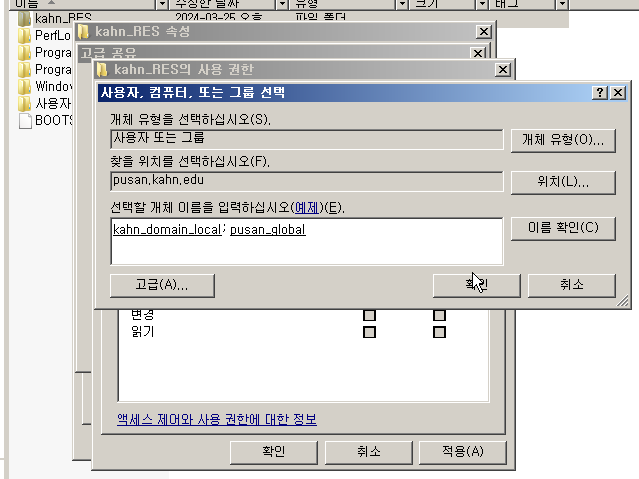

▪ 서울에서는 domain local group을 생성해서 서울의 seoul1 사용자를 넣고

▪ 부산에서는 global group을 생성해서 부산의 pusan1 사용자를 넣고,

▪ 서울의 리소스(자원)에 서울(사용자나) domain local group과 부산의 global group에 공유시키면 된다.

=>결국 서울의 자원을 서울/부산 사용자가 각각 그룹에 속해서 모두 이용할 수 있어야 한다.

2) 자원에 대한 권한 관리

자원이 공유되면 공유 폴더의 권한이 적용되는데 A 사용자는 여러 그룹에 가입될 수 있으므로 A 사용자의 최종 권한은 누적(accumulated) 된다. 하지만 어느 하나에서라도 deny가 있으면 모든 그룹에서의 권한은 거부가 된다.

=>공유된 파일/폴더에 대한 네트워크 접근에 대한 공유 권한과 로컬에서 접근할 때의 NTFS 권한과 더불어 한 사용자가 여러 그룹에 가입되었을 때의 권한 누적(그리고 deny)를 잘 알아야 한다.

그리고 파일과 폴더, 그룹에서는 상속(inherent)의 개념도 있어서, 자식은 부모 권한을 상속받거나, 상속을 거부해서 자식만의 권한을 따로 가질 수도 있다.

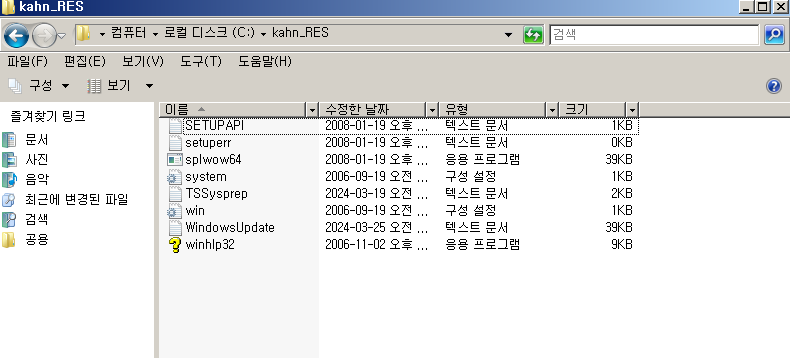

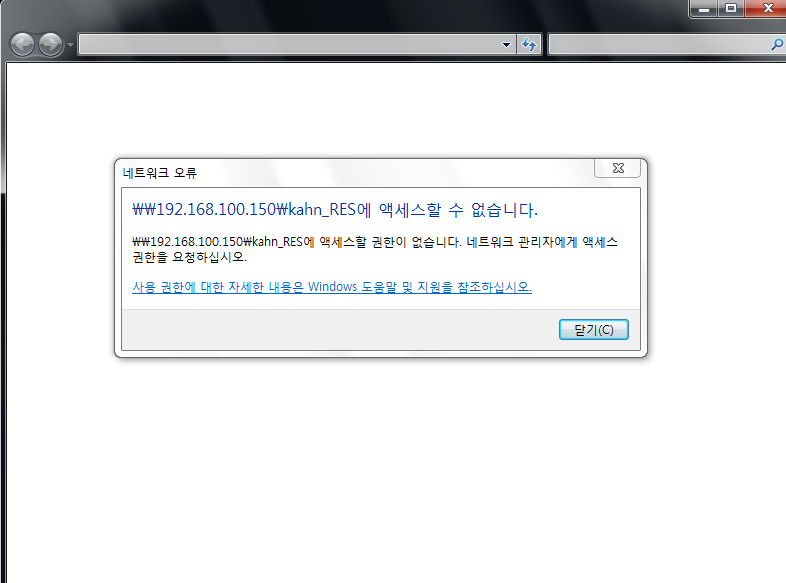

=>서울의 KAHN.EDU에 C:\kahn_RES 리소스를 서울의 seoul2, 부산의 pusan2 사용자가 이용하게 한다면

서울에서는 domain-local 그룹을 만들고 seoul2 사용자를 넣고

부산에서는 global 그룹을 만들고 pusan2 사용자를 넣으면 된다.

==>부산의 PUSAN.KAHN.EDU에 C:\pusan_RES 리소스를 서울의 seoul3, 부산의 pusan3 사용자가 이용하게 한다면

서울에서는 global 그룹을 만들고 seoul3 사용자를 넣고

부산에서는 domain-local 그룹을 만들고 pusan3 사용자를 넣으면 된다.

실습)

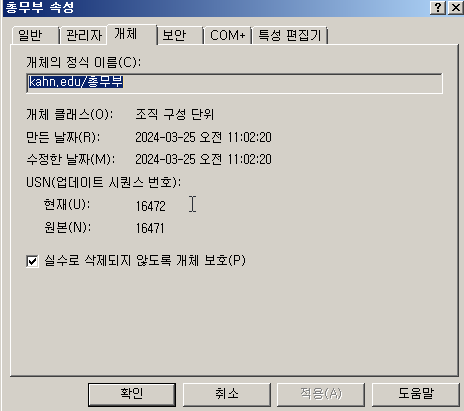

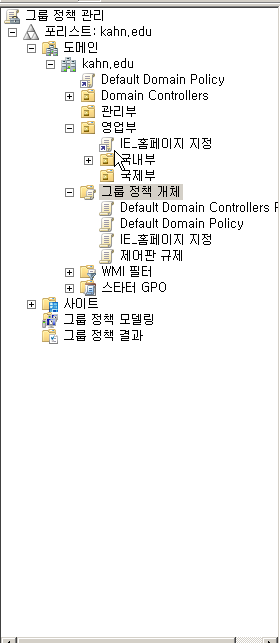

조직구성 단위 추가(관리부,영업부(국내부,국제부),총무부)

삭제법

OU 우클릭 > 속성 > 개체

실수로 ~~ 체크 해제 후 삭제 가능

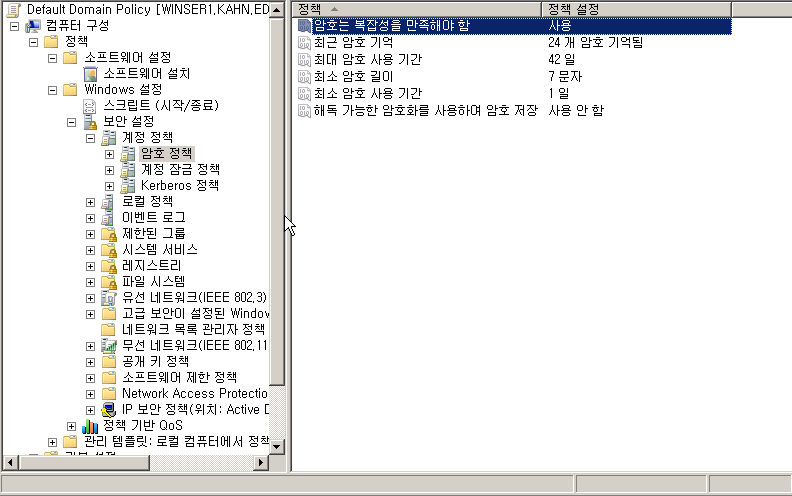

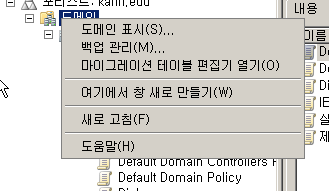

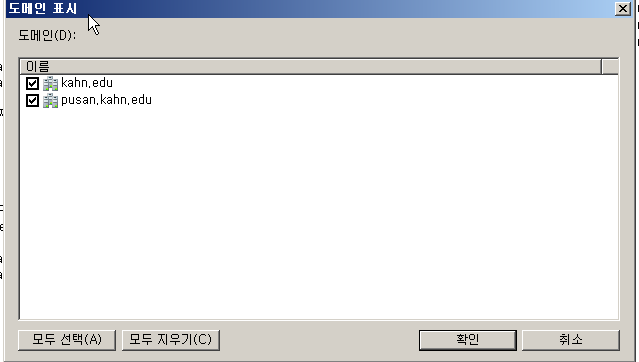

도메인 속성 변경(gpmc.msc)

로컬 사용자 속성 변경은(gpedit.msc)

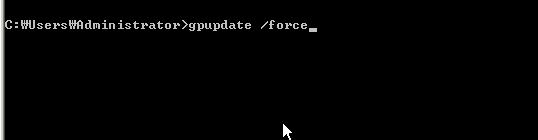

속성 변경은 30분(디폴트) 후 업데이트 되지만,

(명령어 프롬프트에서바로 업데이트 할 수 있다.)

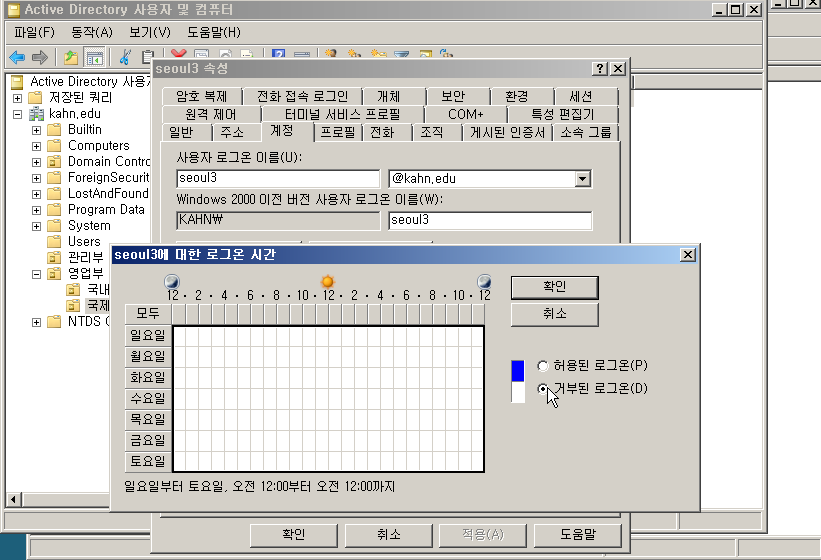

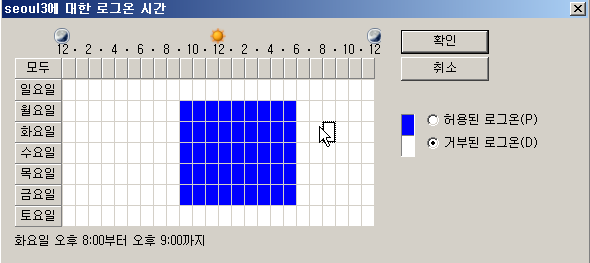

이후 seoul2,3를 생성하고 로그온 시간을 관리해본다.

Users탭에서 드래그 앤 드롭으로 OU에 가입 시킬 수 있다.

영업부(국제부)에 소속된 워라벨 좋은 seoul3 9-18로 로그온 가능 시간 설정(주말은 로그온 불가능)

가입된 user 우클릭 속성 > 계정> 로그온 시간에서 변경 가능

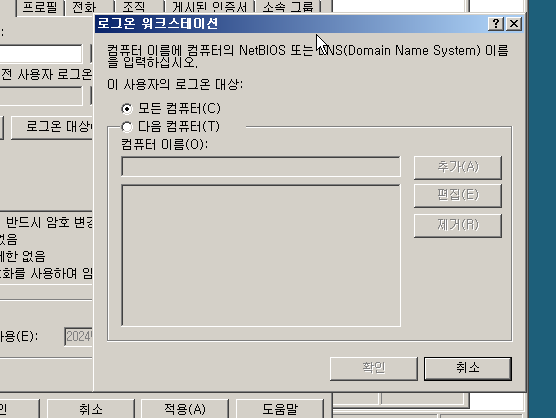

로그온 대상을 통해서 로그온 할 컴퓨터를 지정 할 수도있다.

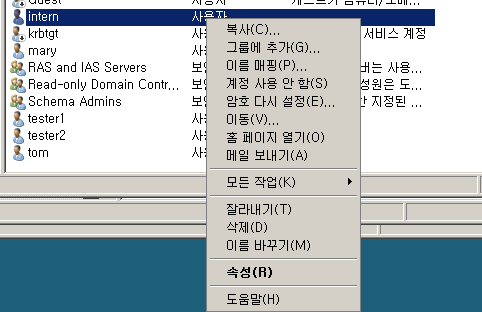

초기 설정을 완료한 계정을 미리 만들어두고, 복사를 통해 유저를 추가. 관리하면 매우 편리

(그룹에 미리 가입을 시켜둔다면, 복사 시 그룹에 소속이 되어 생성이 된다.)

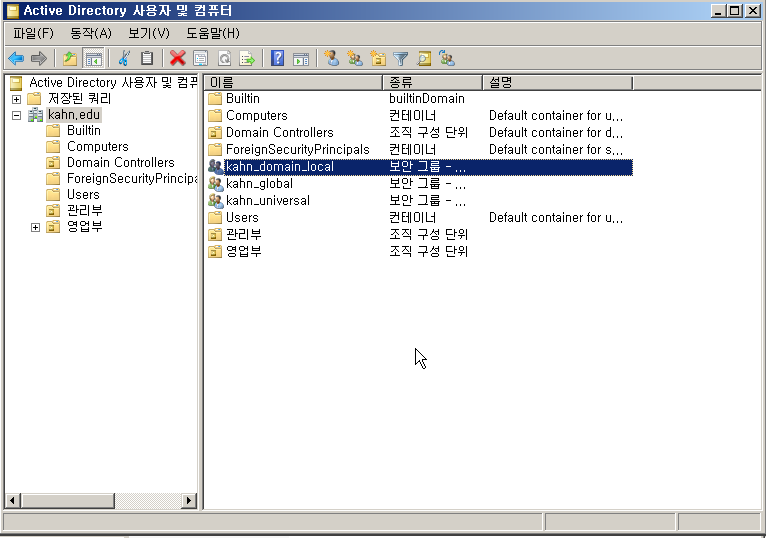

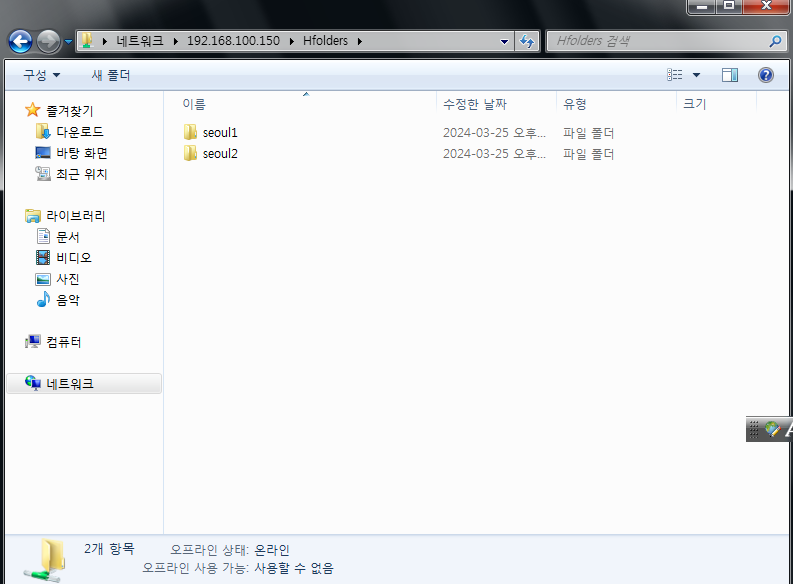

실습을 위해서 domain_local, global, unisersal 그룹을 각각 만들고, 확인할 리소스를 C 드라이브에 만들어준다(WinSer1, WinSer2 둘 다 생성)

이후 WinSer1에서 도메인 로컬 그룹에 서울 사용자 1(seoul2) 부산 사용자 1(pusan2)을 등록 시키고

이후 리소스 폴더를 공뷰 폴더로 만든다(권한에 서울 domain_local 그룹과 부산 global 그룹 추가)

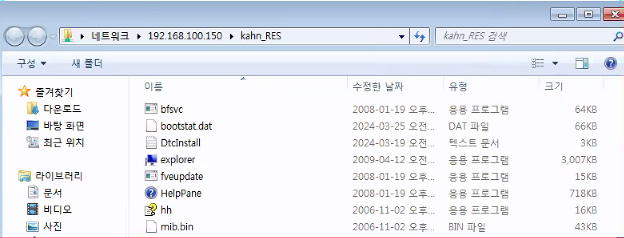

이후, Win7(서울 도메인에 속한 워크스테이션)에서 부산 도메인으로 들어간 후, pusan2로 로그인 후 확인해보면, 정상적으로 리소스 폴더를 확인 할 수 있다.

(seoul2도 확인 가능)

(seoul1(서울 도메인에 속하지만 도메인 로컬 그룹에 속하지 못한 사용자)는 리소스 폴더와 같은 도메인에 속하여 있는 계정이지만, 그룹에 속하지 못하여 볼 수 없다.)

홈폴더, 로밍파일

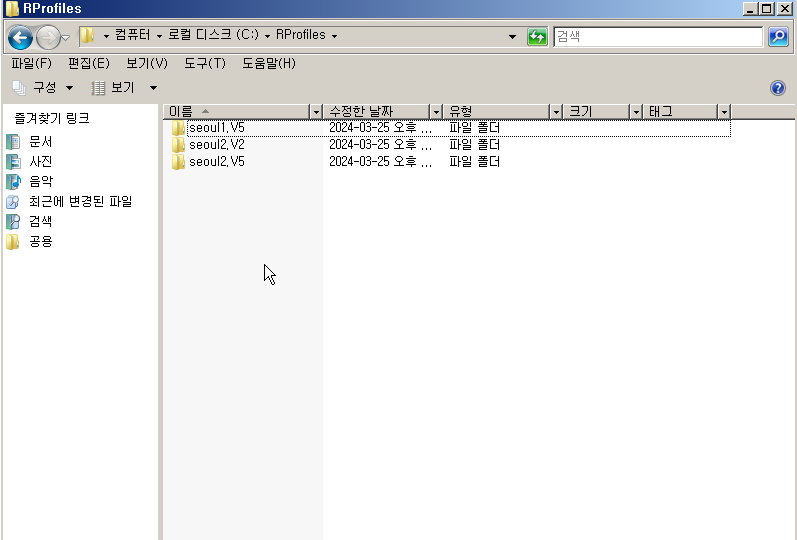

서버에서 유용하게 사용되는 홈 폴더와 사용자별 프로파일을 알아보자.

홈 폴더는 Linux에서 원격 접속 시 연결되는 Home directory와 유사하게 로그온한 사용자의 문서를 저장할 수 있는 네트워크 서버 내의 저장소이다.

사용자 문서의 백업 중앙화, 다수의 클라이언트 머신에서 홈 폴더에 접근 가능, 그리고 모든 버전의 Windows, MS-DOS에서의 접근 가능 등의 장점이 있다.

프로파일은 사용자별로 적절히 설정된 환경을 제공하는데 사용자의 데스크 탑, 프로그램 설정 등을 사용자에 맞춰서 자동으로 실행되게 한다. 모든 사용자들은 관리자의 간섭 없이 컴퓨터에 로그온 할 때 자동으로 생성되는 기본 프로파일을 가지고 있다. 프로파일은 각 사용자가 로그 온/오프 시 동일한 설정을 가지게 하고, 데스크 탑 변경의 영향을 받지 않으며, 서버에 사용자 프로파일이 저장되어 있으면 어느 Windows 버전에서도 로그온 할 때 동일한 프로파일을 볼 수 있다.

프로파일에는 로컬 컴퓨터의 하드디스크에 저장되어서 로컬에서만 적용되는 Local Profile, 관리자가 서버에 생성해서 사용자가 어디서나 로그온할 때 동일하게 적용되는 Roaming Profile, 그리고 사용자가 바탕화면 등을 변경하지 못하게 하는 관리자만 설정할 수 있는 Mandatory Profile(이보다 GP를 사용하는 것이 더 좋다)이 있다.

∎ 로컬 프로파일 : 로컬 프로파일은 사용자가 최초로 로그온할 때 로컬 컴퓨터에 생성되어 Default User 폴더 내에 컨텐츠가 저장된다. 사용자가 도메인 계정과 로컬 계정 두 가지를 가지고 있으면 둘 다 사용할 수 있다. C:\Users 폴더에 저장된다.

∎ 로밍 프로파일 : 이 설정은 서버에 프로파일이 저장되어 여러 머신을 사용하는 사용자에게 어느 머신에서 로그온하던간에 각 머신에서 동일한 설정이 적용되게 한다.

∎ 필수 프로파일 : 프로파일을 필수 프로파일로 변경하려면 숨김 파일 Ntuser.dat를 Ntuser.man으로 변경해주기만 하면 된다.

<=개별 프로파일 폴더의 구성 메뉴>폴더 및 검색 옵션에서 보기>고급 설정>숨김 파일 및 폴더 표시를 클릭하면 보인다.

홈폴더

로밍 프로파일

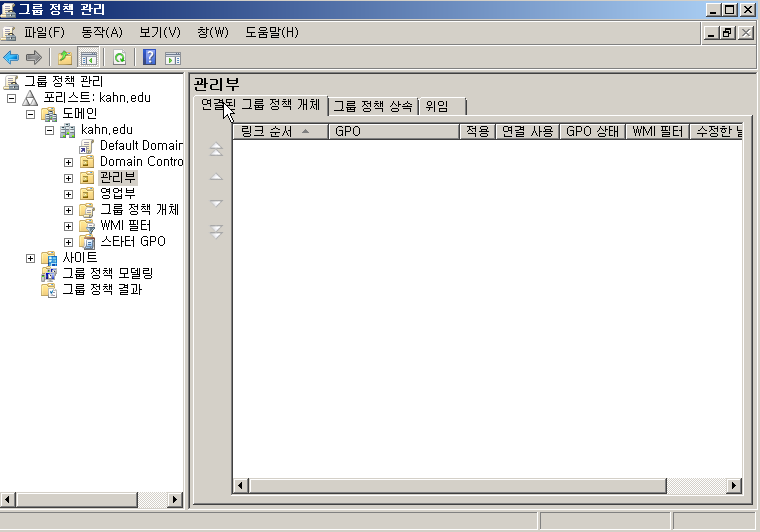

그룹 정책(GP)

GP(Group Policy)

관리자는 GP를 통해서 AD 내의 사용자나 컴퓨터에 대해서 일괄적으로 어느 정책을 부여할 수 있는데 홈피를 고정하거나, 특정 사이트에 못 들어가게 하거나, 특정 프로그램만 지정해서 사용하게 하거나, 로그온 시 바탕화면 등이 일괄되게 적용되게 하거나, 제어판을 사용자들이 조작하지 못하게 하거나, IE를 숨기거나, DVD/USB를 사용하지 못하게 할 수 있다.

▪ 그룹정책(GP)을 생성하면 해당 그룹정책의 객체가 생성되는데 GPO(GP Object)로 부른다.

▪ GPO는 사용자와 컴퓨터에 대해서 적용할 수 있다. 예를 들어서 학교에서 학생들 컴퓨터와 교직원 컴퓨터를 각각 따로 관리되도록 GP를 적용할 수 있다.

▪ 사용자 GP와 컴퓨터 GP가 충돌하면 컴퓨터에 대한 GP가 우선한다.

▪ GP는 여러 도메인에서 같은 기준으로 설정될 수 있다(GPO는 복사나 이동이 가능하다).

▪ GP는 도메인 단위로 GC(Global Catalog)에 저장된다. Windows Server 2008에 내장된 GP는 현재 2,000개가 넘고 계속 늘어나는 추세이다. 마치 C, C++, Python, Java 등에서 include, import로 모듈을 불러서 사용하는 것과 유사하다.

▪ 여러 GPO가 있을 때 local GPO >site GPO >domain GPO >OU GPO 순서로 적용된다. OU는 GP를 걸수 있는 최소단위이다.

<=역으로 말하면 어떤 GP를 걸려면 해당 사항에 대한 OU부터 생성해 두어야 한다. 일반적으로 학생, 컴퓨터, 프린터, ..를 OU로 구분한 뒤>각 OU에 GP를 적용시킨다.

▪ GP는 폴더처럼 상속 개념이 있어서 부모에게 정한 GP는 자식에게 GP 정책이 상속된다. 따라서 상속에서처럼 GP의 상속을 재정의하거나 차단할 수도 있고, 강제로 상속 시킬 수도 있다.

▪ GP가 반영되는 시점은 사용자가 로그온 할 때, 컴퓨터를 재부팅 할 때, 사용자가 강제로 그룹정책을 갱신할 때(gpupdate /force), 그리고 정책을 갱신하는 주기적 인 시간(90분)이 되었을 때이다.

▪ 생성한 GPO는 C:\Windows\SYSVOL\sysvol\kahn.edu\Policies 폴더에 저장된다.

▪ GP는 도메인에 적용되기 때문에 로컬 호스트나 사용자 계정에는 개별적으로 적용되지 않는다.

▪ GP를 제거하려면, 시작>관리도구>그룹정책>좌측창에서 해당 OU를 선택하고>우측창에서 해당 정책을 우클릭한 뒤>삭제를 클릭하면 삭제된다. 메시지 창에서 확인을 클릭한다.

관리자는 GP를 통해서

◼ 보안설정 : 보안 강화를 위해서 도메인의 모든 사용자에 대해서 사용자의 암호 및 계정 잠금 방식 등을 지정할 수 있다.

◼ 스크립트 지정 : 사용자의 로그온/로그오프 시, 또는 컴퓨터 부팅/종료 시 자동으로 실행되는 스크립트를 지정할 수 있다.

◼ 폴더 리디렉션 : 사용자가 도메인내의 어느 머신에서 로그온 하더라도 자신의 설정이나 폴더가 동일한 환경으로 지원되게 하는 home folder나 roaming profile 방식 등을 지정할 수 있다.

◼ 소프트웨어 설정 : 도메인 사용자들이 사용할 소프트웨어에 대해서 설치, 삭제, 백업, 업데이트 등을 일괄 적용시킬 수 있다. 따라서 특정 사이트 규제, 바탕화면 이나 제어판 변경 금지 등도 가능하다.

◼ 하드웨어 제한 : USB, DVD, FDD 등을 물리적으로 제거하지 않아도 GPO로 사용하지 못하도록 규제할 수 있다.

=>변경된 그룹정책의 실행은

a. 바로 적용되지 않고 90분마다 적용되기 때문에 조금 기다려야 할 수도 있지만,

b. 그룹정책이 적용되는 머신에서 콘솔을 열고 gpupdate /force 해서 바로 적용시키거나,

c. 그룹정책 창에서 Default Domain policy 마우스 우클릭->편집>그룹정책 편집기에서 컴퓨터 구성->정책->관리 템플릿->시스템->그룹정책 항목을 클릭하고>우측창에서 ‘컴퓨터에 대한 그룹정책 새로 고침 간격’ 속성창에서 갱신 기간을 별도로 설정해줄 수도 있다.

그룹정책은 강제로 적용되고 사용자가 변경할 수 없다. 하지만 기본설정은 이와 다르게 설정한 내용이 그룹정책으로 적용은 되지만 사용자가 변경할 수 있는 항목들이다. 예를 들어서 시작>관리도구>그룹정책 관리>좌측 창의 사용자 구성>기본 설정>제어판 설정>인터넷 설정으로 가서 변경을 해주고>IE의 보안 탭에서 보면 이 설정이 반영되어 있다.

=>기본설정은 사용자가 변경할 수 있다는 의미이다.

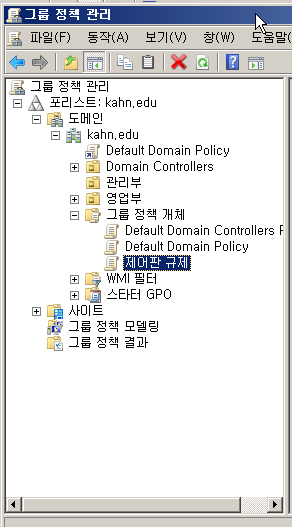

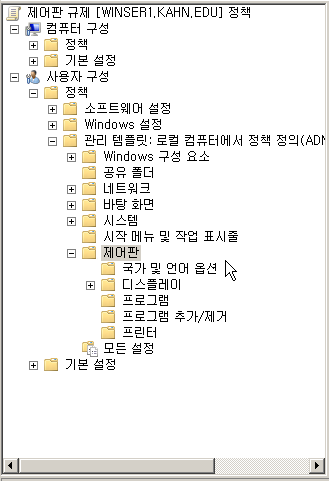

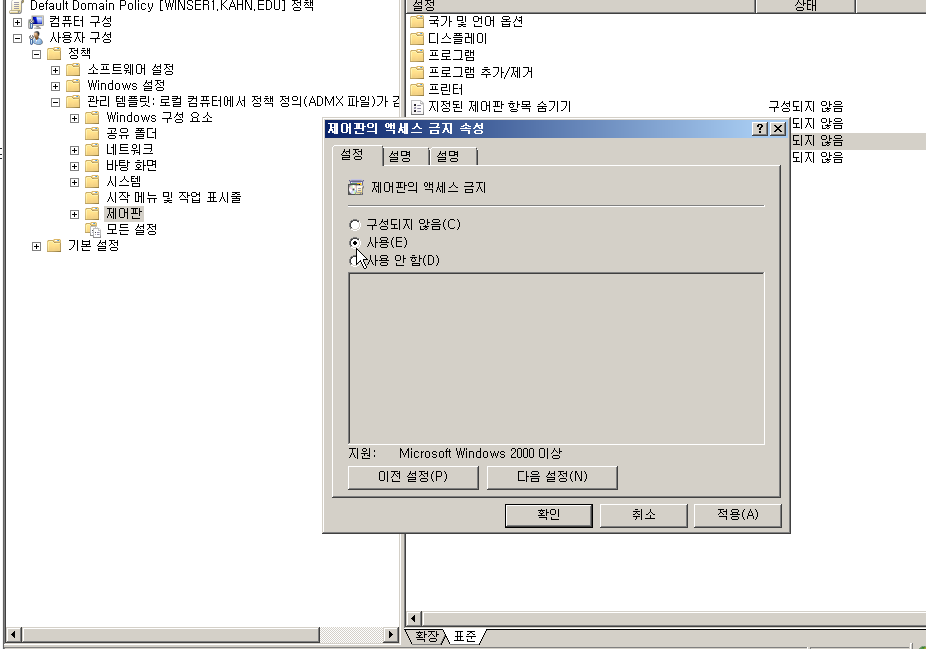

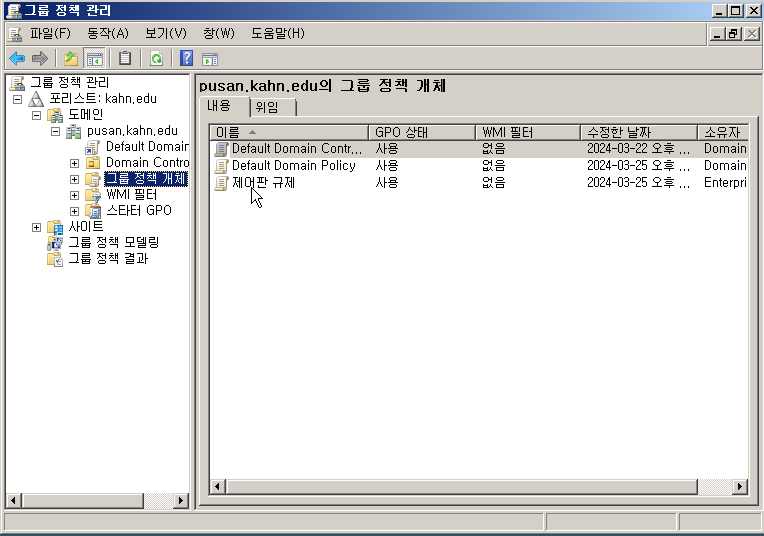

실습 1)

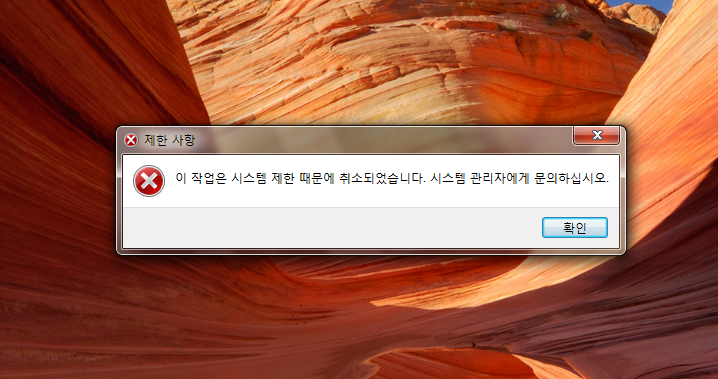

(seoul2 사용자가 제어판을 열지 못하도록 규제)

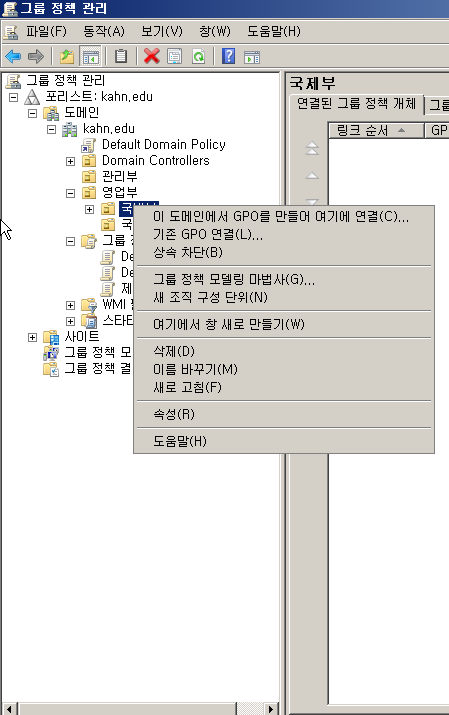

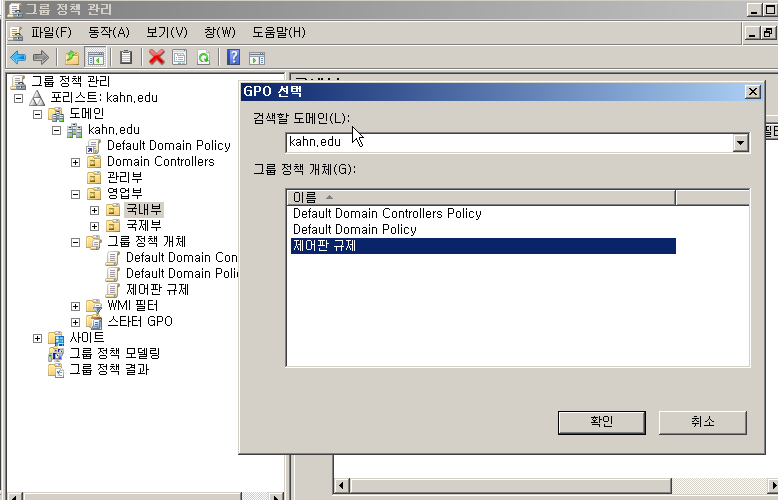

(그룹 정책관리에서 새로운 GPO(제어판 규제)를 생성)

(그룹 정책관리 편집기에서 사용자 구성에서 제어판 액서스 금지 사용으로 전환)

(이후, 다시 그룹 정책 관리로 돌아와 기존 GPO에 연결 설정을 통해여 OU(GP를 적용할 수 있는 최소 단위)에 적용시키면)

접근이 차단된다.

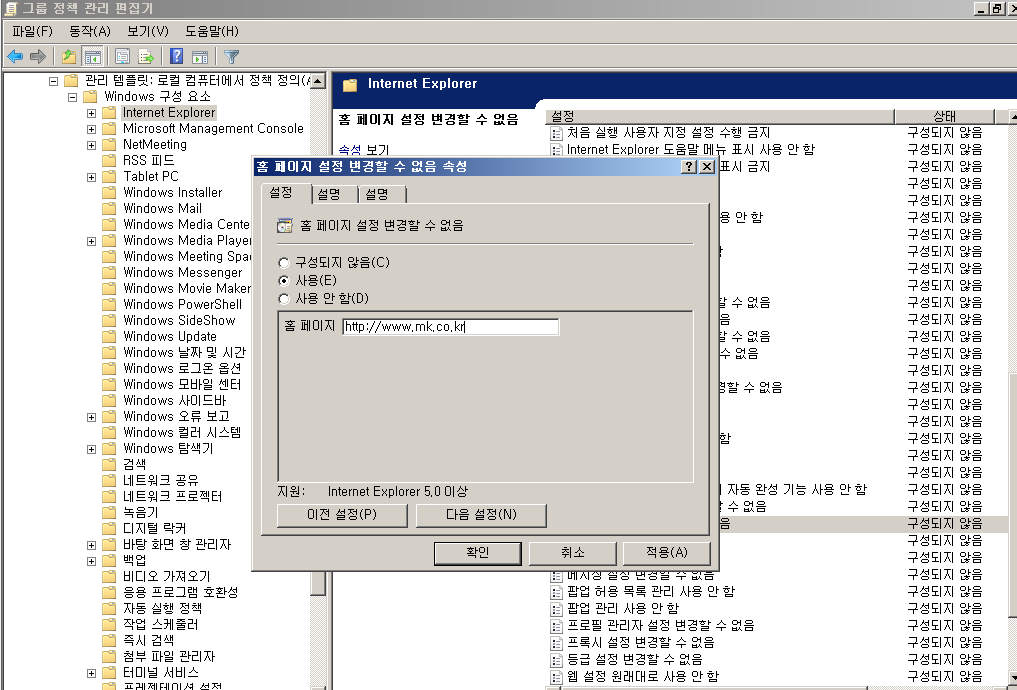

2)

(디폴트 홈페이지 설정)

(이번에는 영업부에 적용 == 국제,국내부 전부 영향을 받음)

(정상적으로 디폴트 화면 적용)

(상속차단을 통해서 특정 OU 제외 가능)

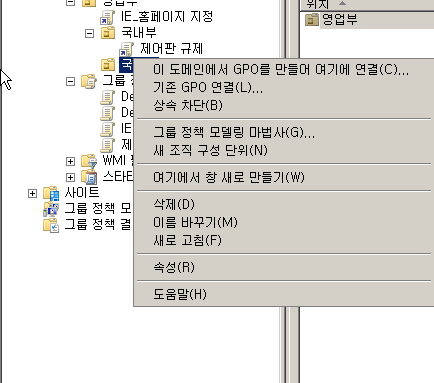

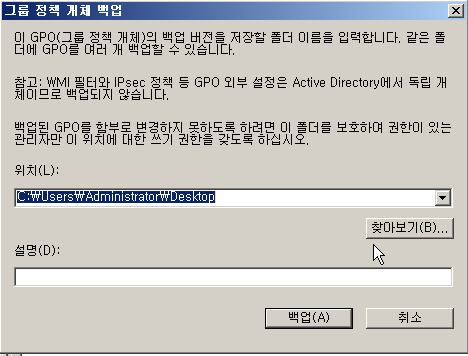

백업

타 도메인으로 복사

복사 후

필요한 도메인 GPO에 우클릭 붙여넣기

이후 마법사가 열리면 설정을 하고 완료

WInSer2에서도 확인 가능

những tip hôm nay

Chrome 브라우저를 사용해서 나<=>타겟머신/타겟머신<=>나를 원격 연결되게 해주는데

① Chrome 주소창에서 remotedesktop.google.come/support나 remotedesktop.google. come/access를 입력하고,

② 첫 번째 Access my computer-Chrome Remote Desktop으로 들어가서,

③ Chrome 원격 데스크 탑으로 간 뒤,

④ gmail.com 계정으로 로그인한 뒤,

⑤ 화면 공유를 클릭하고, 웹 스토어에서 Chrome Remote Desktop 프로그램을 다운로드 받고(chromeremotedesktophost.msi),

집이나 회사 Windows에서 이 프로그램을 설치하고, 확장 프로그램에 추가를 클릭하면 집이나 회사 Chrome 브라우저의 메뉴에 포함된다.

⑥ 지원받기 인증 키나 타겟 머신의 비밀번호를 넣으면 연결된다.

=>그리고 AWS(Amazon Web Service)에서도 원격 머신을 인증해주는 도구가 있다.