Threat Consequences and Attacks

Types

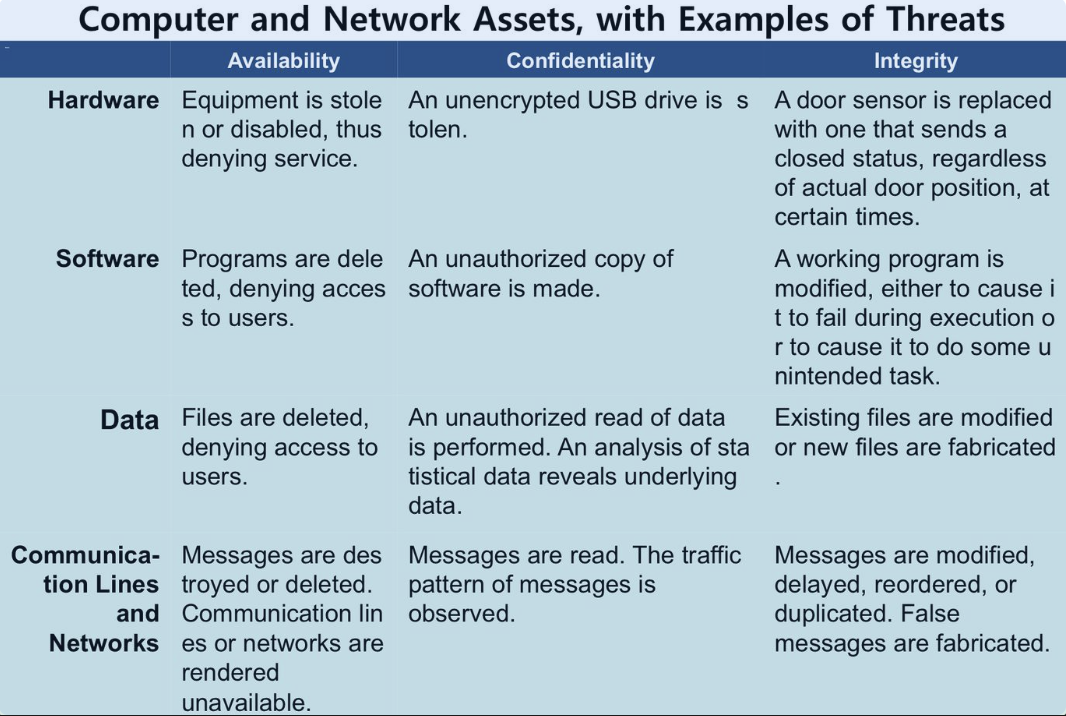

Categories of vulnerabilities

- Corrupted ( integrity의 상실 )

- Leaky ( confidentiality의 상실 )

- Unavailable or very slow ( availability의 상실 )

Threats

- 취약점의 악용 가능성

- 자산에 대한 잠재적 보안 피해를 나타냄

Attack ( threats carried out )

- Passive ( doesn’t affect system resources ) / Active ( alter system resources or affect their operation )

- Insider / Outsider

Threat Consequences and Attacks

Unauthorized Disclosure ( 무단 폭로 )

Exposure ( 노출 )

비인가 개체에 민감 데이터 노출

Interception ( 가로 채기 )

인증 개체 사이 데이터 전송 중 민감 정보에 접근하는 것

Inference ( 추론 )

데이터 교환의 부산물들로 민감 정보를 추측해 접근하는 것

Intrusion ( 침입 )

비인가 개체가 보안 시스템을 뚫고 민감 데이터에 접근하는 것

Deception ( 기만 )

Masquerade ( 가장하여 )

비인가 개체가 인가 개체인 척 하여 Attack

Falsification ( 위조 )

가짜 데이터로 인가 개체인 척 속이는 것

Repudiation ( 부정 )

개체가 행위에 대한 책임을 거짓으로서 부정함으로써 다른 개체를 속이는 것

Disruption ( 붕괴 )

Incapacitation ( 무력화 )

시스템 컴포넌트를 불능시켜 시스템 동작을 방지하거나 중단시키는 것

Corruption ( 부패 )

시스템 기능이나 데이터를 부정적으로 수정하여 시스템 작동을 바람직하지 않게 변경하는 행위

Obstruction ( 방해 )

시스템 운영을 방해하여 시스템 서비스 전달을 방해하는 위협 행위

Usurpation ( 강탈 )

Misappropriation ( 무단 사용 )

한 주체가 시스템 자원에 대한 비인가 논리적 또는 물리적 제어를 가정

Misuse ( 오용 )

시스템 컴포넌트가 시스템 보안에 해로운 기능이나 서비스를 수행하도록 유발하는 것

Security Functional Requirements

FIPS 200

Access Control

인가 사용자들에 대해 시스템 접근에 대한 제한을 주어야 한다.

Awareness and Training

- 시스템을 구성하고 있는 매니저와 사용자들이 보안 위험에 대해 인지하게 하고 적용 가능한 관련 법, 규정, 정책에 대해 확실히 알게 해야 한다.

- 직원들이 그들에게 할당된 정보에 대한 보안 관련 의무와 책임감을 훈련 해야 한다.

Audit and Accountability ( 감사 및 책임 )

- 불법적, 비인가, 그리고 적절하지 않은 시스템 활동에 대해 필요한 정도의 감사 기록이 시스템에서 얻어지고 보호되어지고 만들어져야 한다.

- 정보 시스템에 접근하는 개개인들이 유니크하게 추적돼 그들이 하는 행동에 대해 개개인이 책임질 수 있도록 확실히 해야 한다.

Certification( 인증 ), Accreditation( 인가 ) and Security Assessment

- 그들의 어플리케이션에 대한 보안 통제가 적절한지 주기적으로 평가돼야 한다.

- 조직의 정보 시스템에 취약점을 줄이거나 결함을 바로잡는 설계에 대한 계획을 실행해야 한다.

- 조직의 정보 시스템의 운영이 승인돼야 한다.

- 조직의 정보 시스템 보안 통제가 지속적으로 효과적인지에 대해 모니터링 해야한다.

Configuration Management

조직의 정보 시스템에 쓰여지는 정보 기술 제품들을 위해 보안 구성 세팅들이 설립되고 강요돼야 합니다.

Contingency( 비상 ) Planning

비상시 반응할 계획을 설립하고 유지하고 시행해야 한다. 백업 운영, 재난 극복등으로 중요한 정보 자원에 대한 가용성과 비상시 운영의 지속성을 지켜야 한다.

Identification and Authentication

정보 시스템 유저를 확인하고 그 유저들의 identity를 입증해 조직의 정보 시스템의 접근을 안전하게 해야한다.

Incident response ( 사고 대응 )

- 사고 관리 운영 능력을 만들어야 한다.

- 사고를 추적, 문서화 하고 적절한 조직 관리자나 기관에게 보고해야 한다.

Maintenance

정보 시스템의 유지를 수행하기 위한 도구들에 대한 효과적인 통제를 제공해야 하며, 유지 보수는 적절하고 시기적으로 수행돼야 한다.

Media Protection

정보 시스템을 미디어에 노출시키는 것을 막고 인가된 사용자라 하더라도 정보 시스템 매체를 통한 접근은 제한해야 한다.

Physical and Environmental Protection

- 개별의 운영 환경에서 인가된 개인들이 정보 시스템에 물리적 접근을 하는 것을 제한해야 한다.

- 정보 시스템을 위한 인프라와 시설을 보호해야 한다.

- 정보 시스템을 환경적 위험으로부터 보호해야하고 적절한 환경의 통제를 해야한다.

Planning

정보 시스템의 보안에 대한 주기적인 업데이트와 적절한 보안 통제에 대한 계획을 세워야 한다.

Personnel Security

- 조직의 책임이 있는 자리를 점유하는 개인들이 신뢰할 수 있고 설립된 보안 규정을 지키도록 확실히 해야 한다.

- 조직의 정보 혹은 정보 시스템이 개인적 행위 ( 삭제 혹은 전송 ) 을 한 뒤에 적절한 형태로 보호 되는 것을 확실히 해야 한다.

- 조직의 보안 정책 및 규정을 따르지 않은 직원에 대한 공식적인 제제 조치를 취해야 합니다.

Risk Assessment

조직 운영에 대해서 위험 평가를 주기적으로 해야 한다.

Systems and Service Acquisition( 획득 )

- 정보 시스템을 보호하기 위한 충분한 자원을 적절히 할당해야 한다.

- 정보 시스템 고려사항들을 포함하는 시스템 개발 라이프 사이클 진행을 해야 한다.

- 제한적으로 소프트웨어를 사용하고 설치해야 한다.

- 조직 외의 제 3자가 서비스를 사용할 때 적절한 보안 조치가 이루어져야 한다.

System and Communications Protection

- 조직 커뮤니케이션에서 오고 가는 정보들에 대한 모니터링, 통제 그리고 보호가 필요하다.

- 정보 시스템에서 정보 보안이 효과적으로 증진될 수 있는 아키텍처 디자인을 사용해야 한다.

System and Information Integrity

- 정보와 정보 시스템의 결함을 확인하고 보고하고 고쳐야한다.

- 악성 코드에 대한 보호를 제공해야 한다.

- 정보 시스템의 보안 경고에 대한 모니터링을 해야 하고 적절한 행동을 제 때 취해야 한다.