Dreamhack_Webhacking

1.[Dreamhack] cookie

cookie 문제다. 설명도 읽지 말고 바로 쿠키를 뜯어보자. 왜인지 guest/guest로 로그인할 수 있을 것 같은 느낌이랄까...로그인 된다. 쿠키를 확인해보자.쿠키값이 guest로 나와있다. 저 값을 admin으로 바꾸면. ..? 야호

2.[Dreamhack] xss-1

분석을 해보자.간단하다. 위의 메뉴부터, 호출하는 함수들까지 천천히 분석해보자.param을 인자 이름으로 해서, get을 통해 받아온다.그리고 바로 그 값을 return 한다.그래서 이렇게 xss 취약점이 존재한다는 것을 알 수 있다.memo_text를 global 변

3.[Dreamhack] simple_sqli

그냥 sql injection만 하면 될 것 같다.userid == admin이 참이어야 할 것어떠한 필터링도 존재하지 않는다.쿼리가 위와 같이 들어가진다.우선 userid는 admin이어야 하며 해당 sql 쿼리 또한 참이어야 한다.그렇다면userid = admin

4.[Dreamhack] file-download-1

flag.py를 다운받으라 한다. app.py와 동일한 디렉토리에 존재하는 것인가?이 코드를 통해 filename에 ../flag.py를 입력한다면 내용을 볼 수 있다는 생각이 든다.

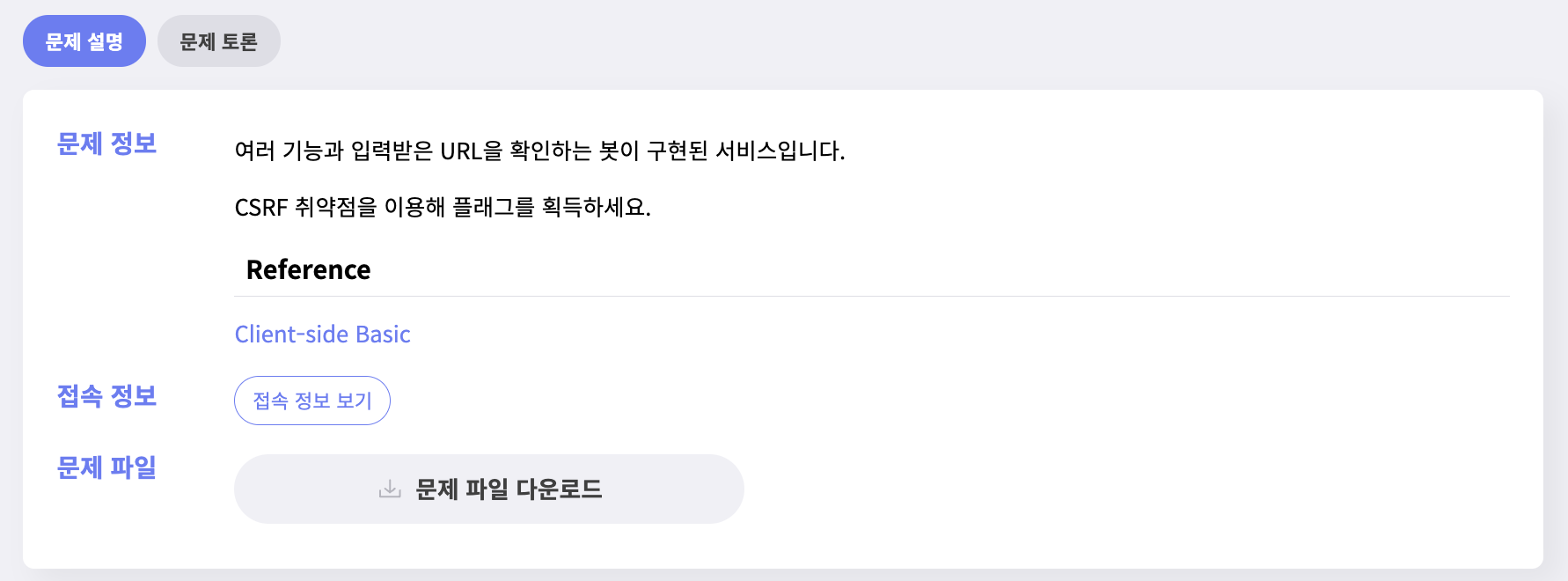

5.[Dreamhack] csrf-1

📒 Description 📒 Analysis 📖 app.py adminnoticeflag 함수를 보니 csrf 취약점을 이용하여 저 url로 들어가야 할 것 같다. 📖 vuln(csrf) page 필터링을 하고 있다. 파라미터로 들어온 문자열 대상으로 키워

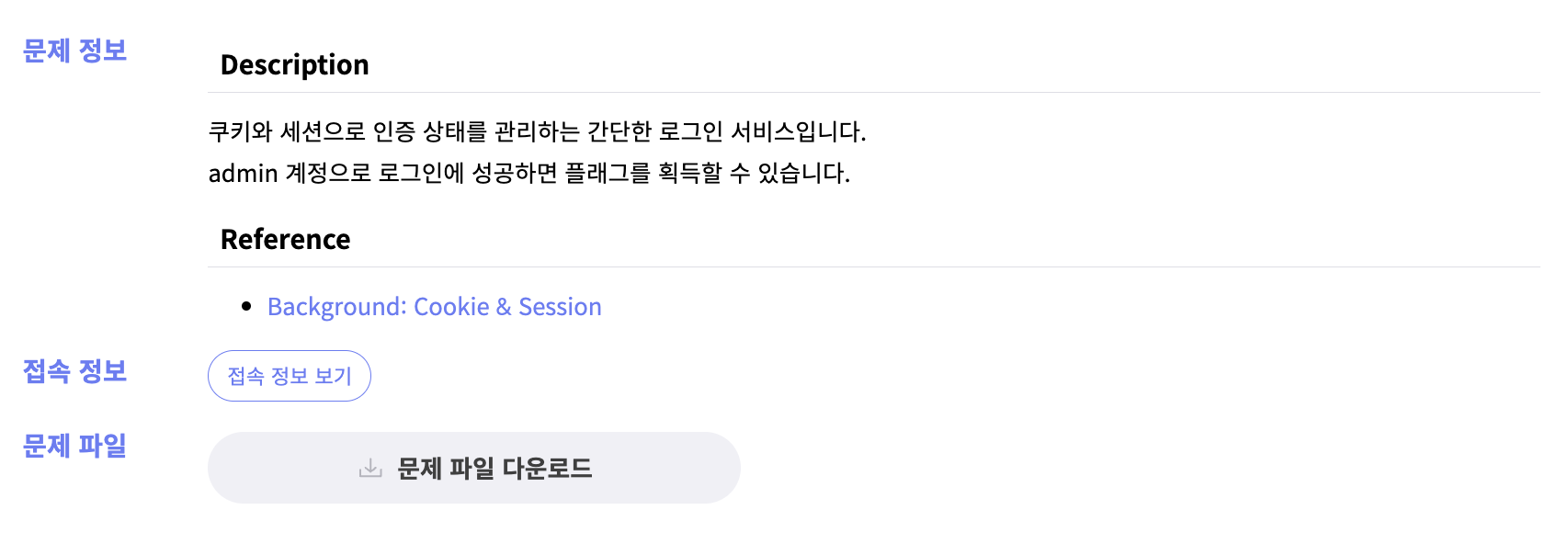

6.[Dreamhack] session-basic

우선 시작 부분부터 분석을 해보자.admin에 관한 세션을 랜덤하게 설정한다session_id는 쿠키의 sessionid로 설정하고 있다.그리고 그 세션의 username이 admin이라면 플래그를 출력해준다.로그인 부분에서 별 다른 이상한 건 찾을 수 없다. 로그인에

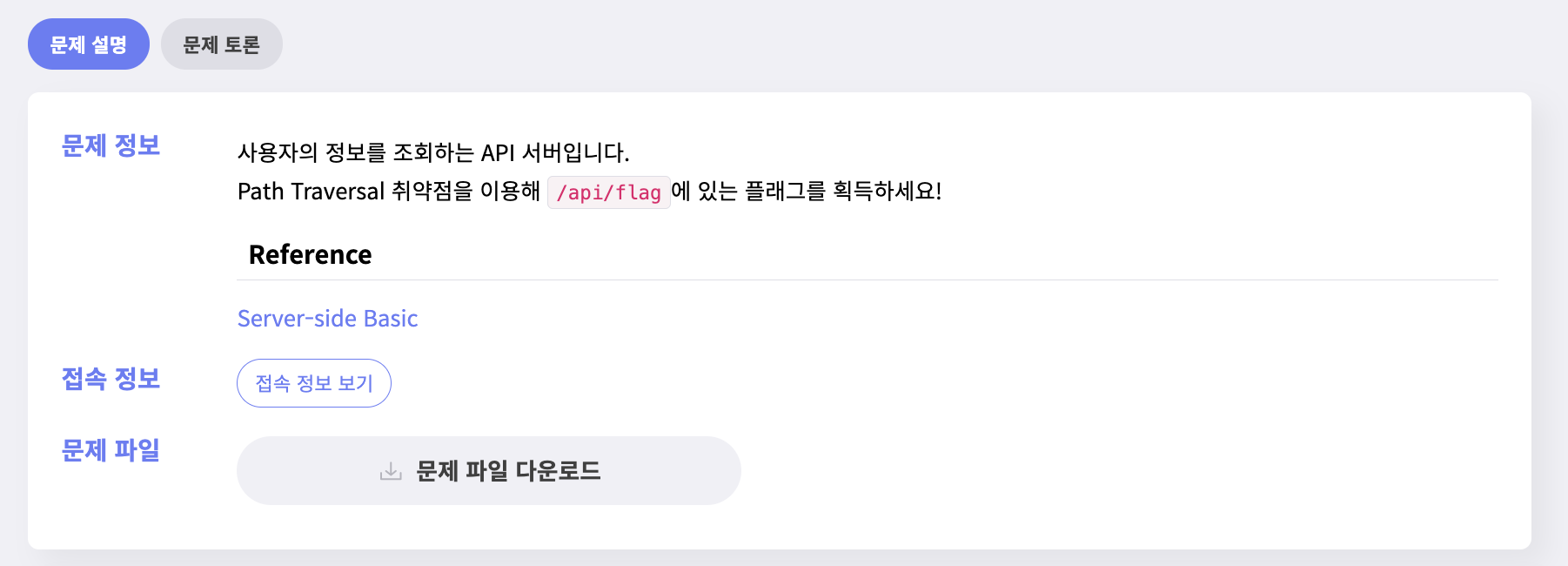

7.[Dreamhack] pathtraversal

플래그 위치가 /api/flag란다.이 부분에서 알 수 있듯이 userid에 ../flag를 입력하면 문제가 풀리겠다. 허나 저 부분은 POST로 들어가진 부분이라 BurpSuite로 풀어주자. guest를 넣으면 위와같이 userid=0으로 넘어가진다. 저 부분에

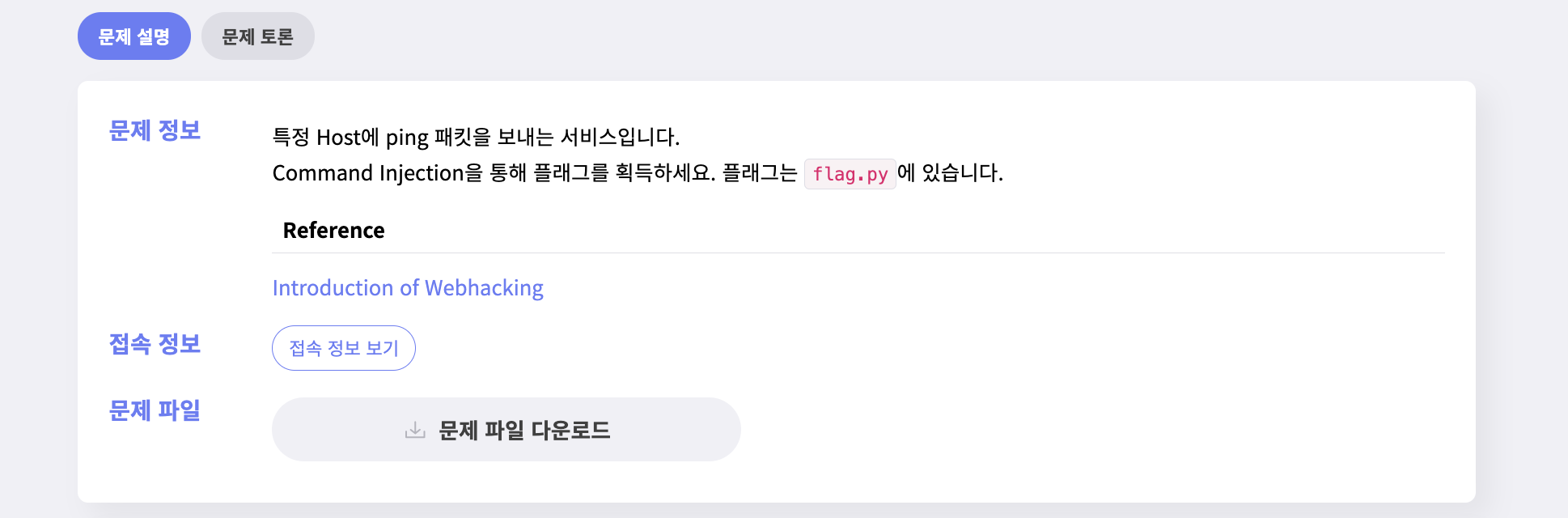

8.[Dreamhack] command-injection-1

플래그는 flag.py에 있다 한다. 이렇게 입력해보자.

9.[Dreamhack] xss-2

XSS-1 문제와는 다르게 script 태그가 먹히지 않는다. (XSS-2인데 왜 1로 나와있지)우회를 해주어야 할 것 같다.https://99-99pit.tistory.com/4여기서 참고해보도록 하자. xss 방법들이 잘 정리되어 있다.여기서 <sv

10.[Dreamhack] image-storage

/flag.txt에 존재한다.php부분만 확인을 해보자.array_diff에 관한 설명 : https://ponyozzang.tistory.com/394foreach 반복문 설명 : https://extbrain.tistory.com/24scanned

11.[Dreamhack] Carve Party

10000번 클릭하랜다. 이렇게 입력해보면 실제로 클릭으로 인식을 하게 된다.

12.[Dreamhack] devtools-sources

음..

13.[Dreamhack] proxy-1

📒 Description 📒 Analysis

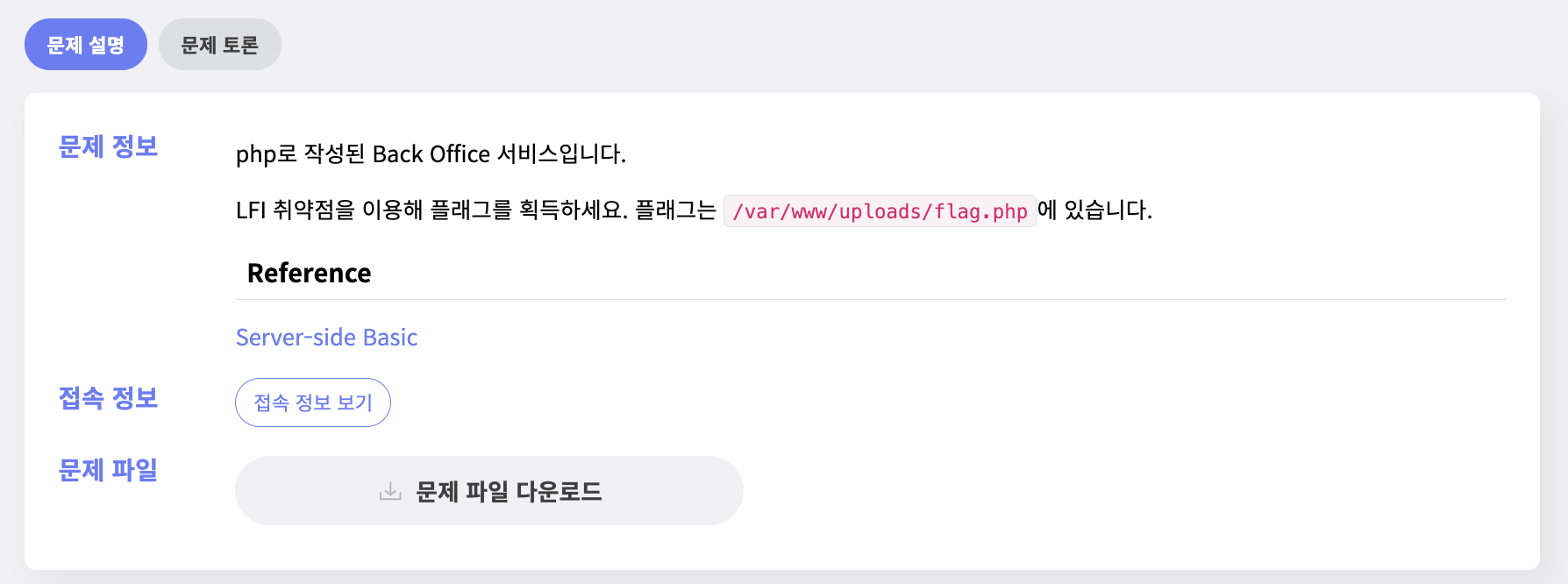

14.[Dreamhack] php-1

php-1이라면 뭔가 쉬운 느낌을 주는데, 그리 쉽지는 않았다.

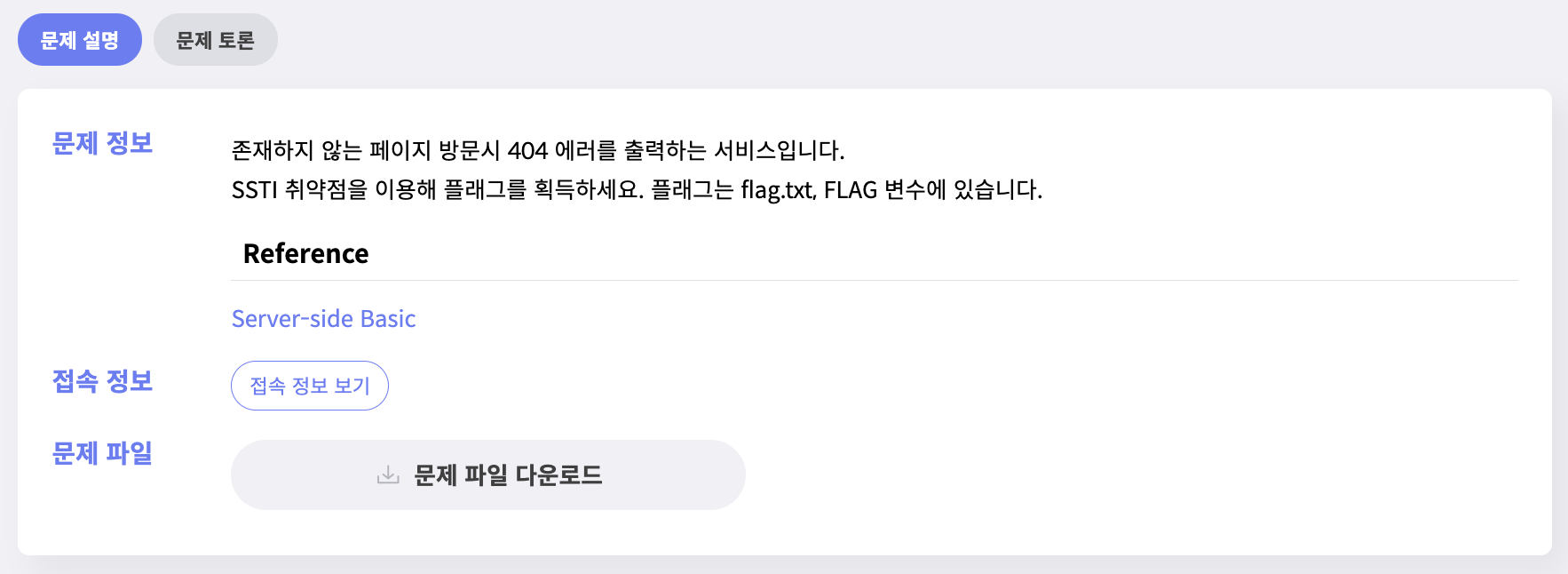

15.[Dreamhack] simple-ssti

으 ssti는 아직도 개념이 잘 잡히지 않는다.ssti 취약점이 존재한다. config를 넣으면 flask의 모든 설정들이 보인다. 이 때 app에 FLAG를 넣었으므로 당연히 보이겠다. {{config}}를 넣어주면 된다.

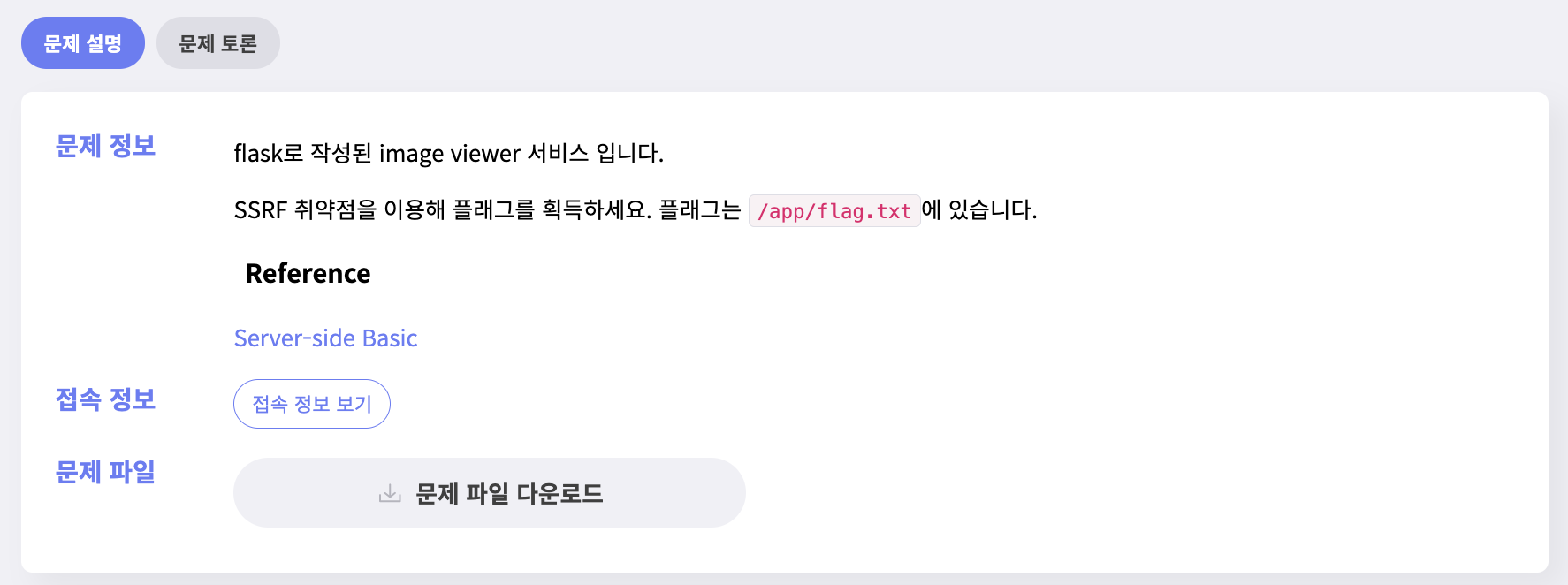

16.[Dreamhack] web-ssrf

항상 문제 제목 때문에 약스포를 당한다 ㅜㅜ 이렇게 이미지를 보여준다. flag는 /app/flag.txt에 존재한다는 것이다. 밑의 local_server도 같은 곳에서 돌아가니 flag.txt에 접근할 수 있을 수도 있겠다.근데 저 서버는 뭐하는 서버일까 ...?

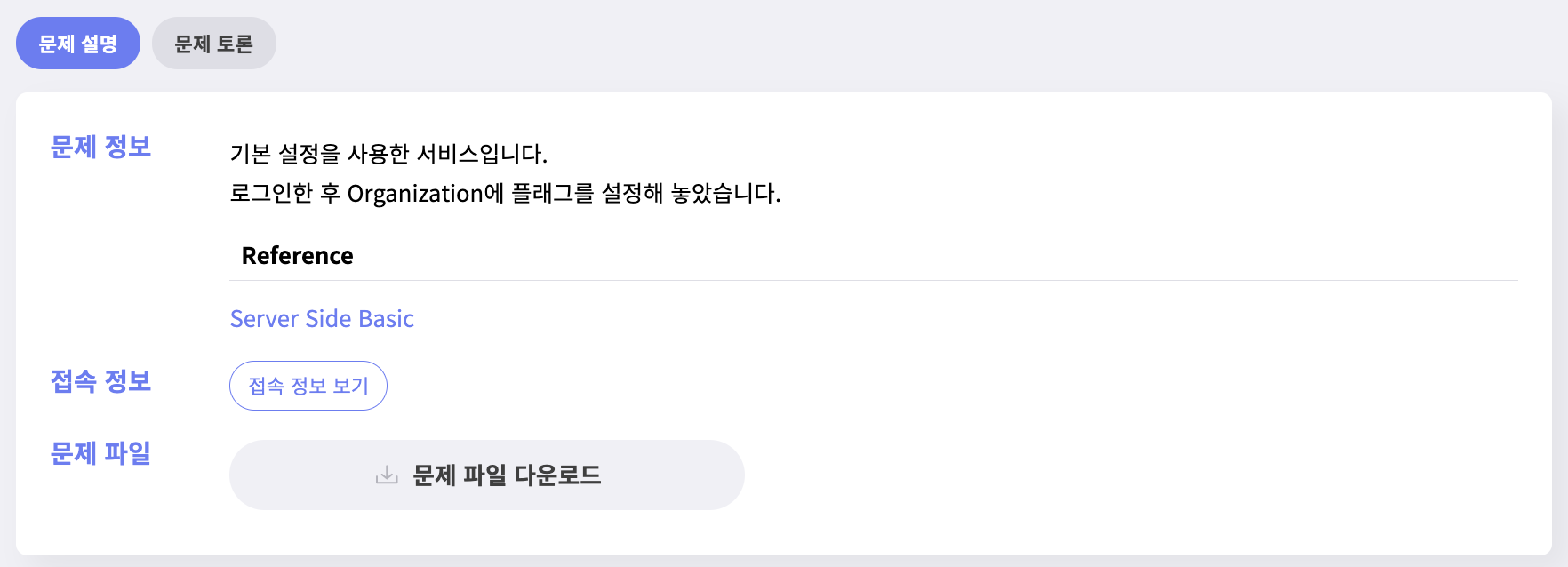

17.[Dreamhack] web-misconf-1

음 좀 어이 없었을 지도 ,,,

18.[Dreamhack] session

음 솔직히 코드를 보다가 눈에 들어온 곳이 하나 있다.brute force로 풀 수 있겠는데 ...? 근데 생각해보니 hex값이므로 그냥 0부터 255까지 hex를 씌워 넘겨도 되겠다. 쨌든 해결 ~

19.[Dreamhack] crawling

매우 쉬웠다.request.remte_addr은 127.0.0.1이어야 한다. 그런데 check_get에서 필터링을 하고 있다. 우선 naver.com:80을 넣어보면 이렇게 크롤링을 해준다. lcoalhost는 이렇게 필터링된다. 그렇다면 url 단축 기능을 이용하여