강사 - NSHC 윤선희 이사님

사이버 보안 분야

보안 software

- 보안 SW 분석 / 설계 전문가

보안 SW 시스템 개발을 위한 요구사항 분석, 해결을 위한 계획과정을 수행하는 전문가 -> product manager, product leader, project manager 등 - 보안 SW 개발자

보안 SW 시스템 구현과 함께 이와 연관된 프로젝트를 관리하는 전문가 - 보안 SW 엔지니어

개발된 정보보호 시스템에 대해 품질을 보증하면서ㅓ 고객 맞춤화를 위한 기술지원 수행 - 보안 SW 기술영업

정보보호 시장분석을 통해 잠재적인 시장을 발굴하여 요구사항 분석을 통해 최적의 정보보호 시스템 구축방안 제시

화이트해커

하는 일

Penetration Test 모의해킹

고객의 의뢰를 받고 취약점을 찾음

기업과 미리 약속한 후 해킹해서 위험한 부분을 알려주는 전문가

Bug Bounty

소프트웨어 또는 웹 서비스의 취약점을 찾아낸 사람에게 포상금 지급

Offensive Research

ZeroDay와 같은 취약점 연구와 해킹대회 운영 등을 진행

ZeroDay 취약점 ? 아직 알려지지 않거나 폐지되기 전의 취약점

해킹방어대회 CTF (Catch The Flag .. )

준비하기

- K-shiled jr 케이쉴드주니어

- https://www.kitribob.kr/ BOB

- https://dreamhack.io/ 드림핵

스테가노그래피

그림속에 메시지 숨기는 방법

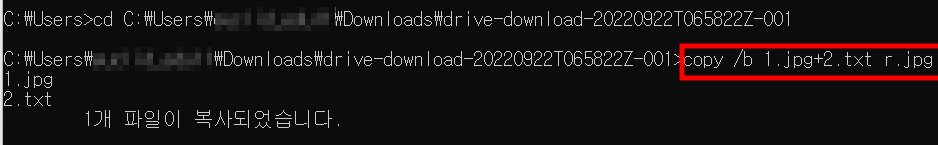

- cmd에서 수행

- 다운받은 파일이 있는 디렉토리로 이동(cd명령어)

- copy /b 1.jpg+2.txt r.jpg 명령어 입력

- 그림속에 메시지가 숨겨짐(육안으로는 확인불가능)

SQL Injection

- 보안이 잘 되어있지 않은 사이트에서 username : ' or 1=1 -- 을 입력하면 password를 아무거나 입력해도 admin 계정으로 로그인 될 수 있음

- '--'이 sql 문법상 주석이므로 비밀번호 부분이 주석이되기 때문

select * from users

where username = '' or 1=1 -- ' and password='a'