- 전체보기(12)

- 드림핵(10)

- 워게임(10)

- basic(10)

- webhacking(8)

- web(1)

- Github Blog(1)

- cookie(1)

- command Injection(1)

- system_hacking(1)

[드림핵] file-download-1

교환학생 기간이라 귀국 준비를 하느라 업로드가 뜸했다....바로 사이트에 들어가본다.업로드하라는대로 파일을 업로드해본다.그러면 이렇게 파일을 읽을 수 있고... 위의 URL을 보아하니 flag.py 파일에도 저렇게 접근해보면 될 것 같아서 접근해본다.동일 폴더 내에는

Github Blog: Chirpy 테마 편집

기록용으로 github blog를 만들기로 했고... github blog가 정확히 뭔지도 모르는 상황에서 우선 시작을 했었다. Blog라는 이름 탓인지 나름의 블로그 레이아웃이 존재할 거라고 안일하게 생각했던 나는,휑한 화면을 마주하고 만다.... 그래도 이것저것 서

[드림핵] ex-reg-ex

정규표현식을 의미한다. 정규표현식에 대해서는... 다음에 더 자세하게 다뤄보자.요구하는 형식의 문자열을 입력하라고 했으므로, 문제 파일을 다운받아 들여다보지 않을 수 없다.파일 내에서 어렵지 않게 정규표현식과 관련한 파트를 찾아볼 수 있었다. 해당 파트를 자세히 분석해

[드림핵] pathtraversal

간단히만 설명하자면, 사용자가 경로 형태의 입력값을 넣어 경로를 조작할 수 있게 된다. 경로, 디렉터리를 조작하여 서버 내부 다른 파일까지 사용자가 확인할 수 있게 된다.일단 문제의 페이지를 들어가본다.User의 info를 얻을 수 있는... 사이트인 것 같다. 마음이

기록에 대한 고민

원래는 기록이 체질이 아닌데... 요즘 들어 부쩍 무언가를 기록하고 싶어져서 일단 무작정 워게임을 처음부터 풀면서 기록하고는 있지만 정확히 뭘 기록해야 할지 고민부터 앞선다.그리고 블로그 플랫폼도... 개인 학습 내용은 노션으로 모두 기록중인데 이건 피드백을 못 받으니

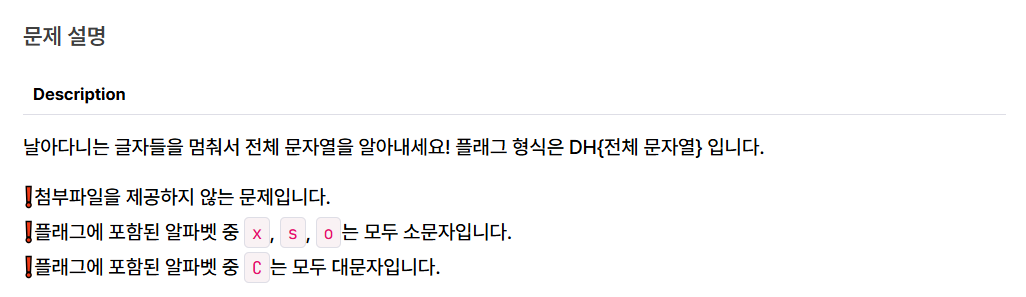

[드림핵] Flying Chars

일단 페이지를 들어가보기로 한다.정말로 글자가 이렇게 날아다닌다... 우선 내 해결방법은 이랬다. F12로 개발자 도구를 켜서,사용된 이미지 파일들을 어렵지 않게 찾을 수 있었고,위로 커서를 올려 문자를 확인했다.발견한 문자들을 모두 연결하면 flag 완성!Source

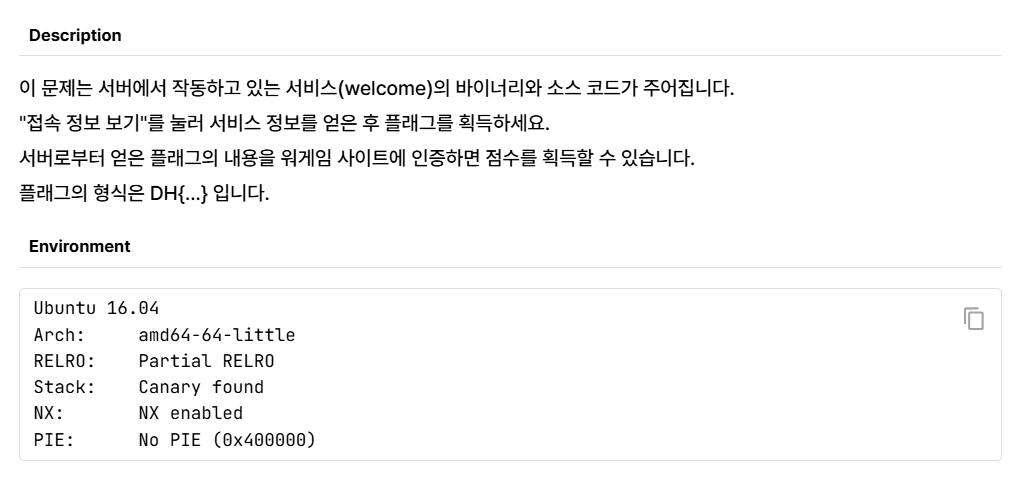

[드림핵] welcome

쉬운 문제였다! 우선 드림핵에서 서버 생성을 해준다.이걸 우분투에서 그대로 실행해주면~어렵지 않게 플래그를 발견할 수 있다.

[드림핵] 64se64

일단 접속을 해보면 다음과 같은 화면이 나온다.별 내용이 없는 것 같으니 바로 개발자 도구로 코드를 살펴보면... 딱 봐도 수상해보이는 게 있다.문제 제목에서 힌트를 얻어 이 수상한 값의 Base64 디코딩을 해준다. (인터넷에서 관련 사이트를 찾아 실행했다!)했더니

[드림핵] Carve Party

귀여운 문제...문제 파일을 다운받아서 확인해보면 더 귀엽다!!대왕 호박이 나를 기다리고 있었다. 10000번을 손수 클릭할 수도 있겠지만?? 지금 나는 마우스가 없으니까 어쩔 수 없이 F12를 눌러서 코드를 보기로 한다.내부에서 위의 코드를 확인할 수 있었다.그럼 이

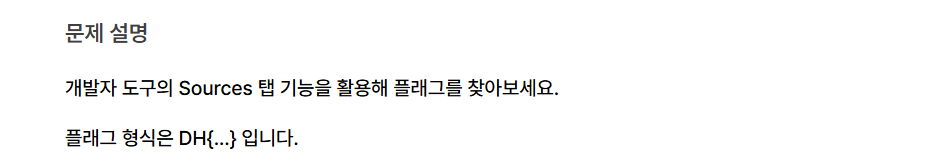

[드림핵] devtools-sources

다음엔 F12로 개발자 툴 열고, Source 탭으로 가서... 파일이 여러 개가 있으니 Ctrl+Shift+F 눌러서 전체 파일에서 DH 찾기! 를 해주면... 쉽게 나온다!

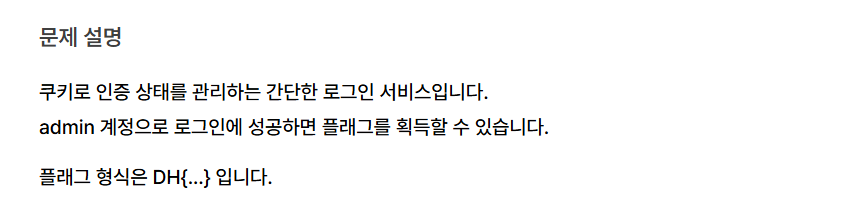

[드림핵] cookie

일단 아무거나 쳐서 로그인을 시도해본다. 당연히 안됨...그럼 이제 F12로 코드를 살펴본다. default 계정 안내를 찾을 수 있었다. 그럼 이걸로 로그인을 해서 쿠키 설정을 변경하기로 한다.로그인 성공~쿠키가 이렇게 있고요저기의 guest를 이제 admin으로 바

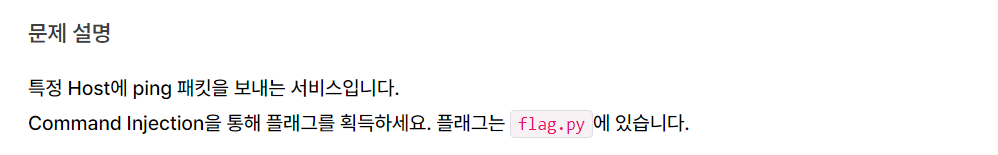

[드림핵] command-injection-1

Command injection이란? 취약한 application을 통해 Host OS에서 시스템 명령을 실행하는 것을 목표로 한다. Application에 운영체제 명령어(Shell Script) 실행 기능을 입력값 검증, 제한 없이 입력값 그대로 OS 명령어의 일부