스캔(Scan) 이란?

서비스를 제공하는 서버의 존재 여부와 해당 서버가 제공하고 있는 서비스를 탐색 및 확인

=> 어떤 서비스를 이용하고 있는지 탐색

TCP 기반 프로토콜은 기본적으로 요청을 보내면 응답을 전달

+) 목표로 하는 네트워크에서 동작하는 시스템 탐색

+) 열려있는 포트, 제공 서비스, 동작중인 데몬, 운영체제 버전 등.. 다양한 정보 획득 가능

취약점 점검 및 모의해킹에 필요한 정보 수집 기법

Active Host 스캔 : 동작중인 IP주소 확인 ex. Ping

Port 스캔 : 오픈된 port 스캔을 통해 서비스 종류 확인 ex. Nmap

Vulnerability 스캔 : 취약점 종류 확인 ex. 취약점 점검 툴 (Nexus)

NMAP

IP 패킷을 사용하여,

살아있는 호스트가 무엇인지 어떤 서비스(포트)를 제공하는지 운영체제(OS버전)가 무엇인지 그리고 방화벽 필터링 규칙을 예측할 수 있는 스캔 툴

Ping 스캔

ICMP를 이용해 공격 대상 시스템의 활성화 여부를 알아보는 법

Port 스캔

해당 시스템에 동작 중인 포트(서비스)를 확인

TCP 헤더와 UDP 헤더를 이용

TCP Port 스캔

패킷을 전송하여 Request 패킷의 종류를 보고 포트 상태 확인

-

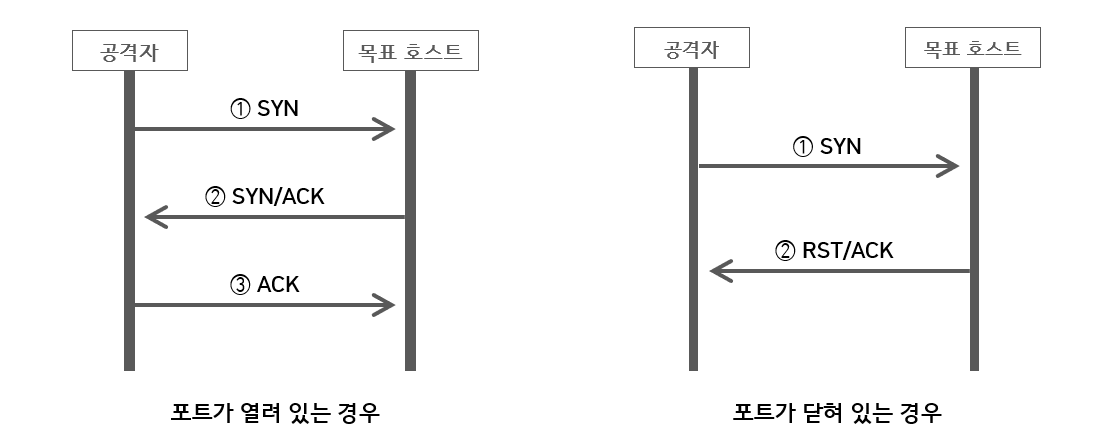

TCP Open Scan

= TCP Connect Scan

= TCP SYN/ACK Scantarget 시스템의 해당 포트가 열려 있을 경우에 target 시스템은 SYN/ACK 패킷을 전송하며, 포트가 닫혀 있는 경우에는 RST/ACK 패킷 전송

❗ 로그가 남음

-

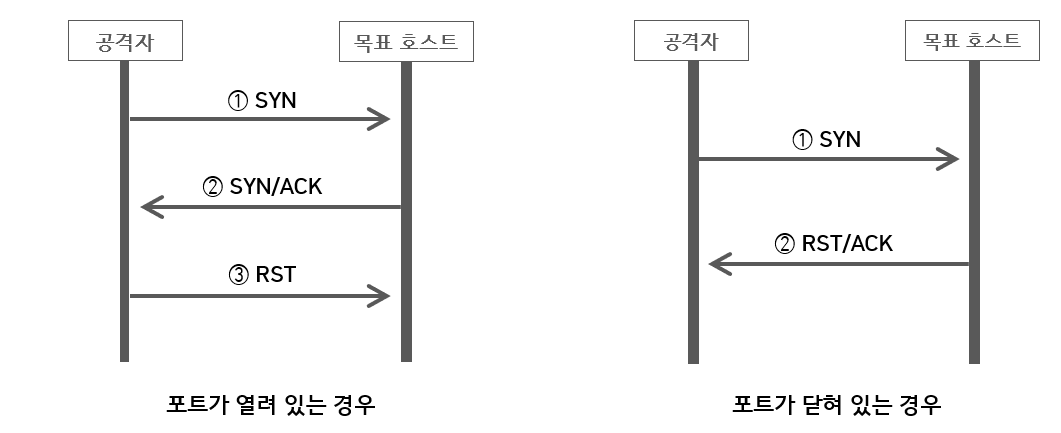

TCP Half Open Scan

= TCP SYN ScanSYN 패킷을 이용해 접속을 시도하고, 포트가 열려있는 경우 응답 패킷인 SYN/ACK에 대해 접속을 강제 종료(RST)해 정상적인 TCP 3-way handshaking 과정을 맺지 않음

=> 공격대상 시스템에 로그가 남지 않음 -> 은닉 스캔 (stealth scan)

but, SYN 세그먼트 전송 기록이 남음❗ IPS/IDS에서 필터링

-

X-mas Scanning

ACK, FIN, RST, SYN, URG Flag 모두 설정하여 보냄

은닉 스캔 (stealth scan)

목표 시스템이 UNIX 플랫폼일 경우에만 가능- 포트 열려있는 경우: 공격대상으로부터 응답 없음

- 포트 닫혀있는 경우: RST 패킷 받음 -

FIN Scanning

FIN 플래그 설정하여 전송

은닉 스캔 (stealth scan)

목표 시스템이 UNIX 플랫폼일 경우에만 가능- 포트 열려있는 경우: 공격대상으로부터 응답 없음

- 포트 닫혀있는 경우: RST 패킷 받음 -

NULL Scanning

Flag값을 설정하지 않고 보냄

은닉 스캔 (stealth scan)

목표 시스템이 UNIX 플랫폼일 경우에만 가능- 포트 열려있는 경우: 공격대상으로부터 응답 없음

- 포트 닫혀있는 경우: RST 패킷 받음

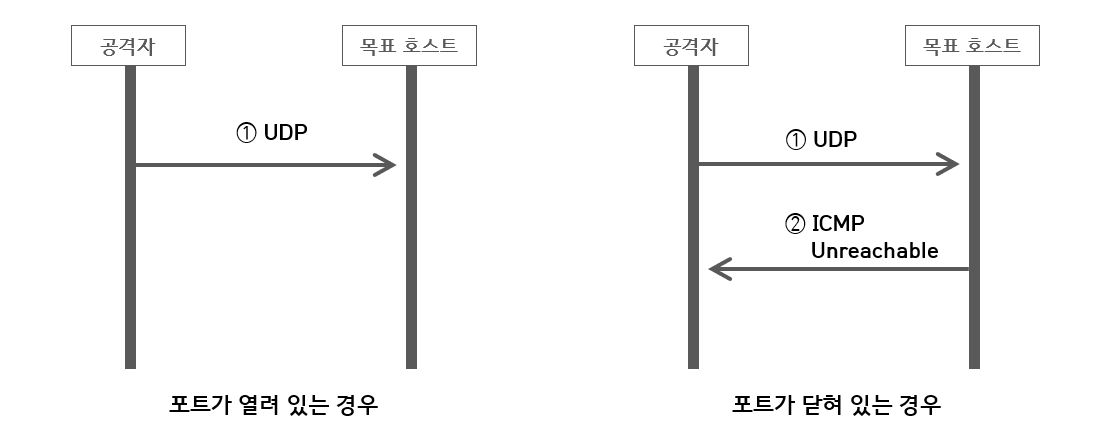

UDP Port 스캔

포트가 열려있는 경우 아무신호가 오지 않지만, 포트가 닫힌 경우에는 공격 대상이 ICMP Unreachable 패킷을 보냄

but, 아무응답이 없다고 무조건 열려있는건 아님 (신뢰성↓)

nmap

Usage : nmap [Scan Types][Scan Options] {target specification}

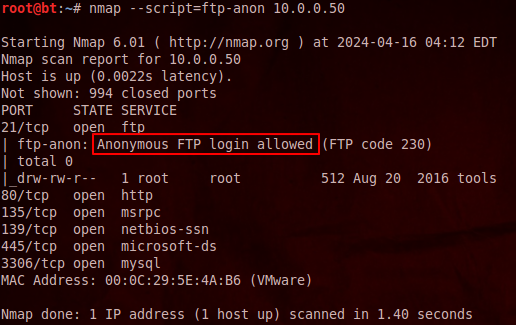

Nmap NSE (Nmap Scripting Engine)

자동화 스크립트를 기반으로 실행

Usage : nmap --script [script1,script2,etc | "expression"][target]

여러 스크립트 동시 실행 가능

10.0.0.50에 ftp 어나니머스가 허용되어 있는지, 취약점이 있는지 스캔

nmap --script=ftp-anon 10.0.0.50

nmap --script=default 10.0.0.50

default 카테고리에 있는 스크립트를 모두 포함하여 script 자동 스캔

결과는 너무 길어서 생략....

카테고리: all, auth, broadcast,default, exploit ... 등등

Nmap 스캔 결과 저장하기

Text 모드 : nmap -F -oN file_name.txt <tgrget>

Xml 모드 : nmap -F -oX file_name.txt <tgrget>

(?)

취약점 스캔

시스켐(서버, 장비 등)에 설치된 OS 및 프로그램의 보안 취약점 찾아내는 공격

넥서스 이용

Port 스캐닝 대응방안

① 불필요한 패킷을 차단하도록 방화벽 설정

② 사용하지 않는 포트는 닫음

-> 서버에서 실행되고 있는 불필요한 서비스 중지

-> OS 설치 시 기본적으로 탑재되어 실행되는 서비스 중 보안에 취약한 서버

③ 침입탐지시스템(IDS)을 사용해 포트 스캔 탐지

④ 시스템 로그 감사

Nmap과 medusa를 이용한 Dictionary Attack

사전에 있는 단어를 입력하여 암호를 알아내거나 해독하는 공격 방법

[실습] https://velog.io/@seojungyoo/%EC%8B%A4%EC%8A%B5-Dictionary-Attack