백트랙은 시작한 후에 startx 명령어 입력해줘야함

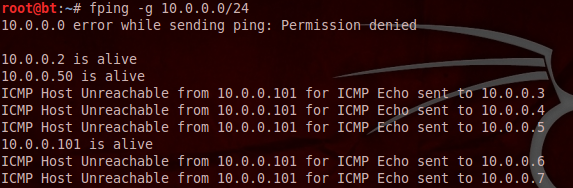

fping -g 10.0.0.0/24

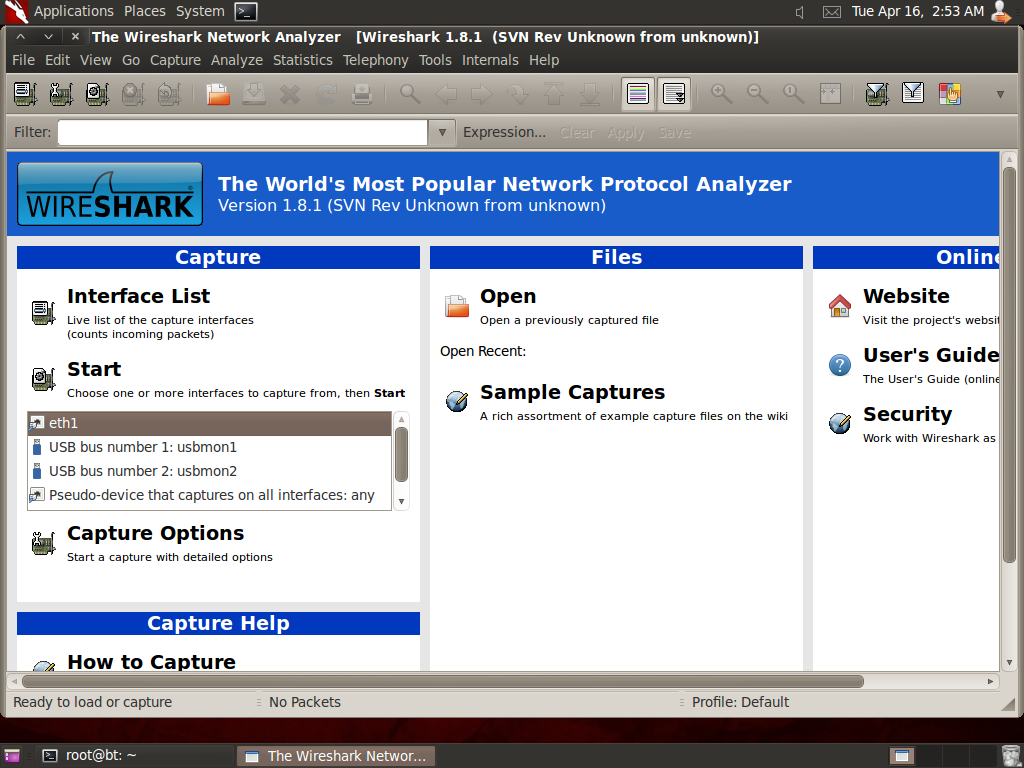

wireshark 입력하면 자동으로 와이어샤크 프로그램 실행

eth1 선택후 Start

설정 변경

서비스의 포트번호를 서비스 이름으로 바꿔주는 옵션 해제

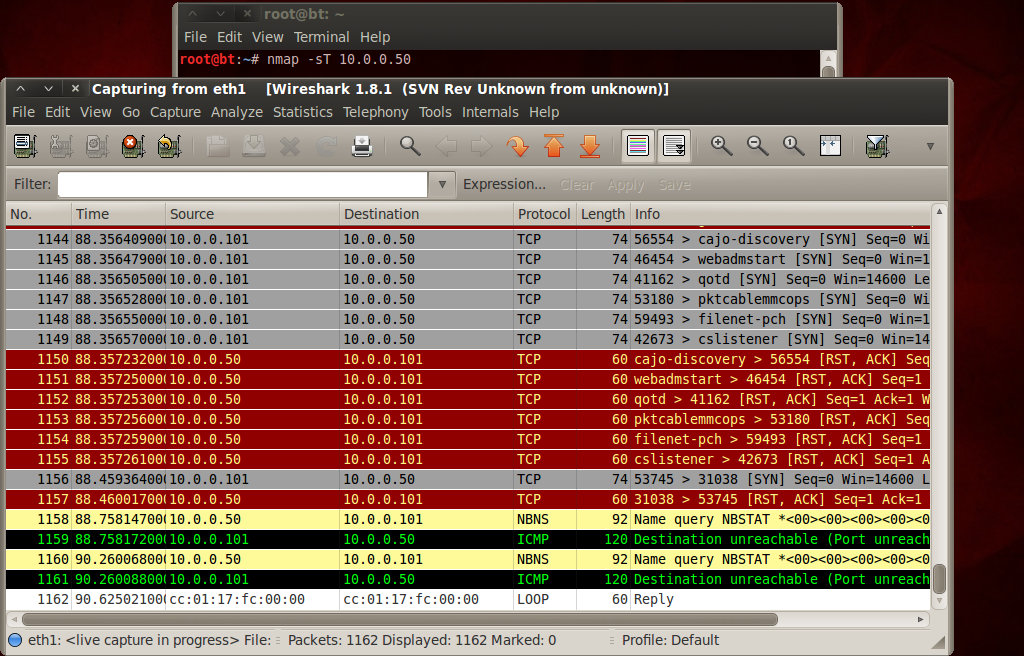

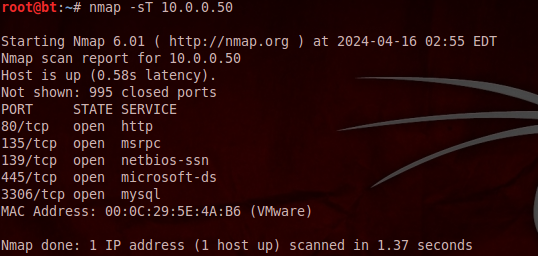

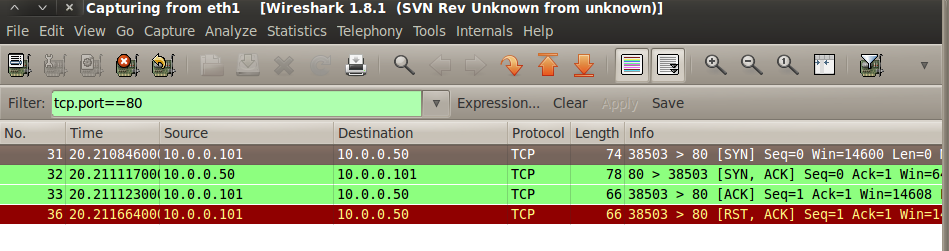

TCP Open Scan

nmap -sT 10.0.0.50

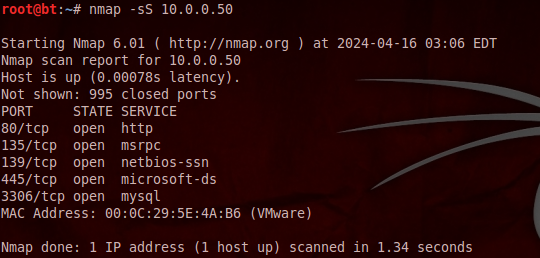

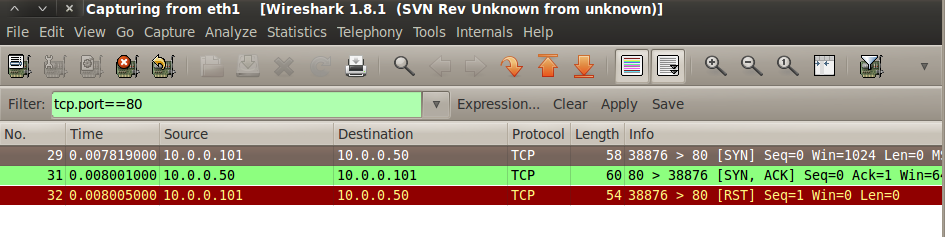

Stealth Scan

※상대 서버의 방화벽에 로그 안남음

nmap -sS 10.0.0.50

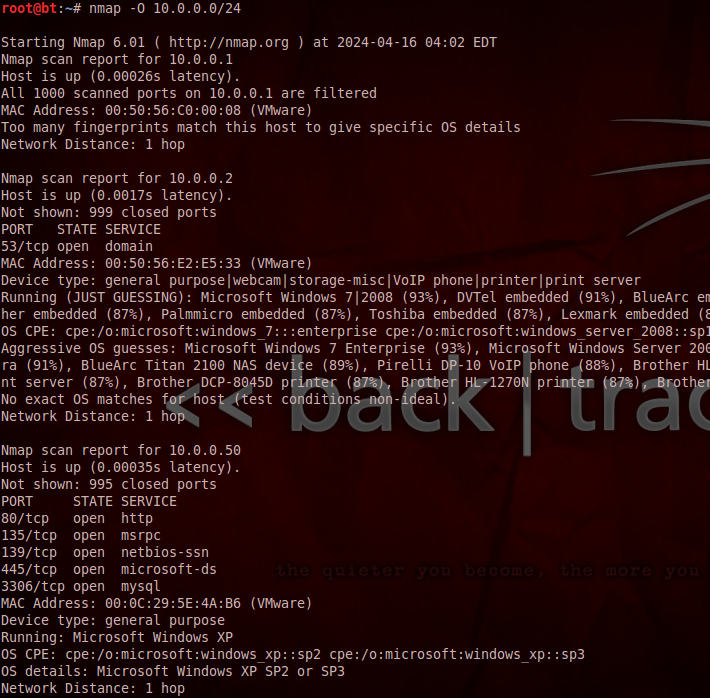

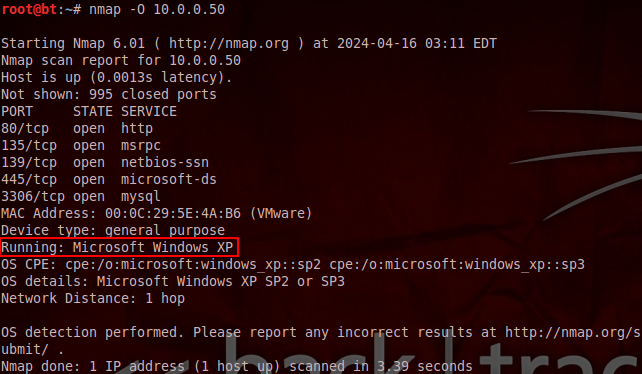

OS Scan

nmap -O 10.0.0.50

10.0.0.50 주소에 해당하는 기기의 운영체제는 Microsoft Windows XP이다.

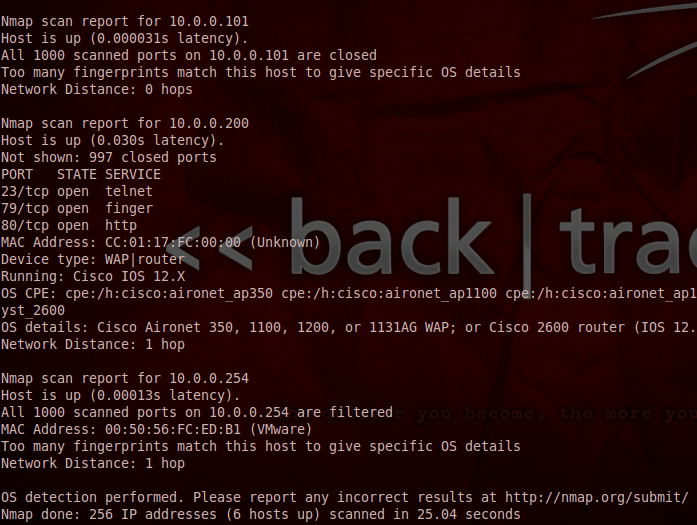

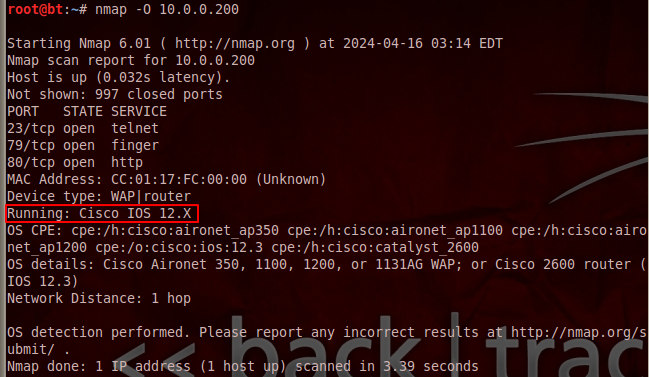

nmap -O 10.0.0.200

10.0.0.200 주소에 해당하는 기기의 운영체제는 Cisco IOS 12.X (라우터)이다.

실습

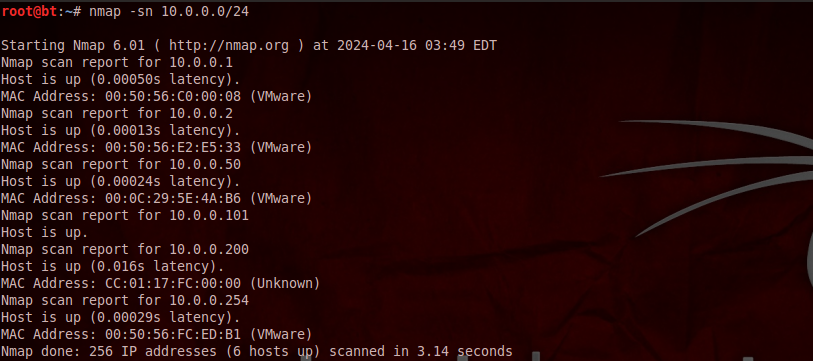

# ping 응답이 있는 호스트만 찾아 보자

nmap -sn 10.0.0.0/24ornmap -sP 10.0.0.0/24

-sn: Ping Scan - disable port scan

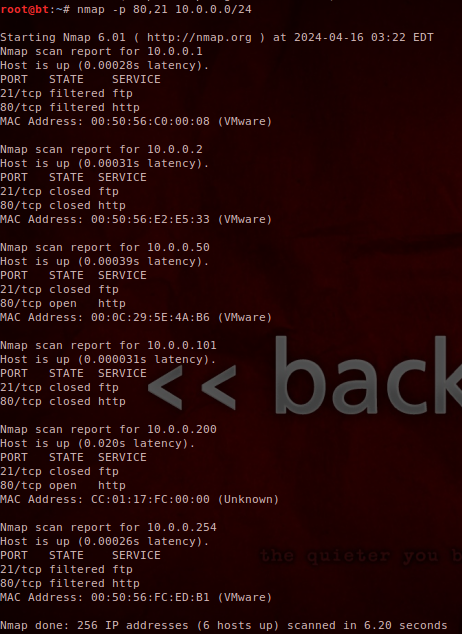

# 특정 서비스(http, ftp 등) 포트를 스캔해보자

nmap -p 80,21 10.0.0.0/24

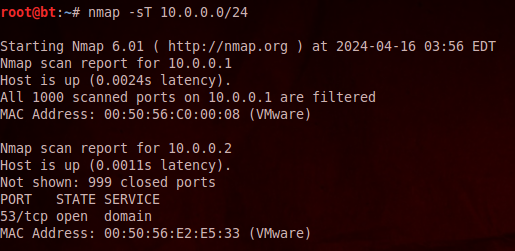

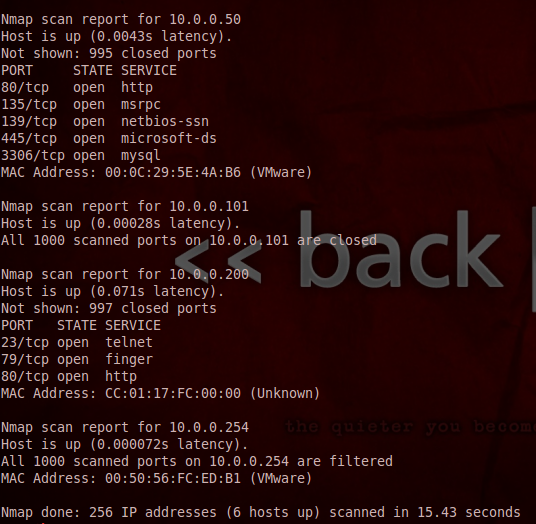

# TCP 스캔을 통해 TCP 서비스 포트 스캔해보자

nmap -sT 10.0.0.0/24

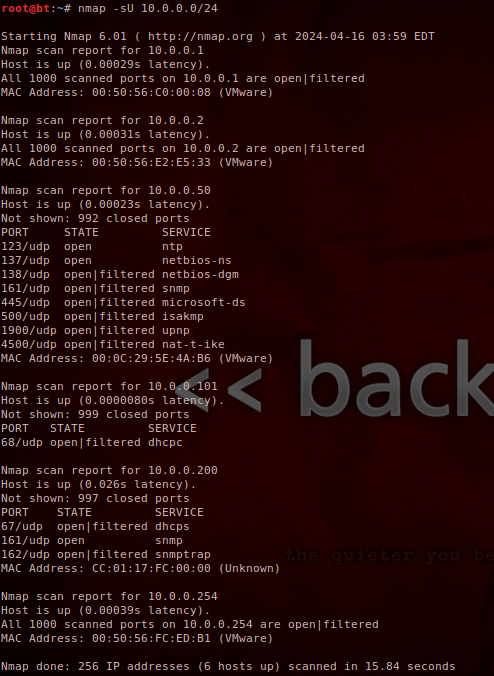

# UDP 스캔을 통해 UDP 서비스 포트 스캔해보자

nmap -sU 10.0.0.0/24

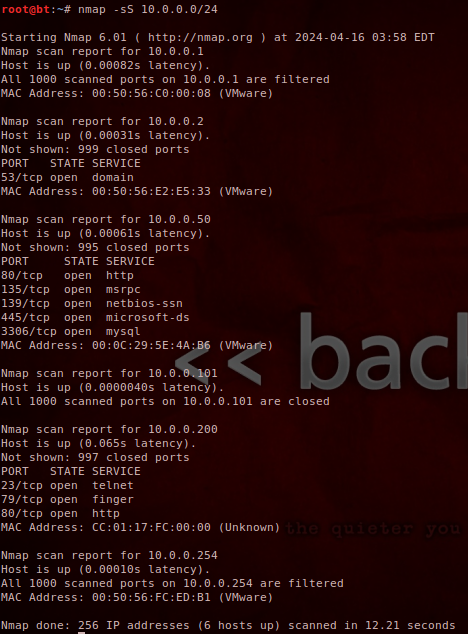

# Stealth 스캔을 통해 스캔 로그를 남기지 말자

nmap -sS 10.0.0.0/24

# 운영체제(OS)를 탐지해보자

nmap -O 10.0.0.0/24

# 스캔 진행사항을 상세히 보고 싶다

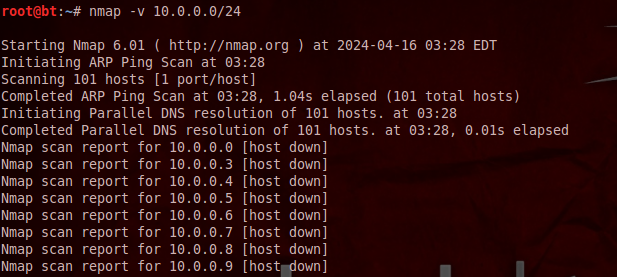

nmap -v 10.0.0.0/24