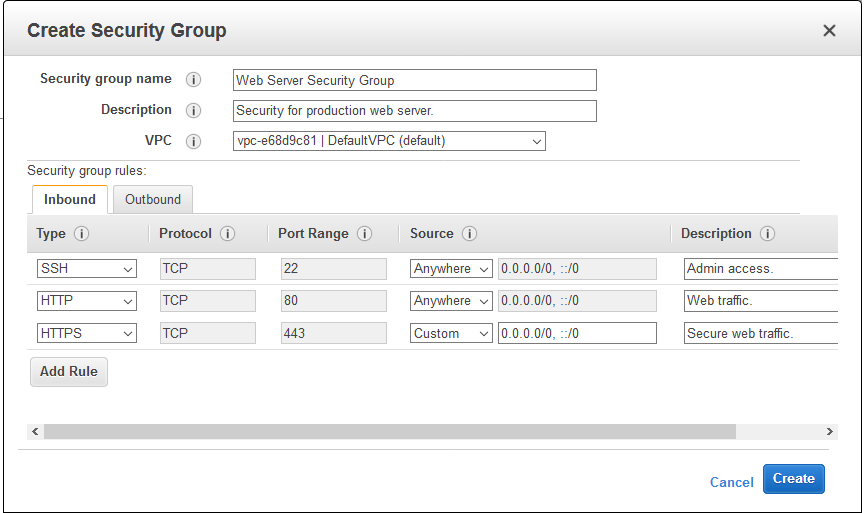

Security Group

aws 인스턴스 그룹에 대한 외부 네트워크와의 접속 허용 규칙과 관련된 설정을 지칭하는 것으로 외부에서 서버로의 규칙과 관련된 인바운드 규칙과 서버에서 외부로의 규칙과 관련된 아웃바운드 규칙 두 가지가 있다. 아래 사진처럼 접속을 허용하는 프로토콜 종류와 IP를 지정하면 특정 IP에 대해서 해당하는 포트로의 접속을 허용할 수 있게 된다. 일반적으로 인바운드 규칙은 필요한 프로토콜에 대해서 지정해서 열고 아웃바운드의 경우는 모든 외부 접속을 허용하는 편이다.

Static IP

aws 서버에 대해 할당할 수 있는 고정된 값을 가진 퍼블릭 IP 주소를 지칭한다. aws의 경우 탄력적 IP 주소가 실행 중인 인스턴스와 연결되어 있지 않거나 중지된 인스턴스 또는 연결되지 않은 네트워크 인터페이스와 연결된 경우 소액의 시간당 요금이 부과되기 때문에 사용하지 않는 경우에는 할당 해제해야 된다.

VPC

aws에서 사용자에게 제공되는 논리적으로 격리된 가상 네트워크 공간을 지칭하는 것으로 기본적으로 제공되는 VPC에는 프라이빗 서브넷(내부 네트워크만 허용), 퍼블릿 서브넷(외부 네트워크 접속 가능)이 각각 1개씩 있게 되는데 사용자는 할당 받은 가상 네트워크에서 서브넷을 생성하거나 라우팅 테이블 생성, 네트워크 게이트웨이 구성을 제어할 수 있다. 네트워크 환경을 사용하는 서버는 반드시 하나의 VPC 내 서브넷에 속해있어야 하는데 외부 인터넷과 접속하는 서버의 경우 public vpc의 서브넷 안에 있어야 하거나 프라이빗 서브넷 안에서 NAT 게이트웨이를 사용해야 한다.

ACL

VPC 내 서브넷에 대한 선택적인 보안 계층으로 방화벽 역할을 한다. ACL의 설정된 네트워크 접속 규칙이 적용되면 해당하는 서브넷 안에 있는 모든 서버에 대해서 전역적으로 적용되는 범위의 네트워크 접속 규칙을 담당하고 있고 인바운드, 아웃바운드 규칙을 설정할 수 있다. 인스턴스에 대해서 설정할 수 있는 security group의 규칙보다 먼저 적용되는 점을 참고해서 설정해야 된다. 기본 설정으로 모든 트래픽에 대해 인아웃바운드 모두 허용을 하고 있고 security group에서 트래픽에 대한 허용 규칙을 설정하는 것이 일반적이다.

Routing table

VPC 내 서브넷들에 해당하는 트래픽들을 연결하는 라우팅 테이블이 있어야 외부에서 들어온 트래픽이 서브넷으로 전달이 가능한데 따로 명시적으로 연결하지 않은 경우 기본 라우팅 테이블과 암시적으로 연결되어 있다.

API Gateway

AWS 제일 앞 단에 배치되어 REST, HTTP, 웹소켓 API를 지원하고 있고 추가적으로 인증, 인가 관련 기능과 로드 밸런싱과 같은 기능도 제공된다.

외부 트래픽이 EC2로 들어오게 되는 절차

- API Gateway로 트래픽이 맨 처음 들어온다.

- Routing table을 참고해 들어온 트래픽이 접속해야 되는 서브넷을 찾아서 라우팅 시킨다.

- ACL의 인바운드 규칙을 만족하는 트래픽일 경우에만 서브넷으로 통과시킨다.

- EC2의 security group의 인바운드 규칙을 만족하는 트래픽일 경우 EC2로 해당하는 트래픽을 수신한다.