🌻 Properties & Classifications of Cryptosystem

💬 conventional cryptogrphic 기본 구조

- Encryption :

- Decryption :

💬 properties of Cryptosystems

- Confusion

- M을 추론하기 어렵게 만드는것

- ex) 알파벳 몇칸 미루기 등

- Defusion

- plain text나 key가 ciphertext내에서 고르게 나타내도록 하는 것

💬 classification of cipher

- unconditionally secure

- OTP (one-time-pad)

- 조건1) M 사이즈 <= K 사이즈

- 조건2) 한번만 사용하고 버려져야한다

- computationally secure/ compuatationally insecrue

💬 cryptography의 전제조건

- Kerckhoff's principle : 적들은 key를 제외한 모든 것을 알고있음을 가정해야

- Shannon's maxim : the enemy knows the system"

💬 Classification of Attacks

- Ciphertext only

- attacker가 C를 알고있음

- Known-plaintext

- attacker가 (M, C) 페어들을 알고 있음

- Chosen-plaintext

- attacker가 자신이 선택한 m을 encrypt 하여 그에 따른 c를 확인할 수 있음

🌻 Basic Building Blocks of Ciphers

💬 Types of Ciphers

- Block Ciphers

- fiexed length로 나누어진 Block들을 encrypt

- 각 block들에게 using same key

- Stream Ciphers

- fiexed length로 나누어진 Block들을 encrypt

같은 키 사용sequence of keys 를 사용

💬 Block Cipher

-

get ready = padding

- 마지막 블록에서 정해진 length 보다 부족하게 끝나면 임의의 padding 을 덧붙여서, 모든 blocke들이 같은 length를 가지게 한다.

-

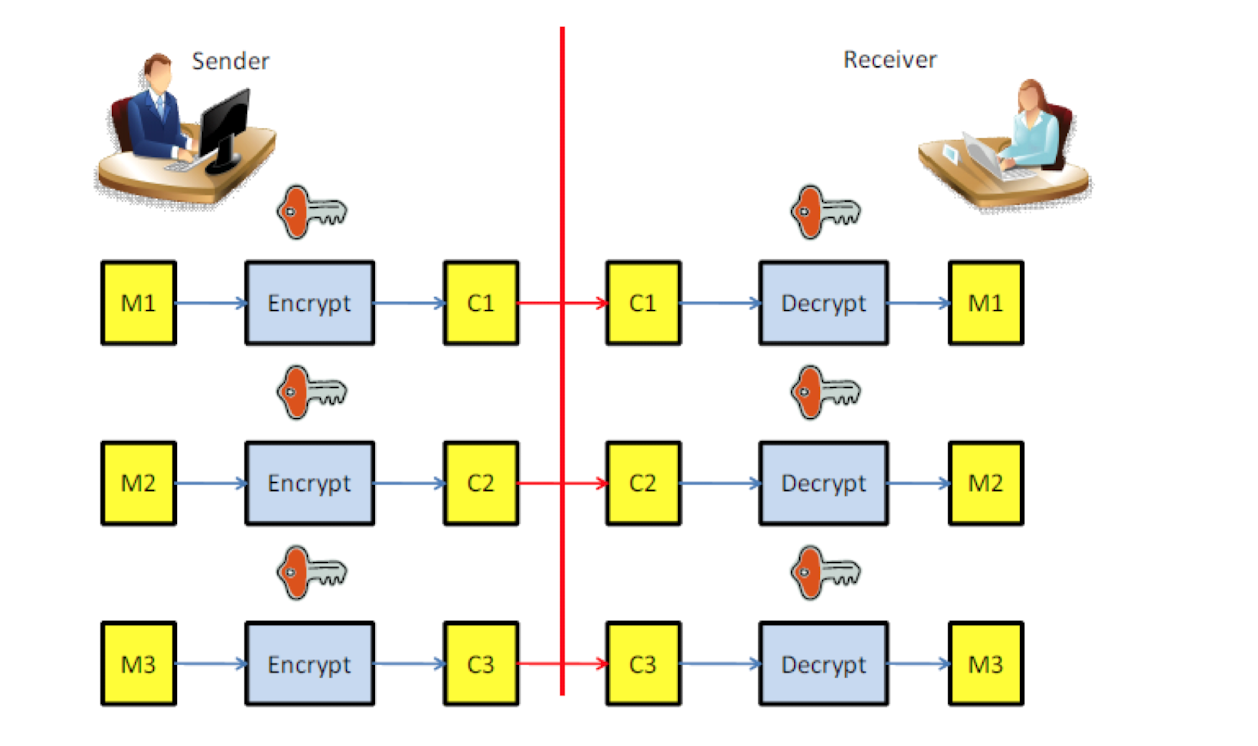

Electronic Code Book

- 가장 간단한 형태

-

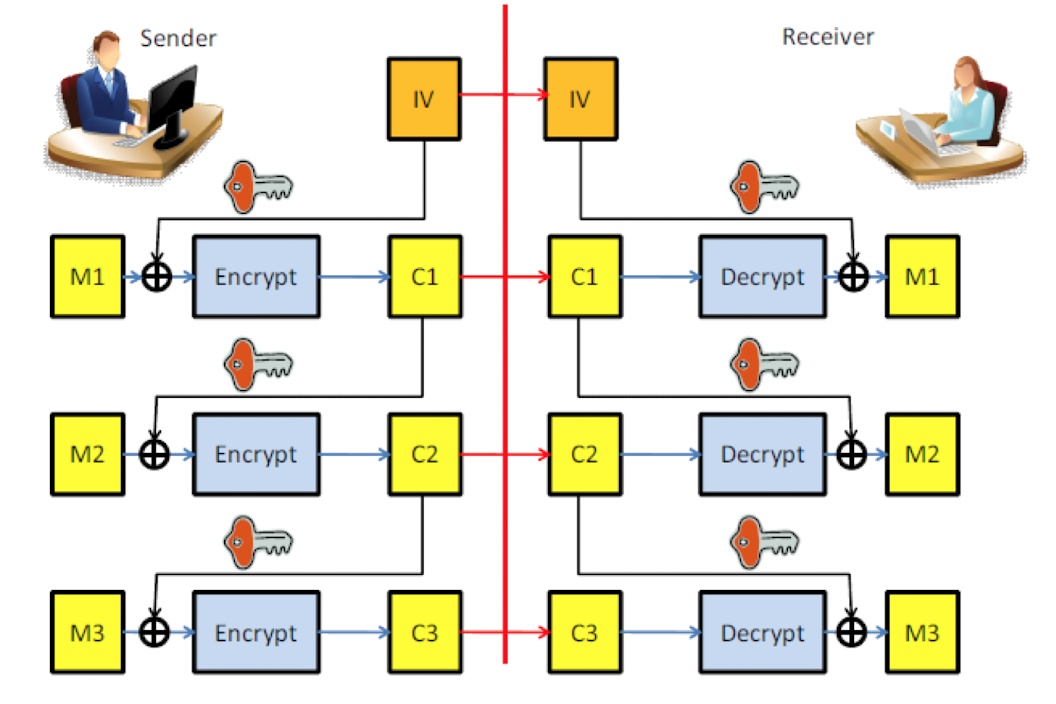

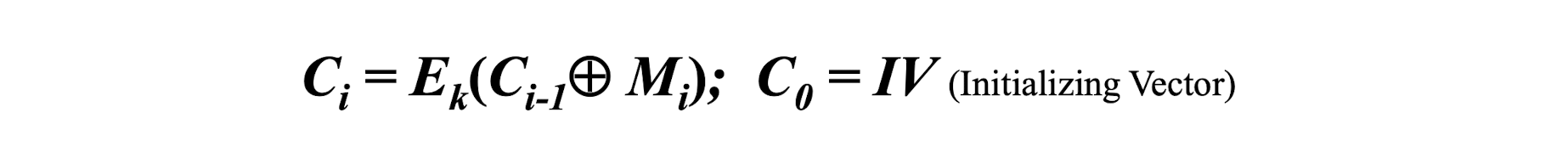

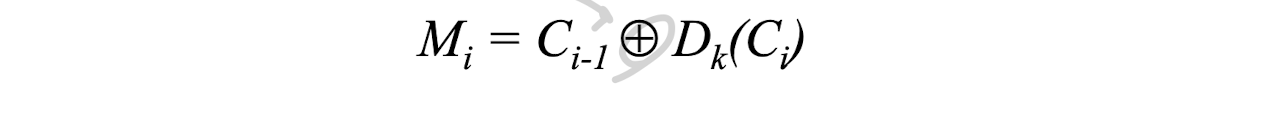

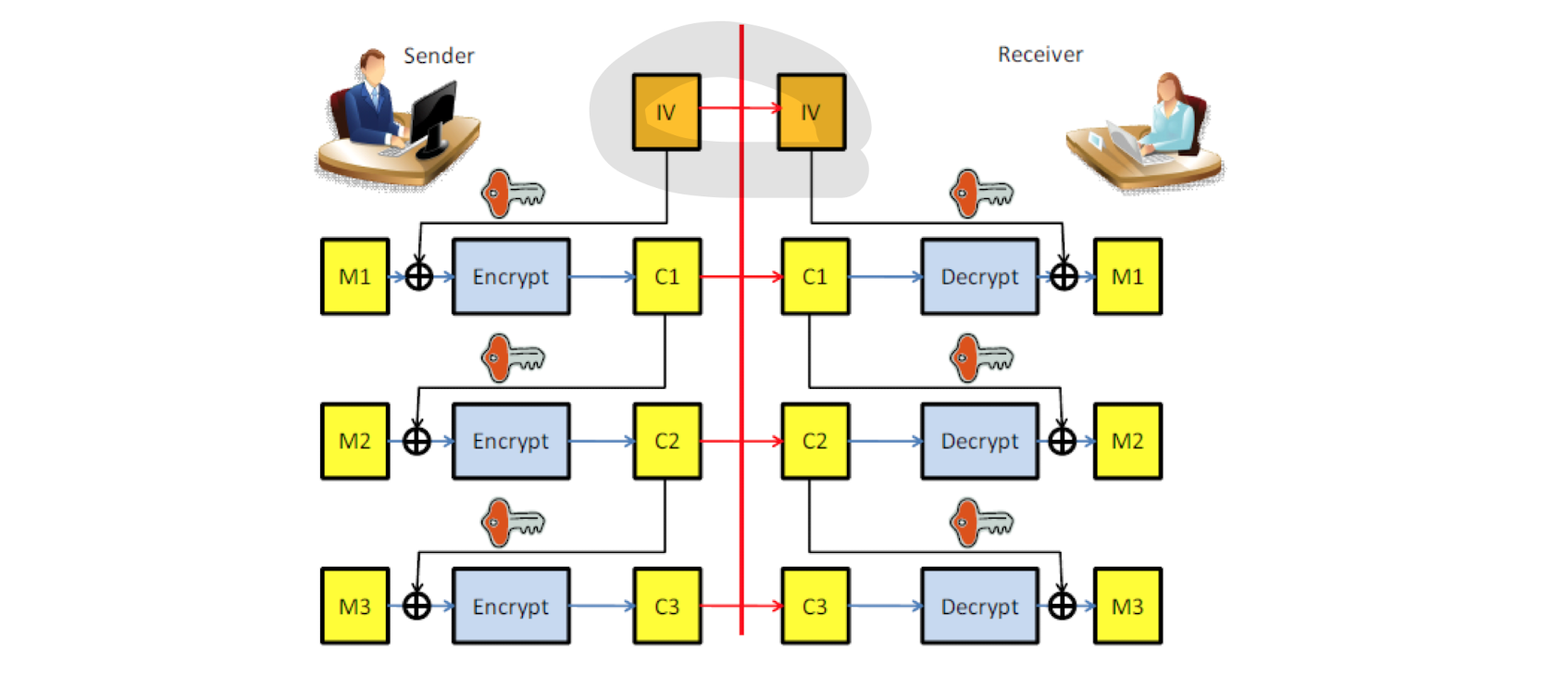

Cpher Bock Chaining (CBC) Mode

- encrypt전 ) 각 plaintext block들은 이전의 ciphertext block들과 XOR 연산을 거친 후, encrypt 된다.

- decrypt 후) XOR 연산 실행

- encrypt전 ) 각 plaintext block들은 이전의 ciphertext block들과 XOR 연산을 거친 후, encrypt 된다.

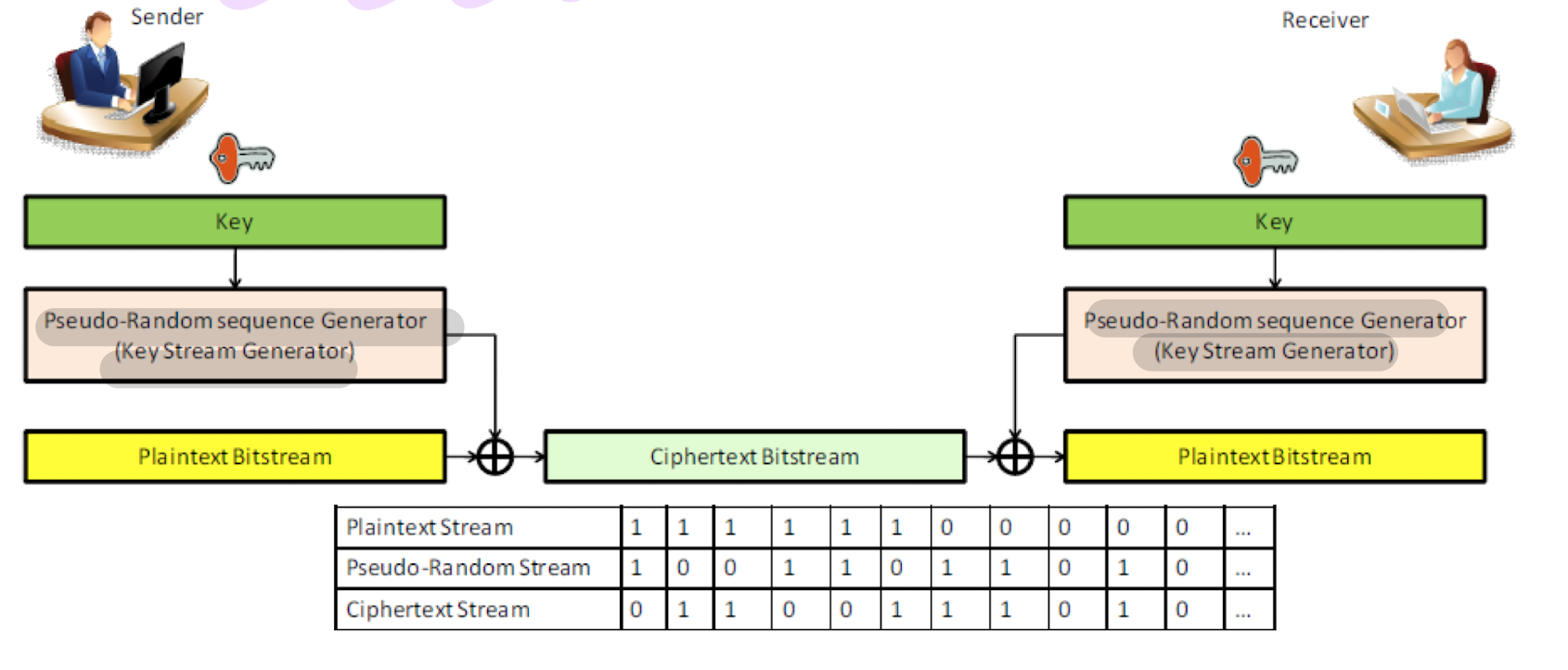

💬 Stream Ciphers

-

-

한계

- confusion만 가능하고, diffusion 할 수 없다.

- sender와 receiver사이 key stream이 잘 sync되어야만하다. (cryptosync)

- 개선법1) Self-synchronous Stream Cipher : use ciphertext as feedback into the stream generation process

- key-stream 재사용은 매우 위험하다!

- attacker가 M1을 알게되면, xor연산을 이용해서 M2, M3,, 도 다 알아버린다.

🌻 Conventional Cryptosystem

- issues

- pros

- provide inherent user and data auth. (시스템에 내장된)

- generally very fast

- cons

- key distribution & management is problem

- digital signature are very difficult to realize

- pros

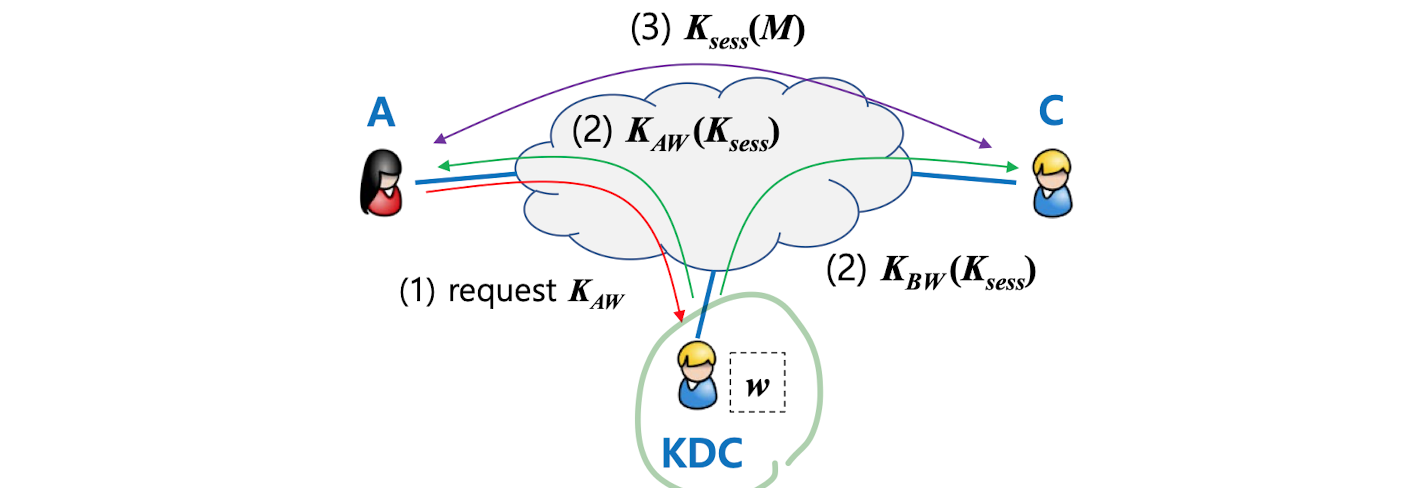

- Key Distrivution Center(KDC)

- each user shares a key with a KDC

- each user shares a key with a KDC