- 환경 설정(nat or host-only)

● Win 10 (192.168.10.129)

● Win Server (192.168.10.131) : updated 압축 풀어서 실행

● Kali (192.168.10.128)

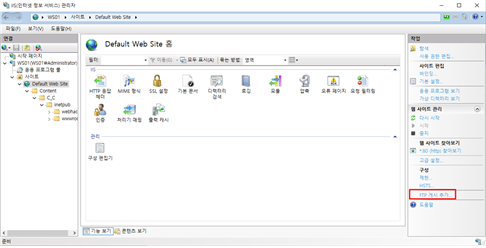

WinServer 작업

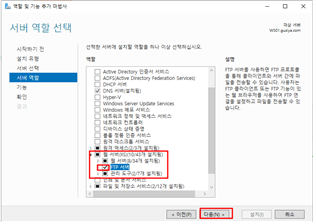

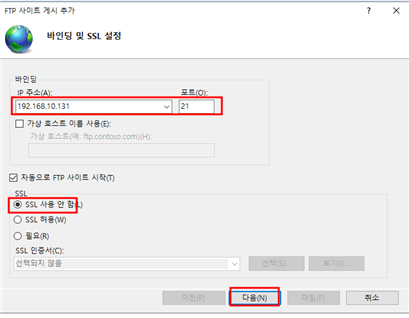

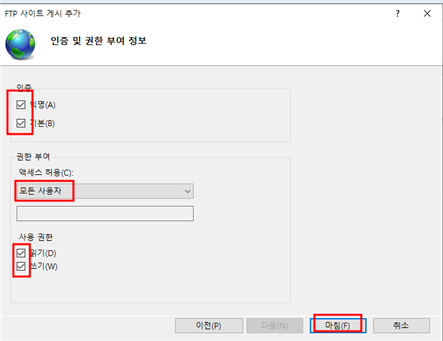

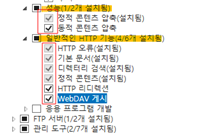

● IIS 설치(with FTP)

● samadal 계정 추가(compmgmt.msc)

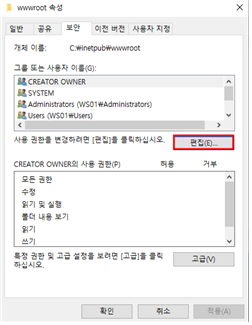

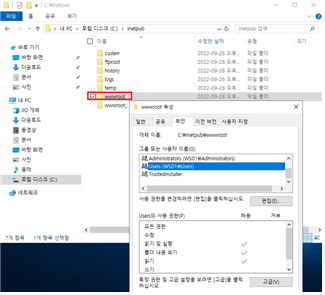

● wwwroot 의 보안에 samadal에 모든권한 주기 (C:\inetpub)

● 21번 포트 추가(wf.msc)

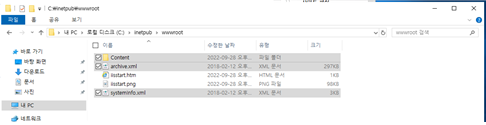

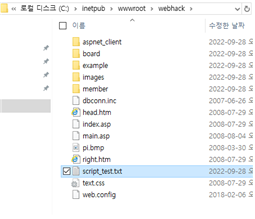

● Win Server 에 webhack.zip 압축 풀기

● 압축 풀고 안에 있는 내용물을 (C:\inetpub\wwwroot)로 이동

● FTP 경로 변경

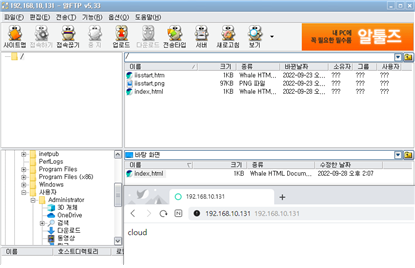

● win10에서 ftp로 192.168.10.131 접속하기

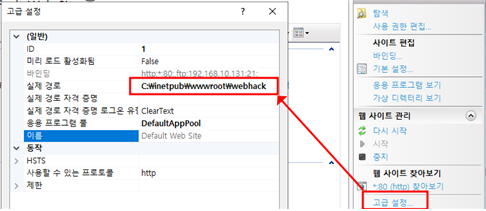

● IIS 기본 경로를 webhack으로 변경(내가 압축을 푼 파일 안의 webhack?????)

C:\inetpub\wwwroot\Content\C_C\inetpub\webhack

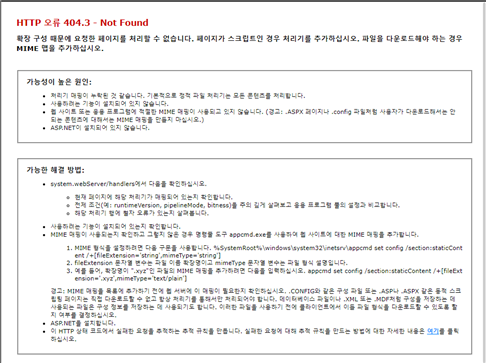

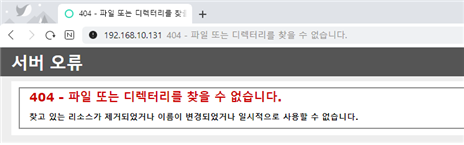

● 오류 (경로를 못 찾는 오류)

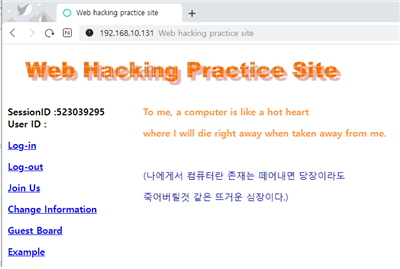

● win10에서 사이트 출력 확인(문서타입이 asp로 되어 있어서 오류가 뜸)

● (winserver) 압축을 해제한 경로에서 webhack 안의 index.asp를 찾는다

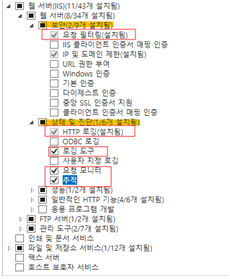

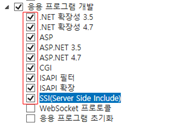

● ASP 활성화

→ WinServer IP GW를 192.168.10.2로 변경 (외부로 나갈수 있도록)

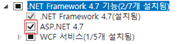

● 서버 관리자(역할 추가)

● 서버 관리자(기능 추가)

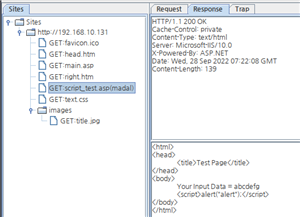

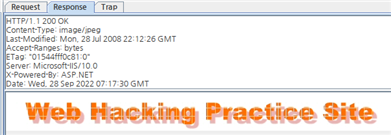

● 결과 화면

● Winserver 작업

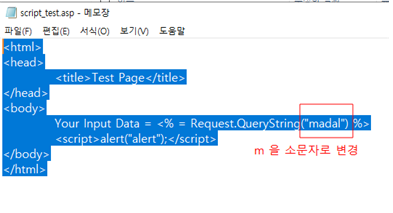

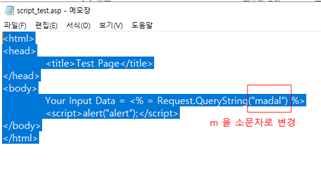

→ script_test.txt 파일 생성 후 파일안에 내용 입력하고 확장자명 asp로변경

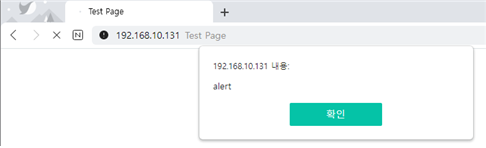

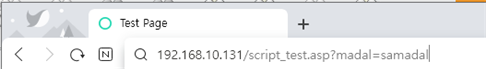

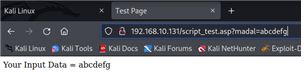

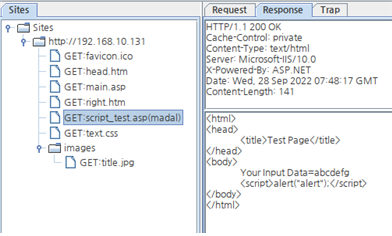

● html 코드<head> <title>Test Page</title> </head> <body> Your Input Data = <% = Request.QueryString("Madal") %> <script>alert("alert");</script> </body> </html> ● Win10에서 테스트 http://192.168.10.131/script_test.asp?param=Hack

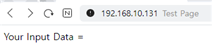

● Win10에서 다시 검색 후 아래와 같이 나오면 출력 성공

http://192.168.10.131/script_test.asp?madal=Hack

● http://192.168.10.131/script_test.asp?madal=????

→ ???? 자리에 아무거나 입력하면 입력한 값이 아래에 출력된다

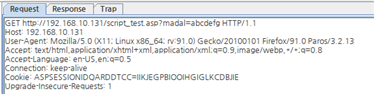

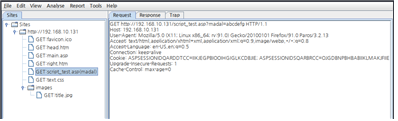

● paros에서 확인하기(핑 통하면 어떤 서버든 paros 설치해서 볼 수 있음)

● txt 파일과 paros에서의 출력화면 비교

Your Input Data = <% = Request.QueryString("madal") %> 이 코드가

Your Input Data = hawoon 으로 출력됨.

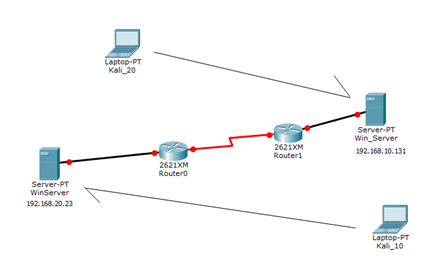

조별 실습

● 시스템 구성

나 : Winserver (web) 192.168.10.131 /24 192.168.10.132

Winserver ( 라우터 ) 192.168.10.132 /24

10.10.10.24 /24

Kali 192.168.10.24 /24 192.168.10.132

누나 : Winserver (Web& 라우터) 192.168.20.73 / 24

10.10.10.23 /24

Kali 192.168.20.23 /24 192.168.20.73

● 토폴로지

● 결과