DoS Attack(Denial-of-service attack)

● 개요

→ 서비스 거부 공격

→ 시스템을 악의적으로 공격해 해당 시스템의 리소스를 부족하게 하여

원래 의도된 용도로 사용하지 못하게 하는 공격

→ 특정 서버에게 수많은 접속 시도를 만들어 다른 사용자가 정상적으로

서비스 이용을 하지 못하게 하거나 서버의 TCP 연결을 바닥내는 등의

공격이 이 범위에 포함된다(부하를 일으킨다)

→ 수단, 동기, 표적은 다양할 수 있지만 보통 인터넷 사이트 또는 서비스의

기능을 일시적 또는 영구적으로 방해 및 중단을 초래한다

→ 통상적으로 DoS는 유명한 사이트 즉, 은행, 신용카드 지불 게이트웨이

(PG) 또는 루트 네임서버(root name server)를 상대로 이루어진다

DDoS(Distributed Denial-of-service attack)

● 개요

→ 분산 서비스 거부 공격

→ 여러대의 공격자를 분산적으로 배치해 동시에 서비스 거부 공격을 하는 방법

→ 이는 IAB의 '정당한 인터넷 사용 정책'에 반하는 것으로 여겨지며 거의 모든 인터넷 서비스 공급자의 허용할 수 있는 사용 정책도 위반한다.

→ 개별 국가의 법률에도 저촉된다.

→ IAB(Internet Architecture Board, 인터넷 아키텍처 위원회)

: ISOC에 의해 인터넷 기술과 엔지니어링을 감독하는 기소 위원회이다.

: IAB는 대책위원회의 수를 감독하는데, 이 중에서 가장 중요한 것은 IRTF와 IETF이다.

시스템 환경 구성(Host-Only) - NAT로 하면 절대 안된다!!

● Kali #128(Attacker)

→ 192.168.10.128/24 192.168.10.130 192.168.10.130

● Windows 10 #129 (Zombie PC)

→ DNS를 공격하기 위한 경로

→ 방화벽 해제

→ 192.168.10.129/24 192.168.10.130 192.168.10.130

● CentOS #130 DNS (Victim)

→ 192.168.10.130/24 192.168.10.130

DNS : 192.168.10.128,192.168.10.129

hping3

● 개요

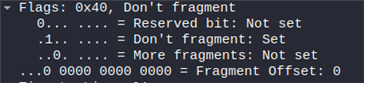

→ ping과 달리 ICMP 패킷을 포함한 TCP/UDP/ICMP 등의 패킷 전송을

할 수가 있다

→ 주로 Port Scanning을 하거나 MTU를 확인할 수가 있다

→ MTU(Maximum Transmission Unit)

: TCP/IP 네트워크 등과 같은 패킷 또는 프레임 기반의 네트워크에서 전송될 수 있는 최대 크기의 패킷 또는 프레임을 말한다

: 한번에 전송할 수 있는 최대 전송량인 MTU값은 매체에 따라 달라진다

: ‘네트워킹에서 레이어의 커뮤니케이션 프로토콜의 최대 전송 단위’ 란 해당 레이어가 전송할 수 있는 최대 프로토콜 데이터 단위의 크기이다

● 사용법

→ hping [옵션] <Target IP Address>

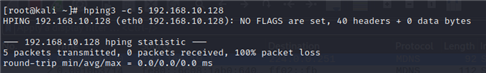

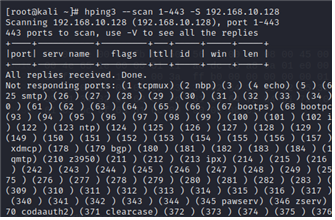

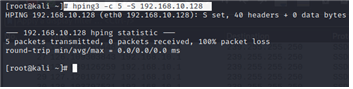

● 실습 1

→ host-only, Nat 에서 명령어 입력(결과가 같다)

#hping3 -c 5 192.168.10.128

# hping3 --scan 1-443 -S 192.168.10.128

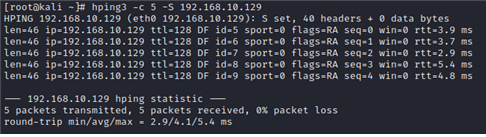

# hping3 -c 5 -S 192.168.10.128

→ 결론

: 내부적인 hping3는 의미가 없다

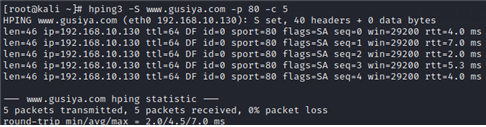

● 실습 2

→ 해당 IP 주소로의 TCP Sync(TCP (요청과 응답이 공존)프로토콜과

연동되고 있는)를 위해 포트(80)를 스캐닝한다

: 해당 패킷(-S)을 보내면 flag가 ???????

(kali)# hping3 -S www.gusiya.com -p 80 –c 5

192.168.10.130 192.168.10.128 TCP 60 80 → 1306 [SYN, ACK]

● 실습 3

→ Win10으로의 동기화

: 테스트 1 (기본 상태)

: # hping3 -c 5 –S 192.168.10.129

192.168.10.128 192.168.10.129 TCP 54 1836 → 0 [SYN] Seq=0 Win=512 Len=0

192.168.10.128 192.168.10.129 TCP 54 1837 → 0 [SYN] Seq=0 Win=512 Len=0

192.168.10.128 192.168.10.129 TCP 54 1838 → 0 [SYN] Seq=0 Win=512 Len=0

192.168.10.128 192.168.10.129 TCP 54 1839 → 0 [SYN] Seq=0 Win=512 Len=0

192.168.10.128 192.168.10.129 T TCP 54 1840 → 0 [SYN] Seq=0 Win=512 Len=0

: 테스트 2 (WIN에서 임의의 포트 2~3개 추가)192.168.10.128 192.168.10.129 TCP 54 2171 → 53 [SYN] Seq=0 Win=512 Len=0

192.168.10.128 192.168.10.129 TCP 54 2172 → 53 [SYN] Seq=0 Win=512 Len=0

192.168.10.128 192.168.10.129 TCP 54 2173 → 53 [SYN] Seq=0 Win=512 Len=0

192.168.10.128 192.168.10.129 TCP 54 2174 → 53 [SYN] Seq=0 Win=512 Len=0

192.168.10.128 192.168.10.129 TCP 54 2175 → 53 [SYN] Seq=0 Win=512 Len=0

결론

- 포트을 올렸을 때와 안 올렸을 때의 결과가 같다