- 개요

● SQL, OS, XXE(Xml eXternal Entity), LDAP 인젝션 취약점은 신뢰할 수 없는

데이터가 명령어나 쿼리문의 일부분으로서(조작되었다),

● 인터프리터로 보내질 때 발생한다.

● 공격자의 악의적인 데이터는 예상하지 못하는 명령을 실행하거나

적절한 권한 없이 데이터에 접근하도록 인터프리터를 속일 수 있다.

● 악의적인 명령어를 삽입하는 행위이다

● 신뢰할 수 없는 데이터가 명령이나 쿼리문의 일부분으로써 전송

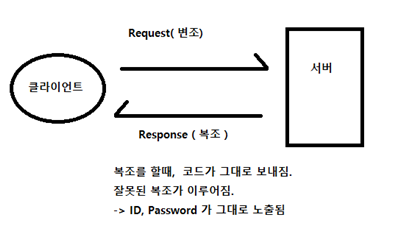

● 조작된 쿼리에서는 의도된 질문을 보내서 원하는 대답을 받는다

● 조작된 쿼리에 대한 답변은 반드시 해야한다

● 인식하기에는 정상적인 접근과 조작된 쿼리 공격을 구분하지 못한다

● 쿼리에 대한 답을 보내면 해당정보(DB) 등의 정보가 빠져 나간다

- 용어 설명

● LDAP

→ TCP/IP 위에서 디렉터리 서비스를 조회하고 수정하는 응용 프로토콜이다

→ 디렉터리 서비스(DNS를 기반으로 한 디렉터리 서비스)에 접근하기 위한 프로토콜

→ Active Directory는 통신을 위해 LDAP를 사용한다.

→ "CN=samadal,OU=마달이,DC=samadal,DC=com"

- 변조와 복조

● 변조와 복조는 우리 실생활에서 항상 사용되고 있다

- injection 예시

● 컴퓨터 사용할 때 내가 원하는 꽂아서 쓰는데 본체 뒤쪽에 다른 마우스를 연결해서 사용자

가 하려는 것을 방해하는 것과 같다

- 설치 및 시스템 구성

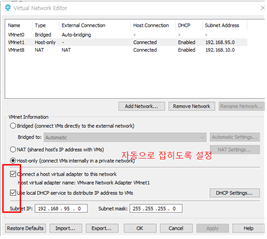

● 시스템 구성

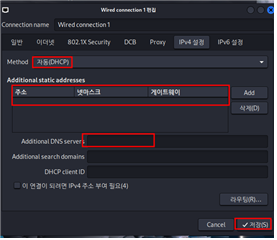

→ kali(주소 자동) 192.168.95.129로 잡힘

→ ubuntu(bee-box v.16) (주소 자동) 192.168.95.128로 잡힘

: 배포 받은 압축 파일의 압축을 해제 하고 로딩한다

: 아무 것도 손대지 않고 네트워크만 host-only로 변경 후 바로 실행한다

: (https://sourceforge.net/projects/bwapp/files/bee-box/bee-box_v1.6.7z/download)

● 환경 설정

→ VM Ware(Network Editor)

→ Kali

→ 칼리에서 준비 작업

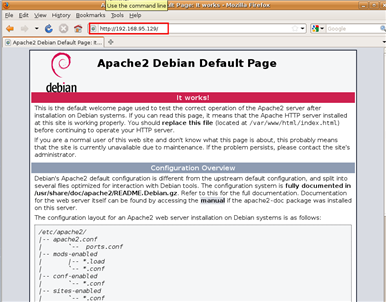

(kali)# service apache2 restart

(kali)# service vsftpd restart

bee-box에서 Kali의 주소(192.168.595.129)를 입력하면 아래와 같이 나와야한다

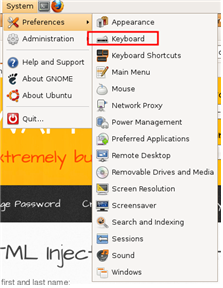

→ bee-box(키보드 추가) - Korea, USA

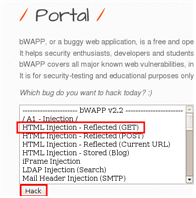

→ bee-box(로그인& 원하는 작업 선택(Portal))

● 아래 작업들의 순서

1. 로그인

2. portal 선택(어떤 작업을 할 건지)

3. bWAPP에서 조회하고 출력 내용 확인

4. bWAPP에서 해당 페이지의 HTML 코드,url 확인(오른쪽 상단의 Security level별 비교)

5. Windows 10에서 Burp Suite로 확인

6. Kali에서 Paros로 확인