1. 활성화된 호스트 식별

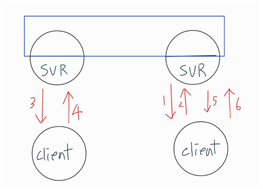

위치에 따른 식별 유형

- 같은 네트워크 안에 있는 경우

다른 네트워크 안에 있는 경우

- 라우터 밖에 있는 경우

: icmp를 확인 가능 - 라우터 안에 있는 경우

: arp로 확인 가능

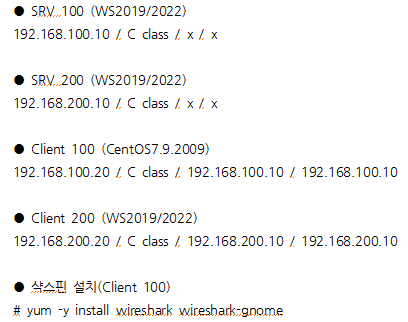

테스트 환경

실습

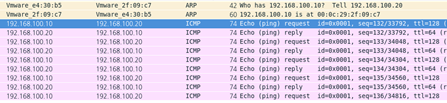

- 테스트 1. Lan 구간에서의 통신

: SRV100 내부망에서 Client 100 으로 ping 때린 후 Client 100에서 wireshark로 확인

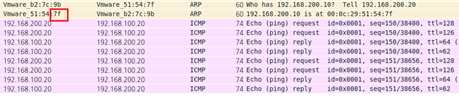

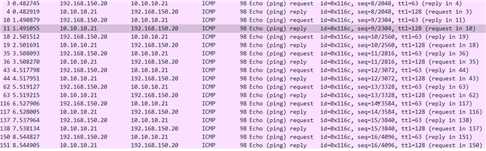

- 테스트 2. WAN 구간에서의 통신

: Client 200 에서 Client 100 으로 ping을 때린 후 Client100에서 샥스핀으로 확인!

- 테스트 3

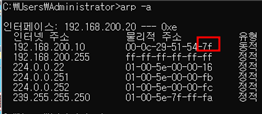

: 테스트 2를 하고 Client 200에서 MAC 주소를 확인하고 샥스핀에 올라온 것과 비교

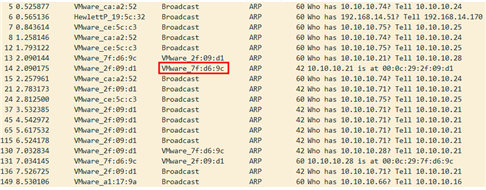

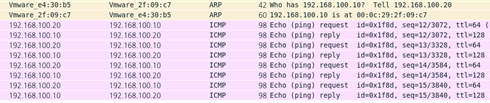

Vmware_2f:09:c7 Vmware_e4:30:b5 ARP 60 Who has 192.168.100.20? Tell 192.168.100.10

Vmware_e4:30:b5 Vmware_2f:09:c7 ARP 42 192.168.100.20 is at 00:0c:29:e4:30:b5

Vmware_e4:30:b5 Vmware_2f:09:c7 ARP 42 Who has 192.168.100.10? Tell 192.168.100.20

Vmware_2f:09:c7 Vmware_e4:30:b5 ARP 60 192.168.100.10 is at 00:0c:29:2f:09:c7

Vmware_b2:7c:9b Vmware_51:54:7f ARP 60 Who has 192.168.200.10? Tell 192.168.200.20

Vmware_51:54:7f Vmware_b2:7c:9b ARP 60 192.168.200.10 is at 00:0c:29:51:54:7f

-

Client 200(00-0c-29-51-54-7f) → SRV200(00-0c-29-b2-7c-9b)

-

SRV 200(00-0c-29-b2-7c-9b) → Client 200(00-0c-29-51-54-7f)

-

SRV 100(00-0c-29-e4-30-b5) → Client 100(00:0c:29:e4:30:b5)

-

Client 100(00:0c:29:e4:30:b5) → SRV100(00-0c-29-e4-30-b5)

-

SRV 200(00-0c-29-b2-7c-9b) → Client 200(00-0c-29-51-54-7f)

-

Client 200(00-0c-29-51-54-7f) → SRV200(00-0c-29-b2-7c-9b)

→ 해킹은 3단계에서 일어난다

→ MAC 주소 확인은 윈도우에서는 arp -a 리눅스에서는 ifconfig ens32 로 확인하고

이 실습에서 확인하는 MAC 주소는 내부망 주소로 확인한다

1번부터 6번까지의 과정에서 3번 과정에서 주로 해킹이 일어난다

실습 다른 사람과 브릿지 연결해서 테스트하기

-

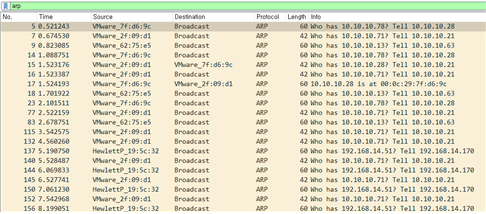

내가 핑을 받을 때(VMware_7f:d6:9c) 서버에서 확인

-

나 혼자 핑을 주고 받을 때(서버 > 클라이언트)

-

내가 상대한테 핑을 보낼 때(클라이언트로 192.168.150.10 핑 보내고 서버의 wireshark에서 확인한다)

결론

- 다른 시스템과 통신할 때 내부망에서 ICMP는 나오지만 ARP가 나오지 않는다. 외부망에서 확인하면 ARP가 나타난다

2. ping

개요

- 침투 테스트 범위에 있는 IP 주소를 목록화하고 현재 동작중인 시스템을 확인한다.

- 보안상 문제(신뢰성)가 있고 IP로의 공격 범위를 제공하기 때문에 차단하는 것이 좋다

- 시스템의 네트워크에 과부하를 초래할 수 있다.

사용되는 패킷

- ICMP(Inter Control Messaging Protocol)

- echo Request(요청) 패킷(Time To Live)

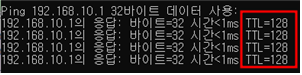

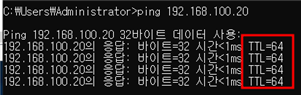

: 리눅스(64 byte), 윈도우(32 byte) - echo Response(응답) 패킷(Time To Live)

: 리눅스,유닉스 (64), 윈도우(128) 이외(256)

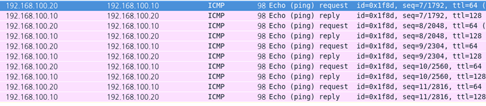

실습

-

윈도우 서버로 ping

-

리눅스 서버로 ping

개요의 항목에 대한 대응 방안

- IP로의 공격 범위를 제공하기 때문에 차단하는 것이 좋다

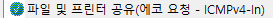

- ‘wf.msc’ 에서 2가지 사항을 다음과 같이 조치한다(Host OS)

: 파일 및 프린터 공유의 규칙 사용 해제

: IPv4의 반향요청 체크 해제(기본적으로 비활성 상태 - 회색이므로 꺼져 있다)

: 더블클릭 후 설정 화면 보이기

- 시스템의 네트워크에 과부하를 초래할 수 있다

Host OS(windows 10)에서 외부의 시스템 (CentOS 7.9.2009)으로의 테스트

- ping 요청 시 응답 가능

(cent) # echo 0 > /proc/sys/net/ipv4/icmp_echo_ignore_all

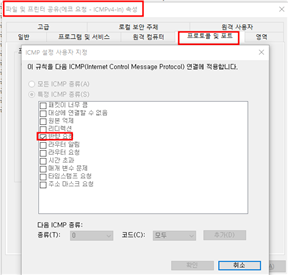

(win) > ping www.samadal.com- ping 요청 시 응답 불가능

(cent) # echo 1 > /proc/sys/net/ipv4/icmp_echo_ignore_all

(win) > ping www.samadal.com

리눅스 클라이언트와 윈도우 서버에서의 테스트

- 리눅스 에서 echo 1 > /proc/sys/net/ipv4/icmp_echo_ignore_all 명령어를 치면 요청 시간만료로 나타난다

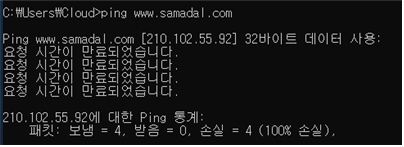

ping test에서 나오는 TTL=64 와 TTL=60의 차이

- 시스템과 시스템 사이의 ping은 64

- 시스템과 시스템 사이에 라우터가 껴있으면 하나 당 1 씩 빼서 60이 나타난다

: 라우터 4개 인 것 확인