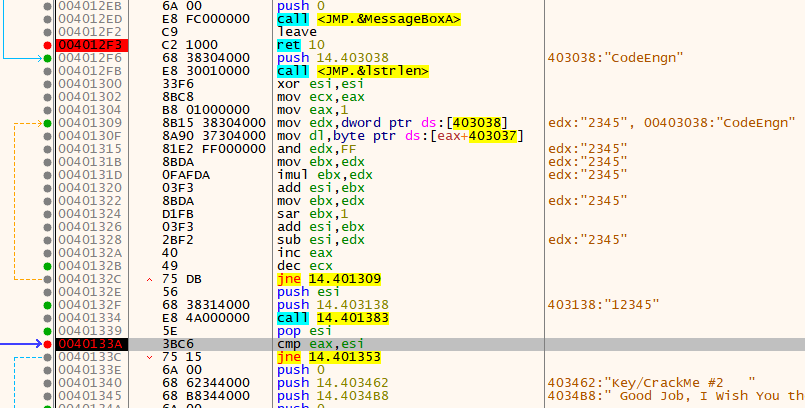

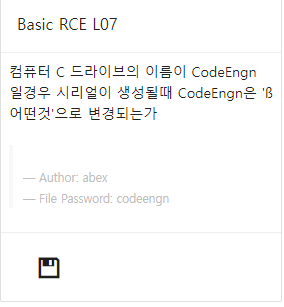

캡스톤 디자인 #8 코드엔진 Basic RCE L07~L10

이전 게시글에서 이어진다.남아있는 Basic RCE 문제 풀이를 진행해보려 한다.https://ch.codeengn.com/풀이를 진행할 문제 사이트.https://github.com/codeengn/codeengn-challenges-writeups

캡스톤 디자인 #7 PEview

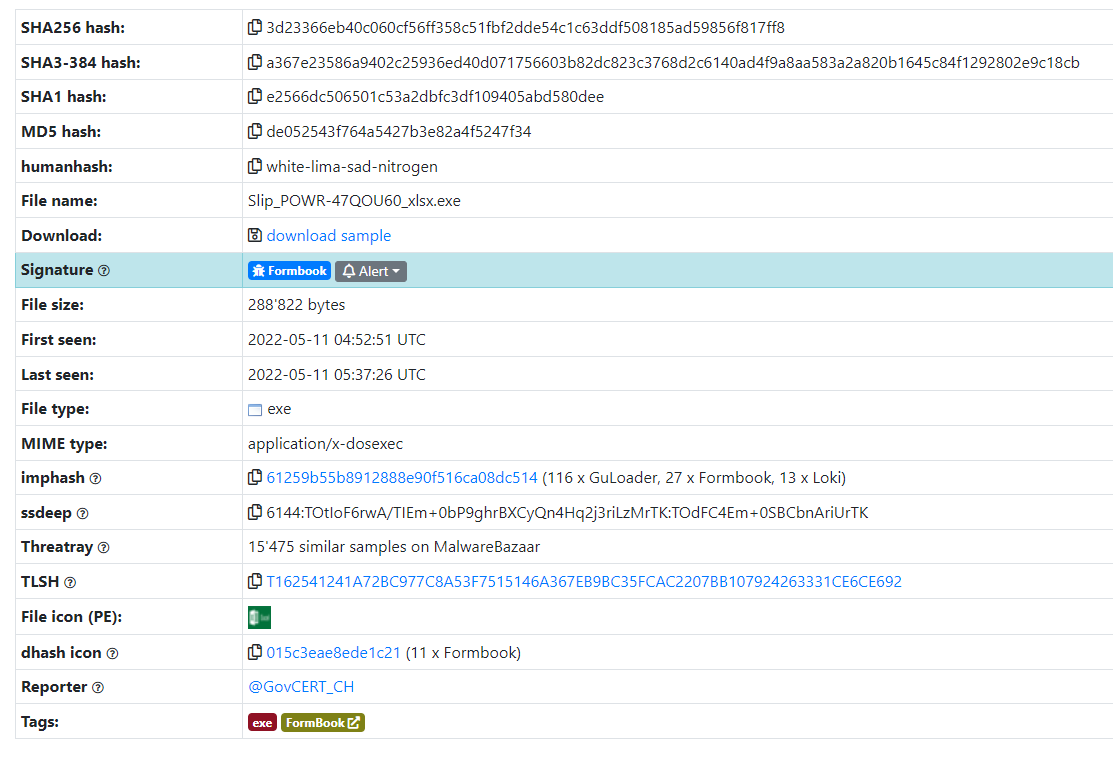

악성코드 기초 정적분석 실습을 진행하기 위하여 PEview를 통해 악성코드를 살펴보기로 했다. 정적분석이란 파일의 외부적인 것만 보고 판단하므로 어떤 함수가 사용되는지를 주로 분석한다. https://m.blog.naver.com/PostView.naver?isHt

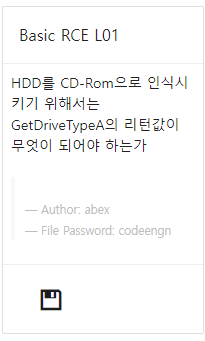

캡스톤 디자인 #6 코드엔진 Basic RCE L01~L06

지난 번에 어셈블리어에 관한 기초 공부를 진행했으므로 이번에는 직접 문제 풀이를 해보기로 했다.https://ch.codeengn.com/악성코드 분석을 위하여 코드 엔진의 Basic RCE 수준의 문제를 다 풀어보기로 했다. 푼 이후에는 Advance RCE

캡스톤 디자인 #5 어셈블리어

디컴파일러를 통해 IR 코드로 변환한 내용을 읽어볼 수 있기 위해 어셈블리어를 공부하기로 했다.기계어는 기계에 친화적인 언어인만큼 컴퓨터가 바로 인식할 수 있는데, 그 때문에 실행 속도가 매우 빠르다. 그러나 인간이 읽기 어려워 배우기도 어렵고 유지보수도 힘들다. 따라

캡스톤 디자인 #4 악성코드 분석

지난번에 설치한 부분에서 retdec 폴더 안에 아무런 파일이 없었기 때문에 새로 깔아주었다. 새로 깔아준 모습이다. retdec의 깃허브에 해당 cmd 명령어를 통해 악성코드를 디컴파일할 수 있다. $RETDECINSTALLDIR은 retdec 파일이 설치되어 있

캡스톤 디자인 #3 CVE, Buffer Overflow, Overrun

CVE나 악성코드의 오버플로우를 이용하여 분석하면 된다는 조언을 받아 CVE를 살펴보기로 했다.CVE는 정보 보안 취약점 표준 코드(Common Vulnerabilities and exposures)의 약자로 공개적으로 알려진 사이버 보안 취약점을 식별하는 방식을 표준

캡스톤 디자인 #2 retdec

https://github.com/avast/retdec 위 링크의 깃허브를 이용하여 retdec이라는 디컴파일러를 우분투에 설치해줄 것이다. RetDec는 LLVM을 기반으로 하는 기계 코드 디컴파일러이다. 악성코드를 정적 분석하여 캡스톤 디자인을 진행할 것이므로 사

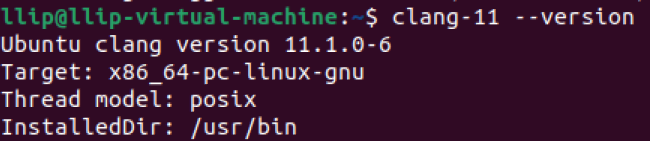

캡스톤 디자인 #1 Ubuntu llvm 설치

캡스톤 디자인의 목적은 머신러닝 시스템을 이용하여 악성코드를 분별해내는 프로그램을 제작하는 것이다.악성코드를 돌리는 만큼 VM을 사용하여 프로그램을 구현할 생각을 하였고, VM 중에서도 Ubuntu를 이용하기로 하였다.터미널의 명령어 입력부분에 있어서 다음의 블로그를