윈도우 아티팩트 총정리 및 포렌식 툴

윈도우의 파일시스템은 NTFS입니다. 이러한 NTFS의 MFT에는 다양한 MFT ENTRY가 존재합니다. 이러한 파일은 다양한 정보를 담고있기에 포렌식에 유용합니다. 이를 분석할 경우 $MFT, $LOGFILE, $UsnJrnl 위주로 분석하면 됩니다.레지스터란 Win

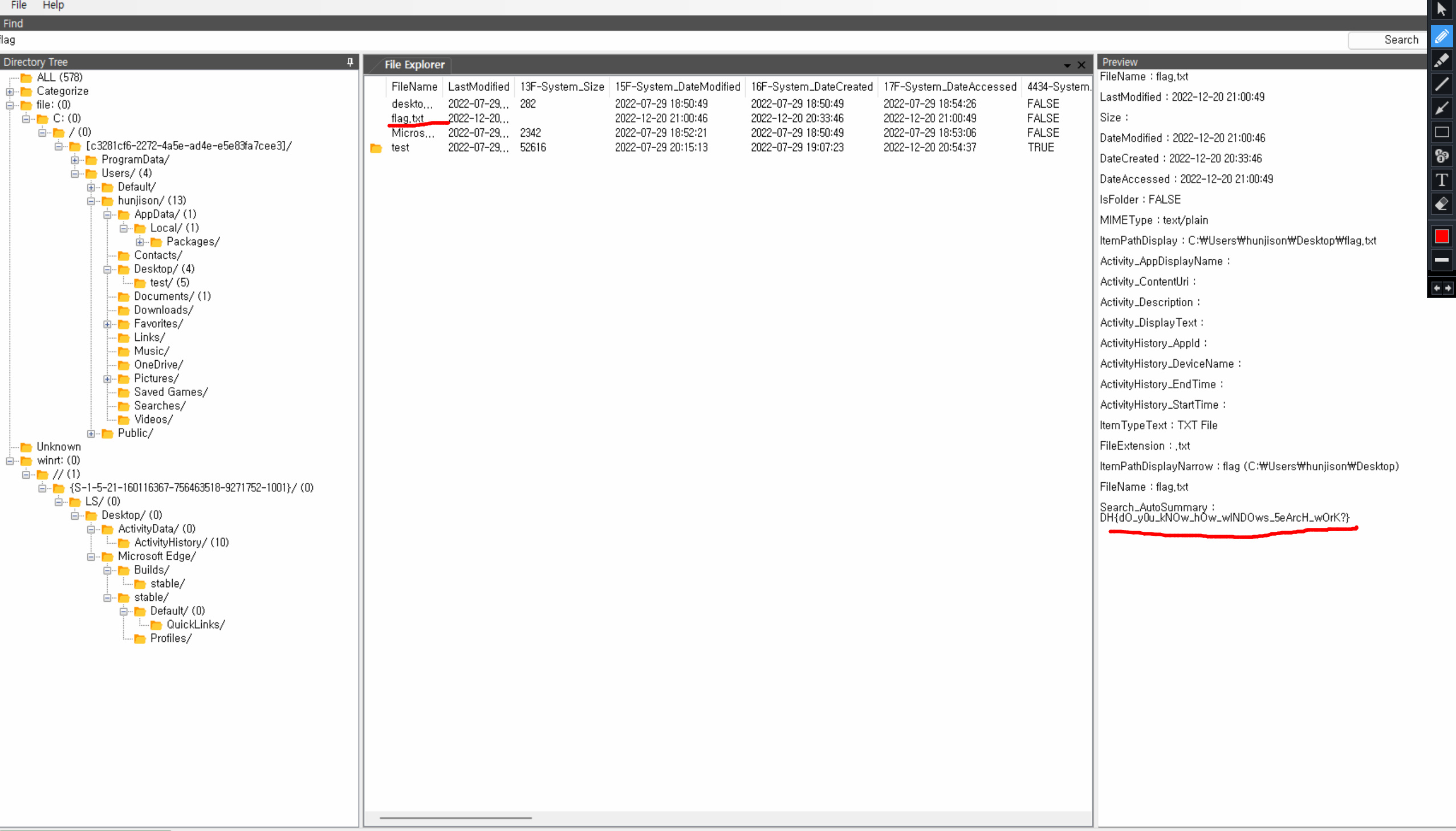

windows search

https://drive.google.com/file/d/1QsKLSYXeXw5YkKphm-9HA7dwJ0h9Oiwc/viewhttps://dreamhack.io/wargame/challenges/729

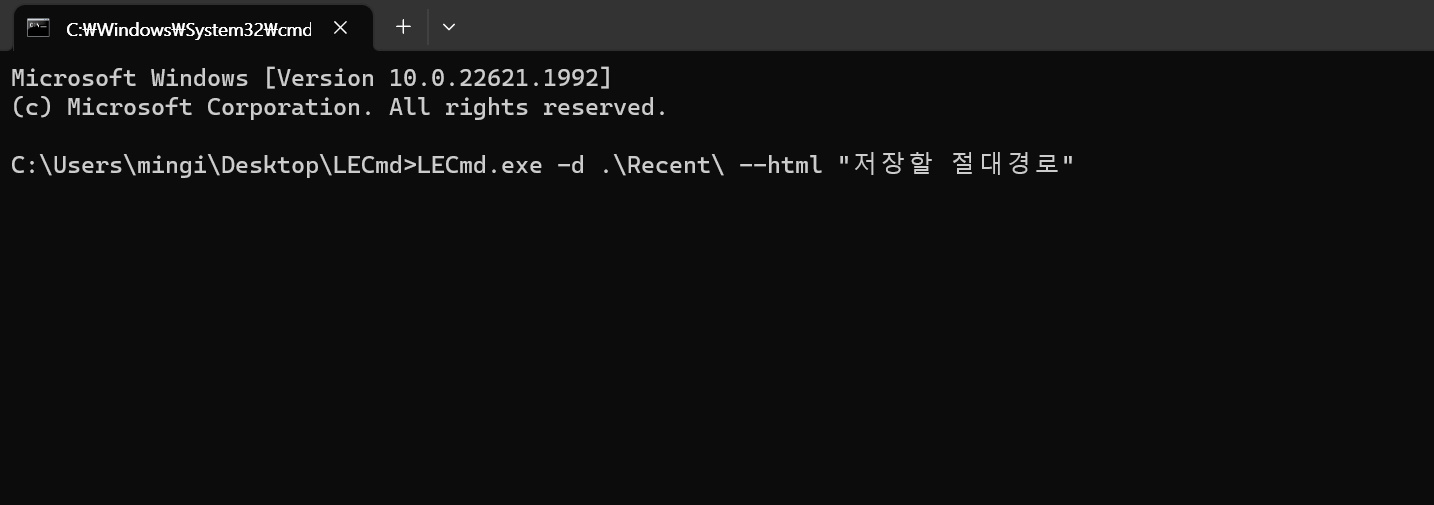

jumplist

jumplist -사용자가 자주 사용하거나 최근에 사용한 문서 또는 프로그램을 관리하는 링크 파일 (미디어 파일은 제외) -윈도우7 이상 존재하는 아티팩트 -응용 프로그램별로 그룹화 예시 위 사진과 같이 최근에 닫은 탭, 자주방문한 페이지등의 정보가 존재한다.

lnk 파일 분석

LNK은 바로가기이다. 이러한 바로가기 파일은 윈도우에서 자동으로 만들게 되어있다.(비활성화 가능하다). LNK는 다양한 루트에 만들어진다. 이를 분석하여 파일의 실행으 확인 할 수 있다.Windows XP : C:\\Documents and Settings\\\\De

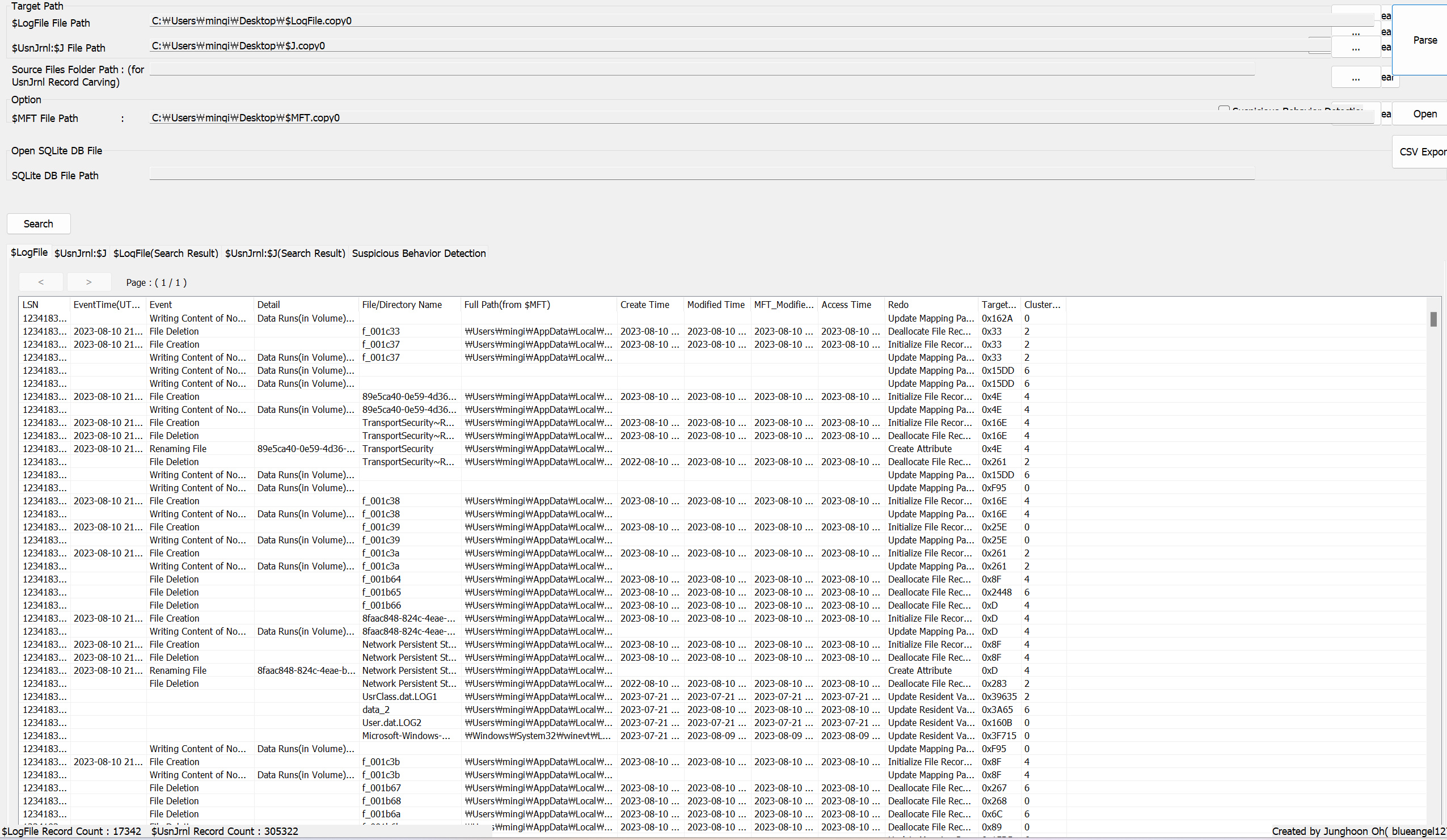

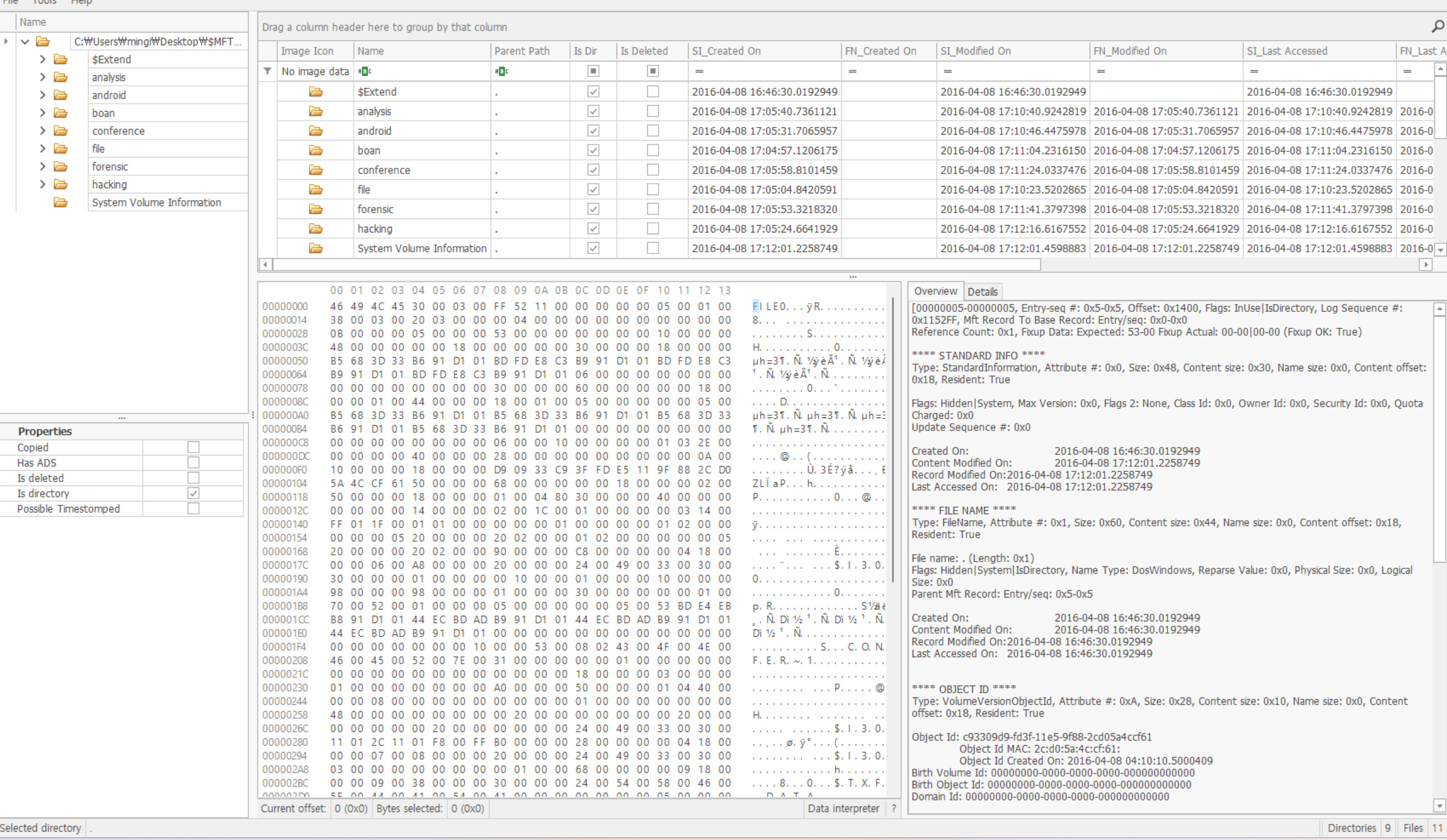

$MFT, $usnjrnl, $logfile

$usnjrnl 및 $ logFile 모두 mft entry이다. 둘이 비슷한점은 파일들을 기록한다는 점이다. logfile의 경우 블루스크린 같은 문제점이 발생하였을 때 복구하기 위해서 로그를 기록한다. usnjrnl의 경우 그저 파일의 변화를 기록하기 위해서 존재한

$MFT 분석

NTFS의 구조는 MBR(gpt)-VBR-MFT-file 순으로 되어있다,여기서 MFT는 MFT ENTRY로 이루어져 있다. MFT ENTRY중 하나가 $MFT이다. $MFT는 MFT의 정보를 가지고 있다. 즉 파일들의 정보를 가지고 있다. 참고로 파일 하나당 MFT

레지스터 포렌식

레지스터는 운영체제와 응용프로그램 운영에 필요한 정보를 저장한 계층형 데이터베이스이다. 시스템 정보(systeminfo)오토런(autorun)로그인 시간정보환경변수 설정정보응용프로그램저장, 열기 기능을 사용한 프로그램저장 열기된 프로그램usb 흔적마운트 된 기기들she

침해사고대응 절차(윈도우)

네트워크를 차단하거나 전원을 차단했을 때 소멸되는 공격 흔적 또는 쉽게 변화되거나 삭제되는 휘발성 정보를 수집하기 위하여 초기 분석을신속히 수행하여야 한다. 또한 효과적인 대응을 위해서 구체적인 절차를 알고 있어야 하기에 이에 대해서 설명해보고자 한다.침해사고대응의

볼라틸리티 GUI 버전

볼라틸리티 GUI 버전을 소개하고자 한다. 일반적으로 볼라틸리티는 GUI 버전이 아니다. 다양한 명령들이 존재하는데 이를 help 명령을 통해서 알아가며 분석해야 된다. 하지만 GUI의 경우 그럴 필요가 없다. 1 .볼라틸리티 워크벤치 다운로드 아래의 링크를 가면

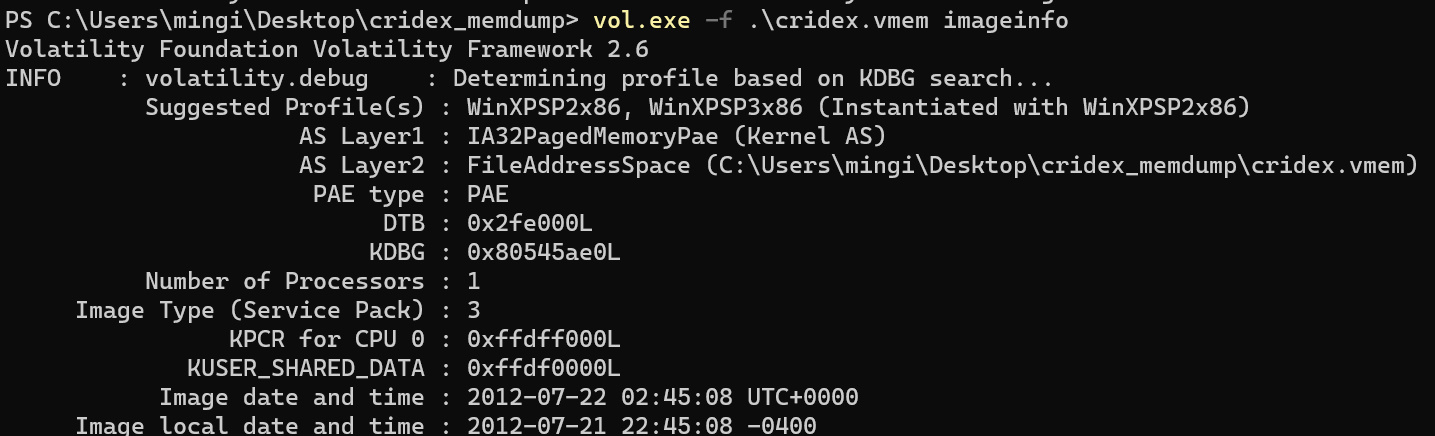

침해사고대응

cridex라는 악성코드를 메모리 포렌식을 통해서 분석하는 과정이다. 메모리 분석시 사용한 도구는 volatility 이다기본적인 명령 구조는 vol~ -f 파일명 명령이다.imageinfo (vol -f /파일명 imageinfo)메모리의 정보를 준다. 필요한 이유는

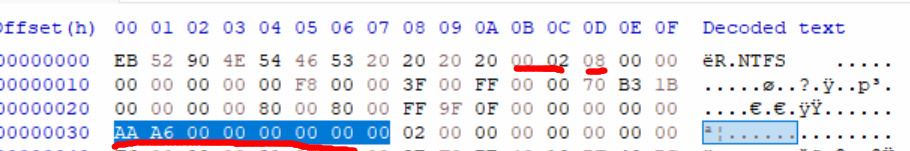

NTFS 삭제 파일 복구 실습

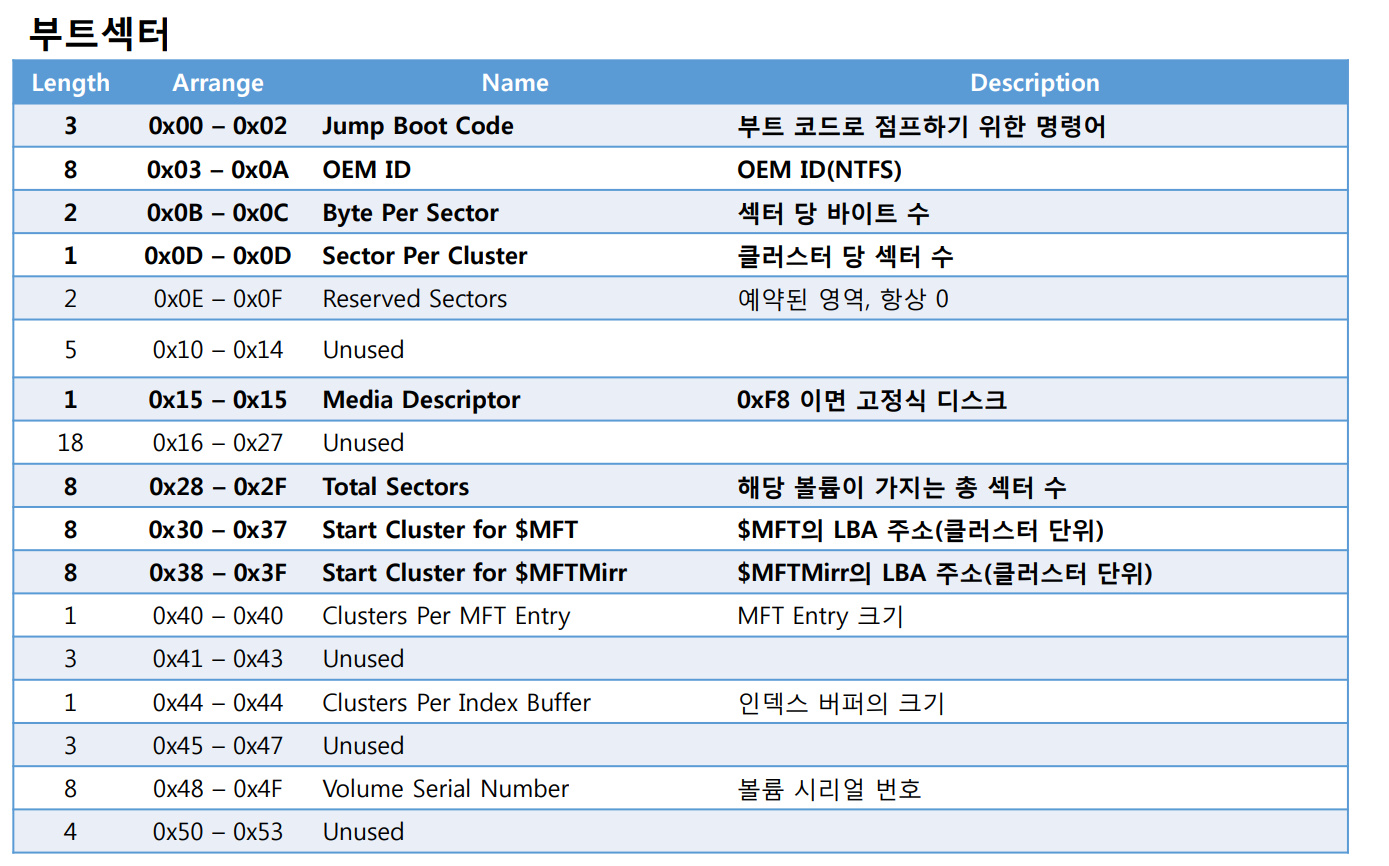

vbrvbr의 클러스트당 섹터는 8개, 섹터의 바이트는 16진수로 200이다. 또한 $mft의 시작위치는 0xa6aa(클러스터 갯수)이다. 종합적으로 mft는 200 x 08 x a6aa = 0xa6aa000에 위치한다.아래 사진 처럼 $mft가 존재하는 것을 $nam

NTFS 설명

Windows NT가 개발되면서 FAT의 구조상의 한계점을 개선하기 위한 새로운 파일시스템인 NTFS가 함께 개발되었다이러한 NTFS는 아래와 같은 특징이 있다.EFS는 NTFS 상에서 파일 및 디렉터리를 암호화 하는 기능으로 CryptoAPI와 EFS File Sys

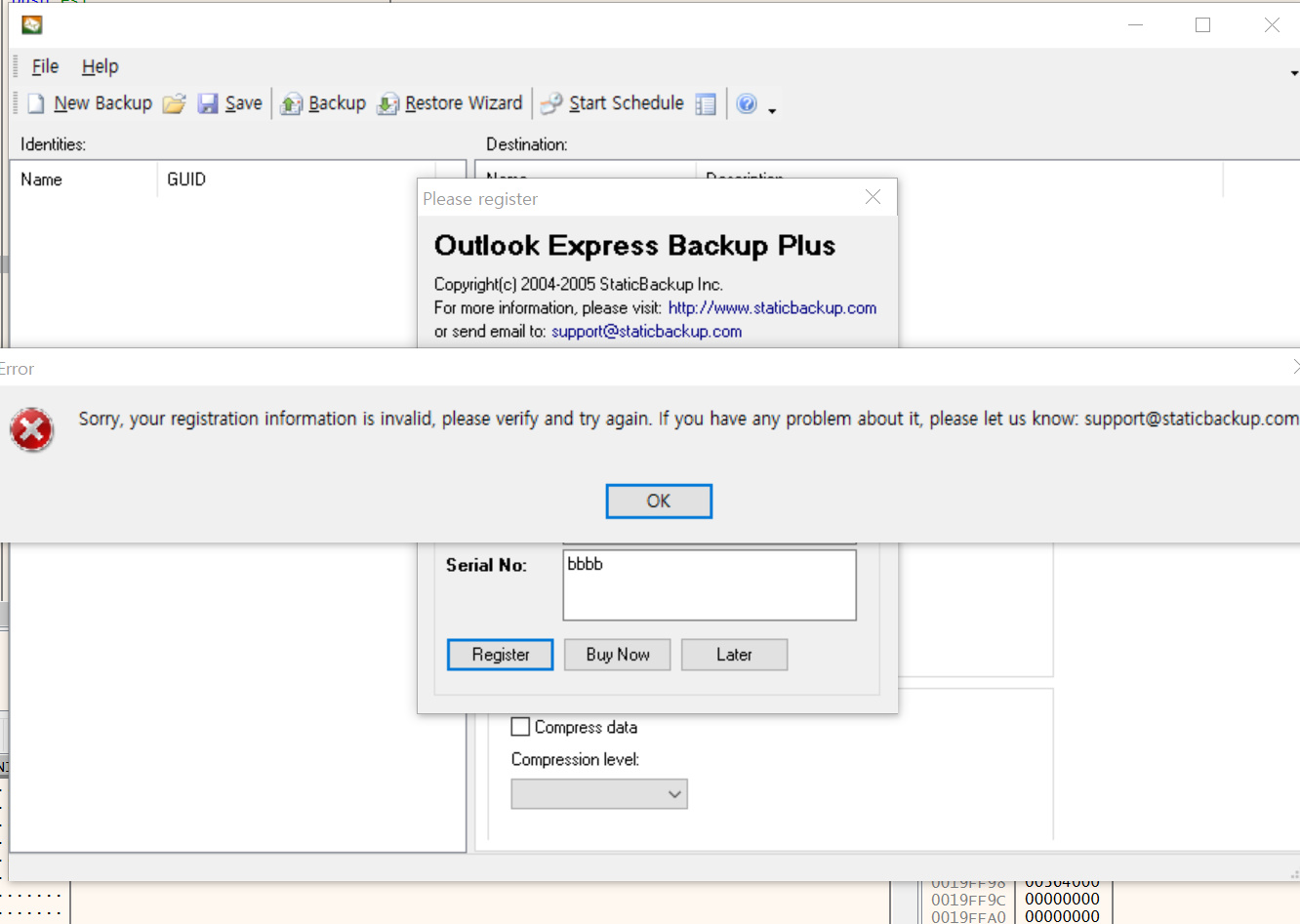

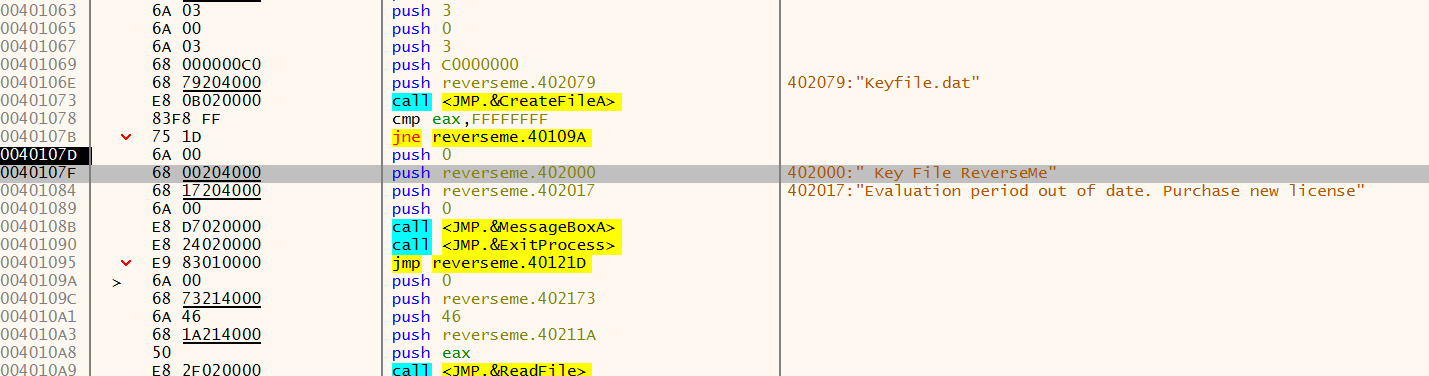

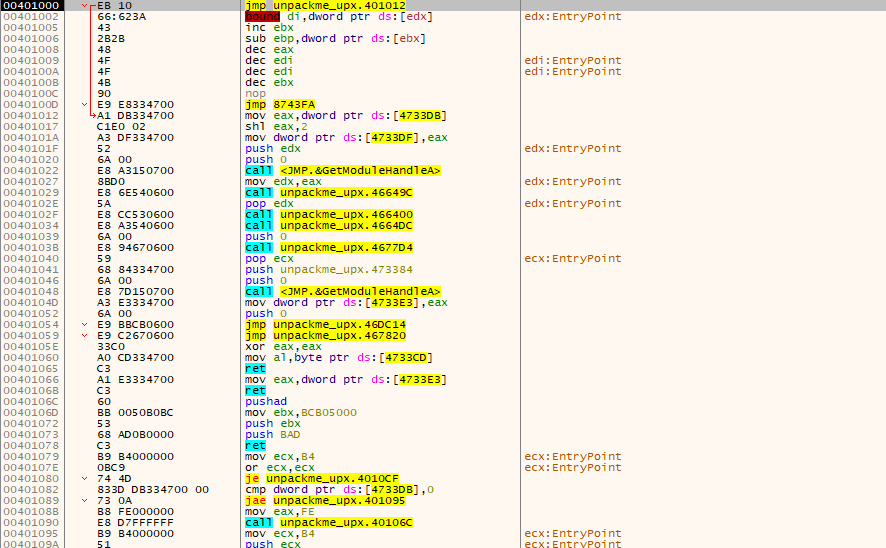

snd-reversingwithlena-tutorial31.tutorial

esp 트릭을 통해서, oep를 구한 뒤, 복구시킨다. 아래사진은 언패킹된 파일이다.아래 와 같은 부분이 바로 인증 루틴의 분기점이다. 이를 찾는방법은 스택을 통해서이다.registration 부분을 들어간 뒤, 멈춘다. 이후 사용자코드까지 실행을 시킨다. 코드의 시

nd-reversingwithlena-tutorial26.tutorial

실패한 정보를 기반으로 string 서치로 분기문을 찾았다. 그 위에 call함수가 있고 test al, al이 있는 것으로 보아서 call 함수는 아이디와 비밀번호를 확인하는 함수이다.위 사진 처럼 들어가보니 mov eax, ebx가 있는 것을 확인할 수 있고, 이를

snd-reversingwithlena-tutorial24.tutorial

아르마딜로 라는 언패킹을 하는 방식을 보여준다. 총 두가지인데 첫번째 방식은 메모리 상에서 실시간으로 패칭이고, 두번째는 일반적으로 파일을 언패킹을 한 뒤, 라이센스를 우회하는 방식이다아르마딜로라는 패커를 어떻게 알았는지가 궁금하다.

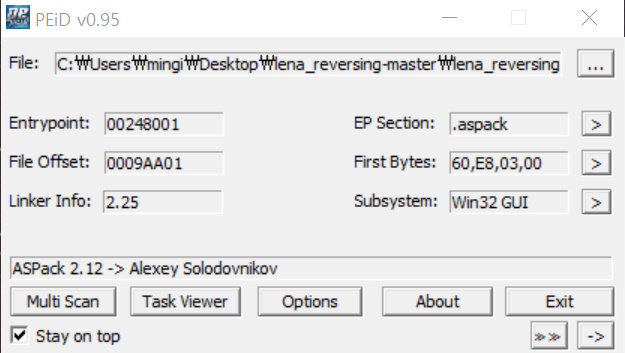

snd-reversingwithlena-tutorial23.tutorial

패킹이 되었는데 어떠한 정보인지 모른다면pestdiopeid바이러스토탈등 다양한 프로그램에 올려보는 것이 중요하다.

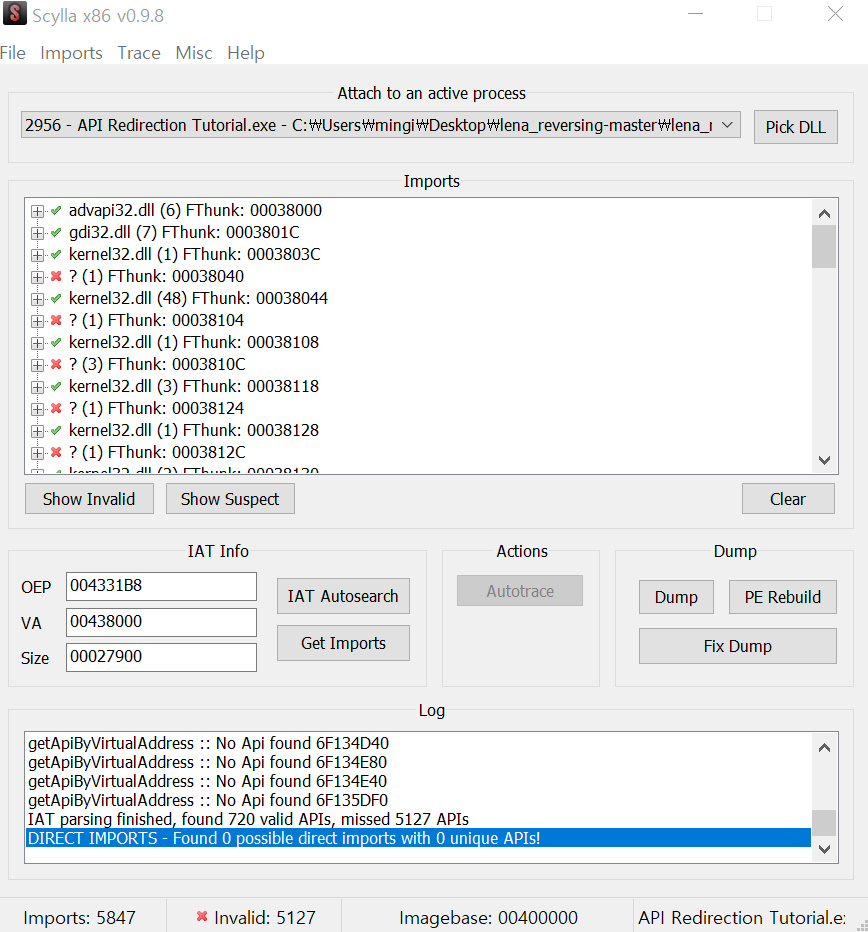

snd-reversingwithlena-tutorial22.tutorial

api redircetion에 대해서 배운다. 이는 iat에 dll에 내부에 있는 함수 주소를 넣는 것이 아니라 다른 함수 주소를 준다. 이 주소안에 실질적인 함수 주소가 있다. 이는 언패킹에 어려움을 준다.

snd-reversingwithlena-tutorial21.tutorial

IAT 와 EAT 설명 사이트 : https://jamielim.tistory.com/entry/Reversing-IAT%EC%99%80-EAT-%EB%A1%9C%EB%94%A9-%EA%B3%BC%EC%A0%95https://idlecomputer.t

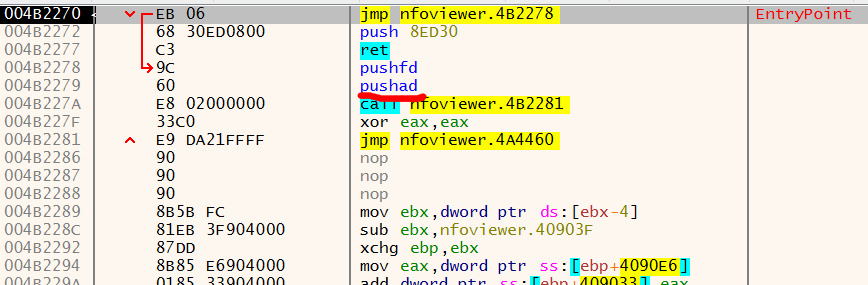

snd-reversingwithlena-tutorial20.tutorial

EP : entry pointOEP : origin entry point PEP : packed entryl point 언패킹은 OEP를 찾는 것이다. 언패킹 후 덤프를 뜨는 것이 목적이라면 먼저 OEP 까지 진입하자. 현재 EIP가 OEP에 위치한다면 플러그인 탭에