유저 기능 원리

1.쿠키인증과 보안

서버에서 리스폰스의 set-Cookie헤더를 통해 클라이언트에 저장할 쿠키(인증서)로 전달하고,리퀘스트의 cookie헤더를 통해 다시 서버로 보내는 인증방식(브라우저가 리퀘스트를 보낼때 자동으로 cookie라는 헤더에 추가돼서 보내진다)✅ 쿠키를 설정한 웹사이트에만 보

2.Authorization 헤더 인증

수동으로 인증 관리.클라이언트가 인증서를 직접 저장하고,리퀘스트의 Authorization헤더를 통해 서버에 보냄.바디에 인증서 추가 리스폰스를 클라이언트에 보냄자바스크립트 코드로 인증서를 직접 저장쿠키는 리스폰스의 set-cookie 헤더뿐만아니라 클라이언트의 자바스

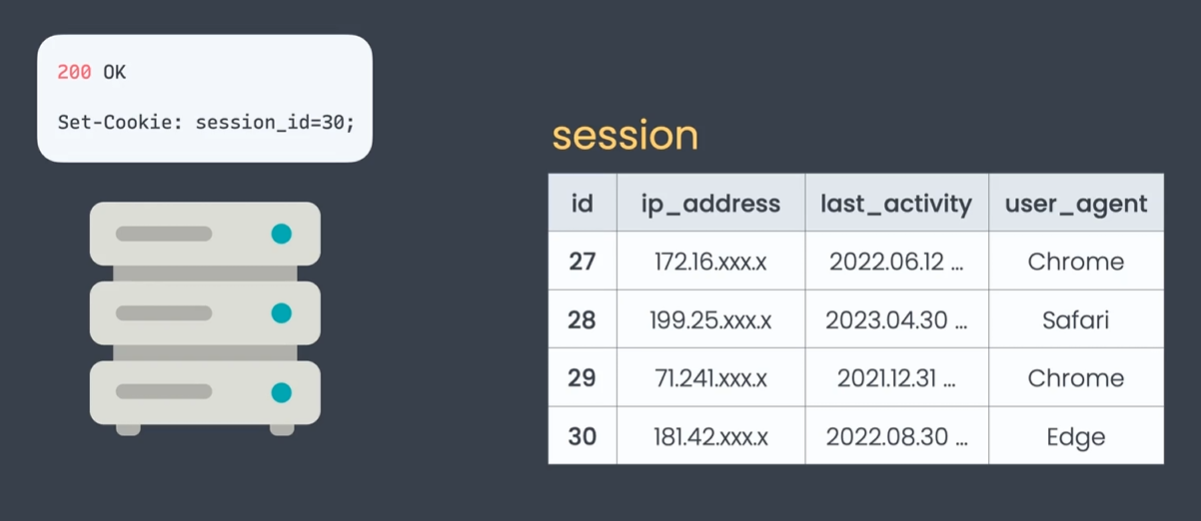

3.인증서 종류(세션, 토큰)

인증서 종류는 크게 두가지로 나뉜다.작동하는 원리에 따라 각각 세션,토큰이라 부른다.1\. 세션 사용 - 세션 기반 인증2\. 토큰 사용 - 토큰 기반 인증세션 : 서버가 저장하는 사이트 방문자들에 대한 기록누군가 서번에 첫 리퀘스트를 보내면 서버는 이방문에 대한 데이

4.기본인증

인증서의 개념을 아예 사용하지 않고, 그냥 온전히 이메일과 비밀번호만 사용할 수도 있습니다.기본 인증은 리퀘스트의 Authorization 헤더를 사용username:password 이 부분은 서버로 보내기 전에 base64url 인코딩합니다.예를 들어 인증하려는 유저

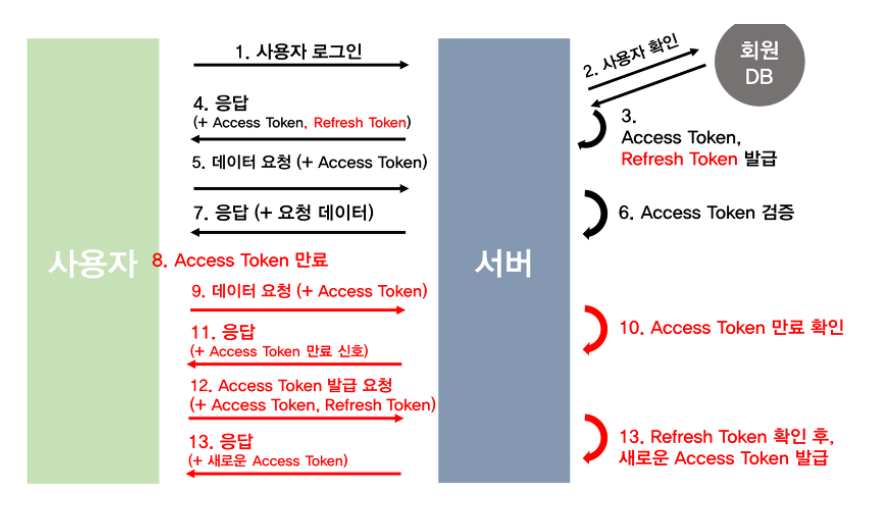

5.Refresh 토큰

사용자의 인증을 위한 토큰이 아닌 새로운 에세스 토큰을 생성하는 용도로 사용한다. 사용자의 인증은 access 토큰으로 하되, access 토큰의 만료시간이 끝나면 refresh 토큰으로 다시 access토큰을 생성해준다. 기본적인 개념은 다음과 같다.Access To

6.JWT(JSON Web Token)

JSON 형식의 데이터를 문자열로 인코딩한 토큰토큰 자체에 대한 데이터 저장(암호화에 사용된 알고리즘, 토큰형식 등이 저장된다.)토큰이 실절적으로 저장하려는 정보저장하고 싶은 데이터 종류의 제한 없음.(만료시간(exp), 발급시간(iat), 토큰 고유값(jti), 유저

7.세션 vs 토큰 기반 인증

토큰 기반 인증의 첫 번째 장점은 효율성입니다.세션 기반 인증을 사용하면 서버는 항상 로그인 세션 정보를 저장하며, 매 리퀘스트의 유저가 누구인지를 이 정보와 비교를 해야 됩니다. 그리고 이걸 하기 위해서는 용량과 시간이 드는데요. 로그인한 유저가 엄청 많거나 특정 시

8.인가(Authorization)

: 리퀘스트가 어떤 권한이 있는지 판단보통 인증이 확인 된 다음 인가가 이루어진다.예시)

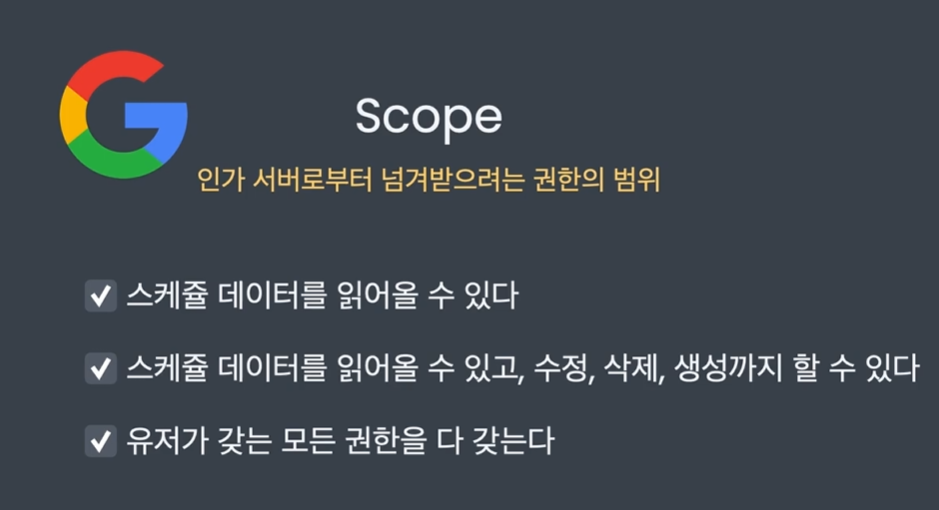

9.OAuth

OAuth는 인터넷 사용자들이 비밀번호를 제공하지 않고 다른 웹사이트 상의 자신들의 정보에 대해 웹사이트나 애플리케이션의 접근 권한을 부여할 수 있는 공통적인 수단으로서 사용되는, 접근 위임을 위한 개방형 표준이다. (위키백과)웹 서핑을 하다 보면 Google과 Fac

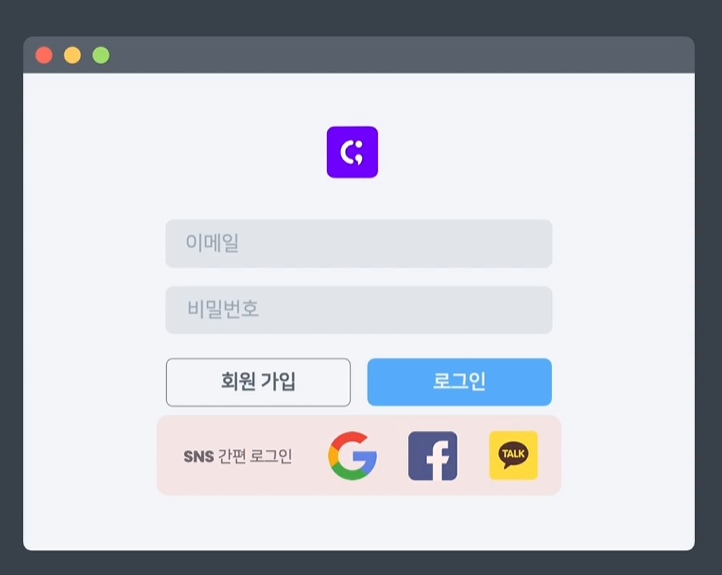

10.OpenID Connect(OIDC)

OAuth에 인증까지 포함시킨 표준.OIDC를 따른다는 건 자동으로 OAuth를 따른다는 말이기도 합니다.한 사이트의 아이디로 여러 사이트에서 인증 받기 위해 사용된다.(소셜로그인)(유저 이메일, 성, 이름,나이 등이 저장되있다.)=> JWT형식으로 발행단순히 신원파악