- 전체보기(38)

- DVA(23)

- aws(23)

- NestJS(6)

- JWT(4)

- passport(2)

- login(2)

- SSR(2)

- error handling(2)

- next.js(2)

- IAM(1)

- oAuth(1)

- yarn(1)

- hackerrank(1)

- nest.js(1)

- typeOrm(1)

- nestjs/config(1)

- refresh_token(1)

- error(1)

- Stateless(1)

- typeError(1)

- authorization(1)

- localstrategy(1)

- accesstoken(1)

- CSR(1)

- .env(1)

- Next.js 14(1)

- monorepo(1)

- MFA(1)

- passportstrategy(1)

- cookieParser(1)

- http(1)

- 에러핸들링(1)

HackerRank 알고리즘 문제 풀이(파이썬)

역시 코테하면 파이썬만한 것이 없는 것 같아서 알고리즘 공부를 하면서 파이썬 공부도 하는 중이다‼️내가 제시한 풀이 방식제미나이가 말한 정석적 풀이

Nest.js로 개발한 주문 프로그램

Nest.js로 BFF(Backend For Frontend)를 개발해왔는데 Nest.js로 주문 관리 프로그램을 개발해보기로 했다.아직 프론트엔드를 별도로 만들지 않고 In-memory-repository를 생성해서 CSV 파일 데이터를 읽어온 후 터미널에서 입력받는

고가용성 및 확장성 Quiz!

Q1. EC2 인스턴스를 r4.large에서 r4.4xlarge로 확장하는 것을 .....................................(이)라고 합니다. 1. 수평 확장성 2. 수직 확장성 ➡️ 수직 확장성(Vertical Scaling, Scale U

AWS DVA 항해기 - ELB + ASG - ASG

실제 웹 사이트나 애플리케이션은 시간이 지남에 따라 로드가 변한다로드❓요청량(RPS, requests per second): 초당 들어오는 HTTP 요청 수동시 연결/동시 사용자(concurrent users): 동시에 처리해야 하는 세션 수리소스 사용량: 인스턴스의

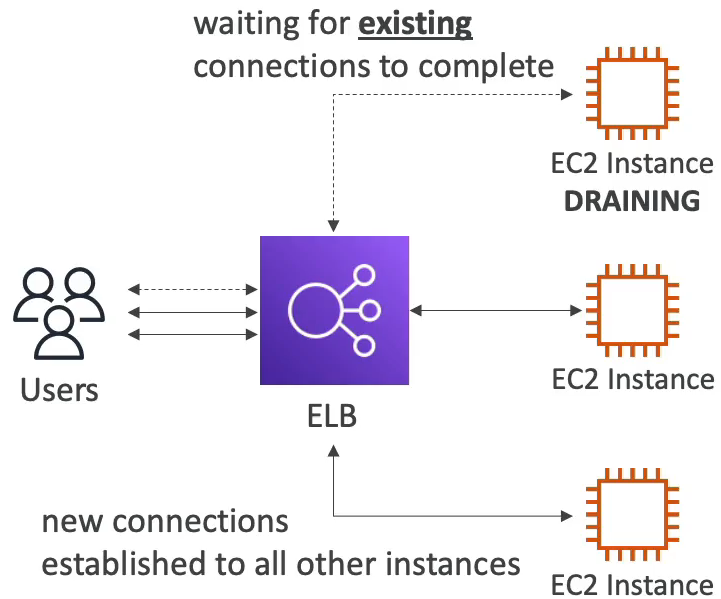

AWS DVA 항해기 - ELB + ASG - Connection Draining

인스턴스(또는 타깃)를 서비스에서 빼거나(스케일 인, 교체, 종료) 헬스체크 실패로 제거할 때, 기존에 열린 연결(요청)을 일정 시간 동안 유지해 처리 완료되도록 하고 새로운 연결은 그 인스턴스로 보내지 않게 하는 기능=> 트래픽을 “부드럽게 끊는” 장치Classic

AWS DVA 항해기 - ELB + ASG - SSL 인증서

SSL / TLS SSL/TLS => 클라이언트와 서버(또는 로드밸런서) 사이의 통신을 암호화해서 중간에서 패킷을 도청하거나 변조하는 걸 막아줌(in-flight encryption) SSL(Secure Sockets Layer) => 연결을 암호화할 때 사용

AWS DVA 항해기 - ELB + ASG - Cross-Zone Load Balancing

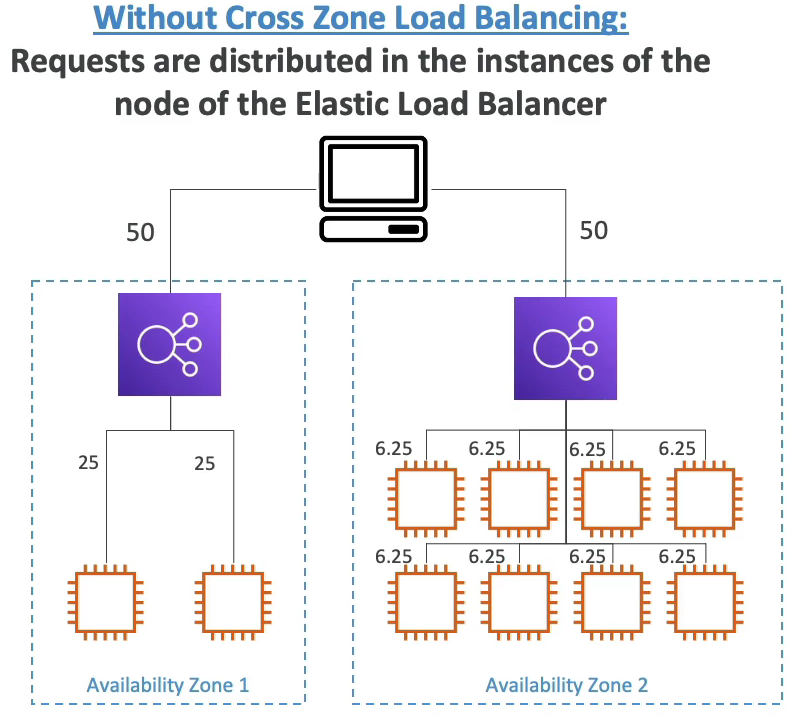

AWS 로드밸런서(ALB, NLB, CLB)가 여러 AZ(Availability Zone) 에 배포된 상태에서각 로드밸런서 노드가 모든 AZ의 인스턴스들에 균등하게 트래픽을 분산시키는 기능1) 기본 모드(비활성화 시) → 각 AZ의 로드밸런서 노드는 자기 AZ 안에 있

AWS DVA 항해기 - ELB + ASG - Sticky Sessions

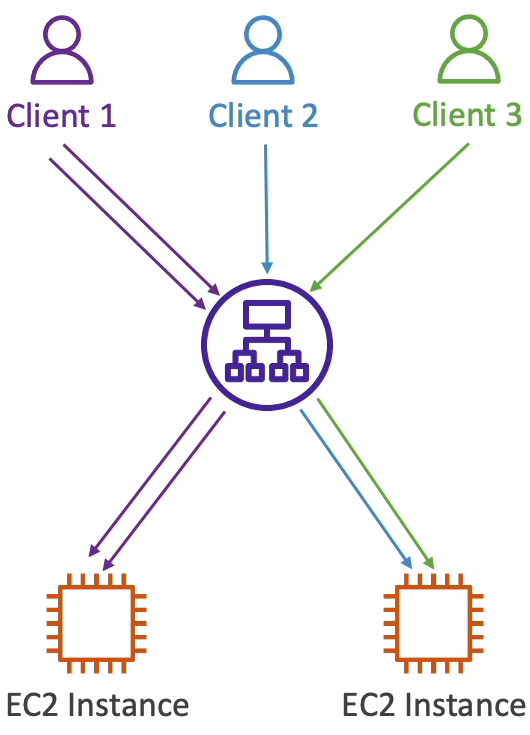

클라이언트가 로드 밸런서에 두 번의 요청을 할 때 백엔드에서 동일한 인스턴스가 요청에 응답하도록 하는 것 => 여러 대의 서버가 있어도, 특정 사용자의 요청을 계속 같은 서버로 보내주는 기능CLB, ALB, NLB에서 활성화 할 수 있음동작 방식클라이언트가 로드 밸런

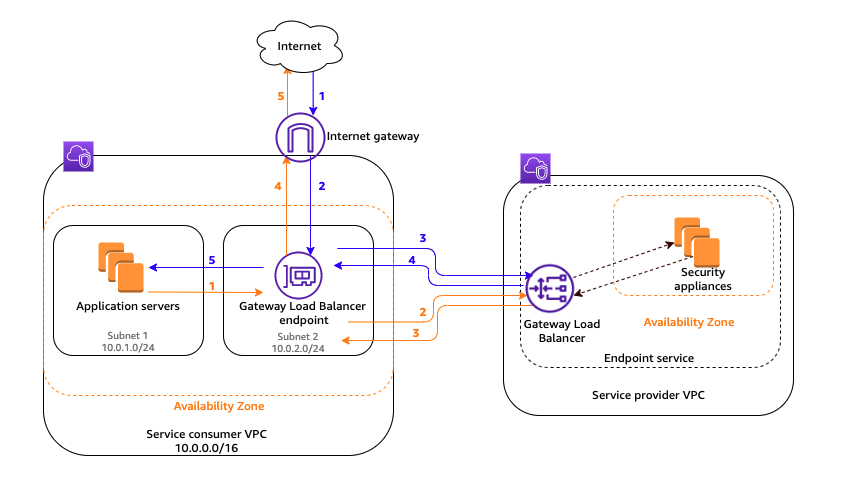

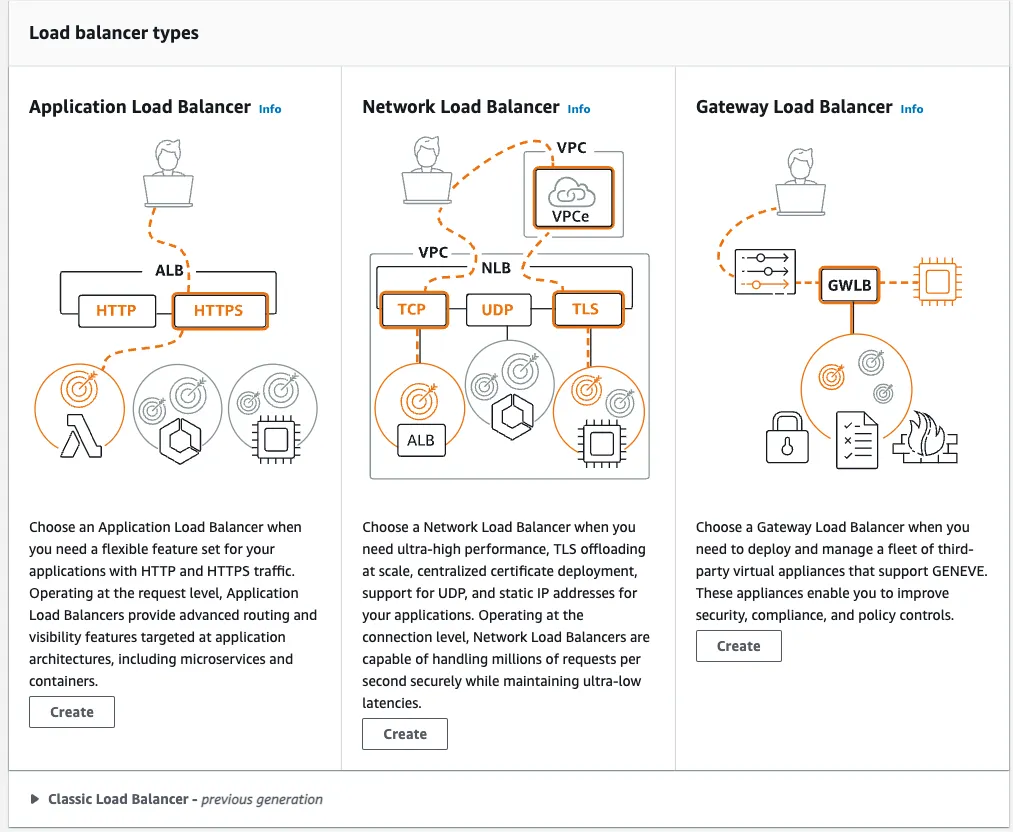

AWS DVA 항해기 - ELB + ASG - GWLB

방화벽, IDS/IPS, DPI(Deep Packet Inspection) 같은 “네트워크 보안/트래픽 분석 장비”를 AWS에서 대규모로, 자동 스케일링 / 로드밸런싱 / 장애조치까지 묶어서 제공하는 L3 로드 밸런서모든 트래픽이 방화벽을 통과하게 하거나 침입 탐지 및

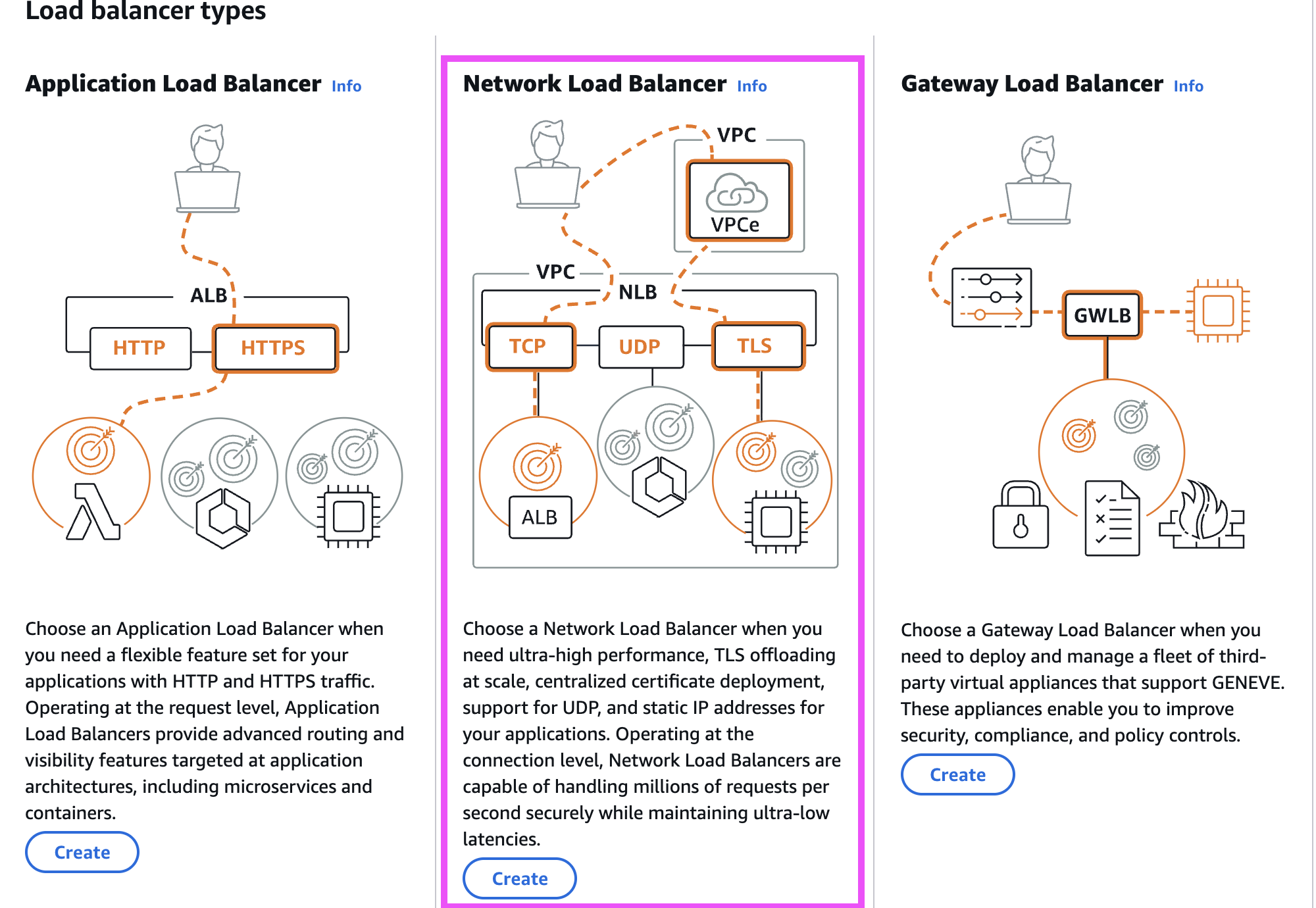

AWS DVA 항해기 - ELB + ASG - NLB

L4(TCP/UDP) 레벨에서, 엄청 높은 성능과 아주 낮은 지연시간으로 트래픽을 분산해주는 로드 밸런서초당 수백만 요청, 고성능, 소스 IP 보존, TCP, UDP가 키워드ALB와 다르게 NLB는 각 AZ마다 하나의 정적 IP 주소를 갖고 있음각 가용 영역에 탄력적

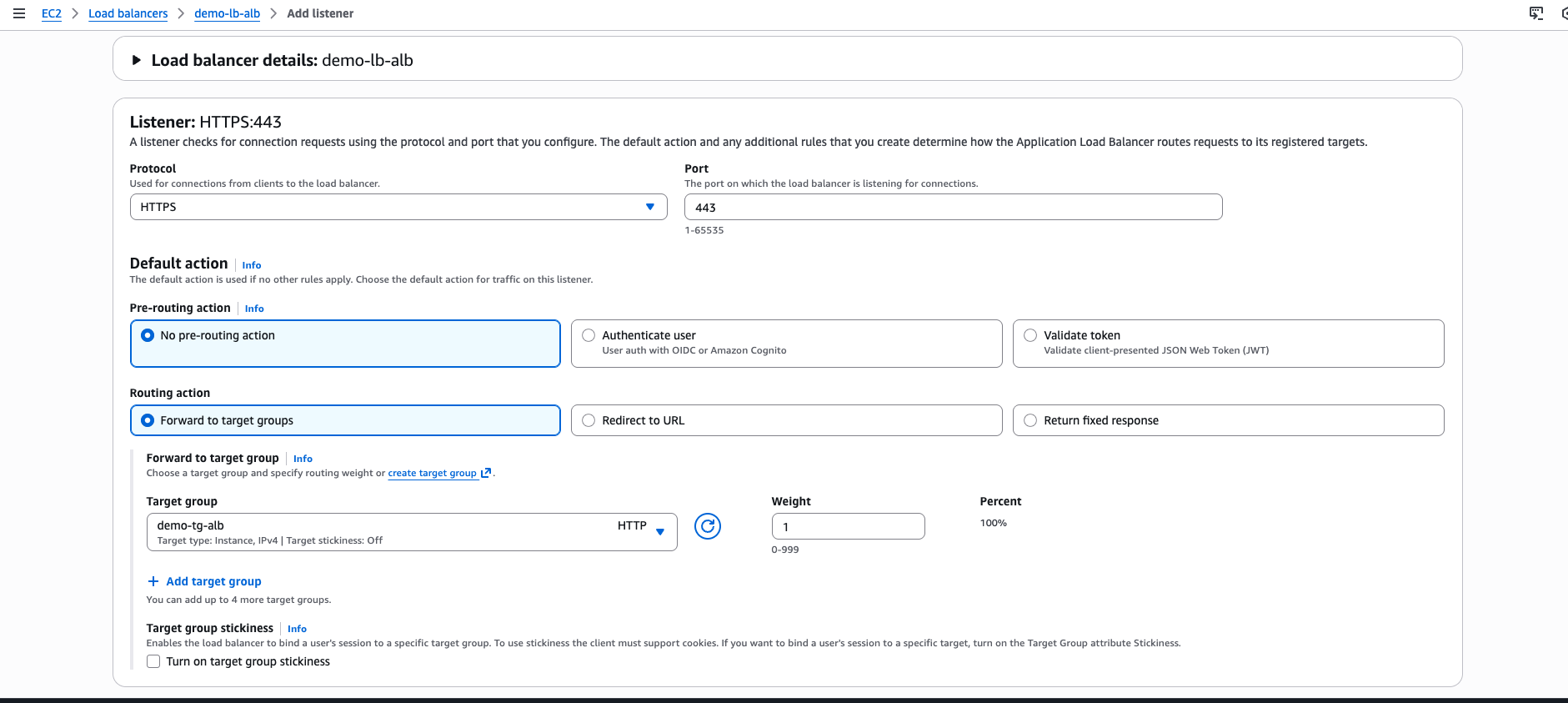

AWS DVA 항해기 - ELB + ASG - ALB

ALB URL, Host, 헤더, 메서드 같은 “HTTP 내용”을 보고 어떤 Target으로 보낼지 세밀하게 골라주는 L7 HTTP 전용 로드 밸런서 클라이언트 ←→ ALB(공개 IP/도메인) ←→ Target Group(EC2, ECS, Lambda, IP 등)

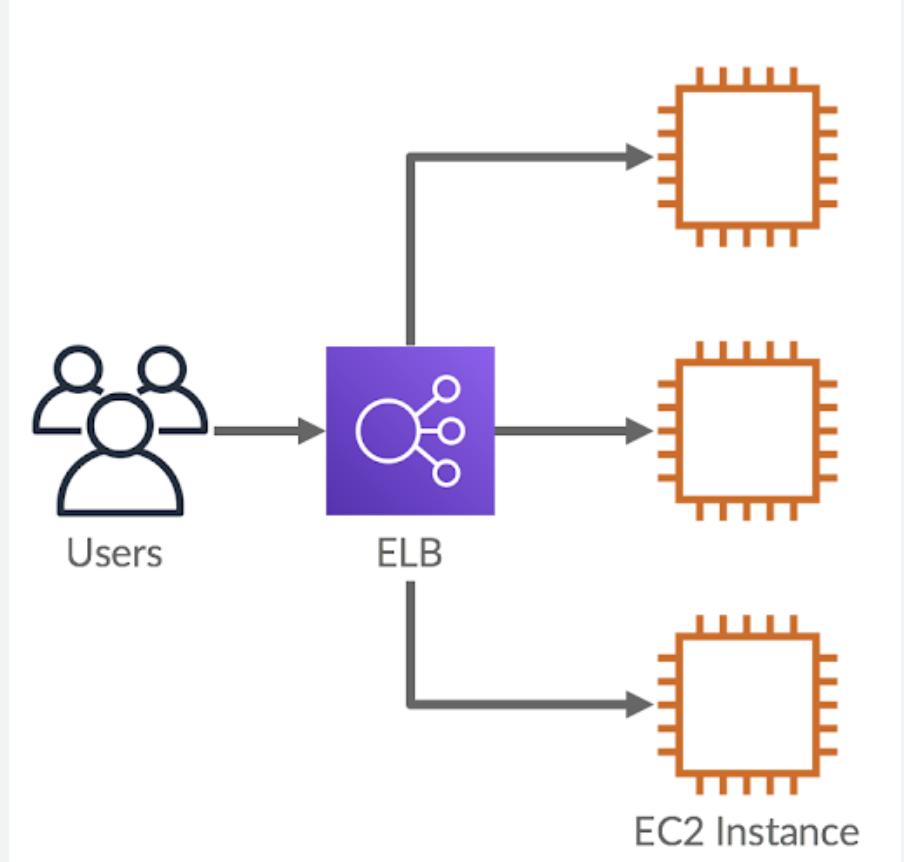

AWS DVA 항해기 - ELB + ASG - ELB

확장성(Scalability) => 부하(트래픽)가 늘어날 때, 성능을 유지하기 위해 시스템 리소스를 늘릴 수 있는 능력확장성의 2가지 종류수직 확장(Vertical Scailability)인스턴스의 크기를 확장하는 것 = 더 큰 머신으로 바꾸는 것ex) EC2 t

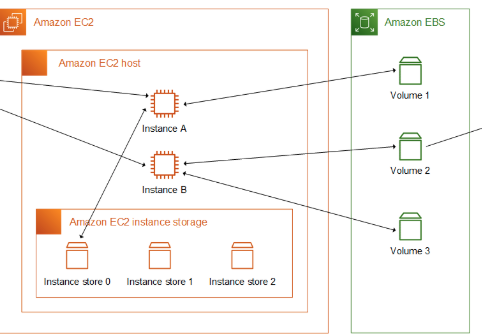

AWS DVA 항해기 - EC2 인스턴스 스토리지 - EBS vs EFS

EBS는 한번에 하나의 인스턴스만 연결할 수 있다(multi-attach(다중 연결)가 되는 io1/io2 제외)EBS는 AZ(Availability Zone)에 고정됨EBS의 gp2 볼륨은 디스크 크기가 증가해야 IO가 증가 BUT gp3, io1 볼륨 유형은 디스크

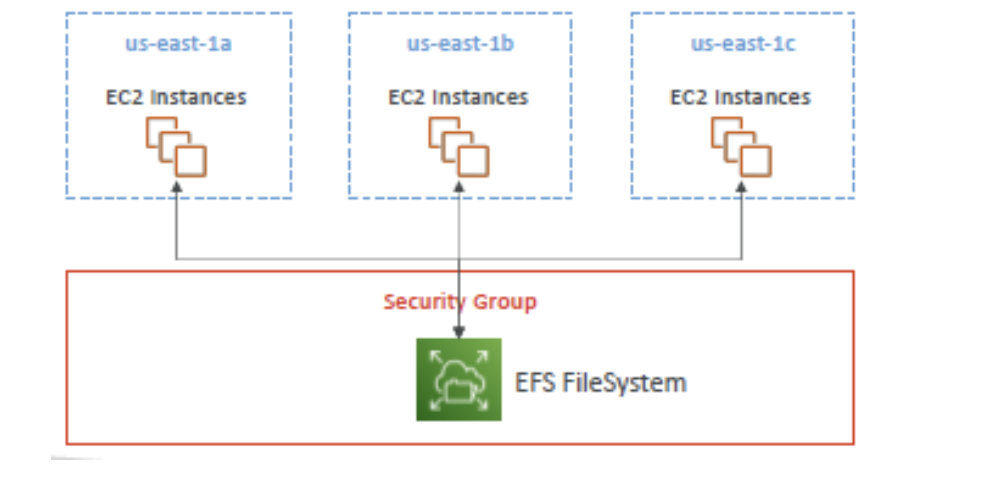

AWS DVA 항해기 - EC2 인스턴스 스토리지 - EFS

같은 리전 내 여러 AZ에 배치된 EC2/ECS/EKS/Lambda가 NFS(2049)로 동시에 마운트하는 공유 파일시스템 / 다른 리전에서 직접 마운트는 불가EC2는 서로 다른 AZ에 흩어져 있어도 된다EFS는 “같은 리전” 안이라면 그 여러 AZ의 EC2들이 하나의

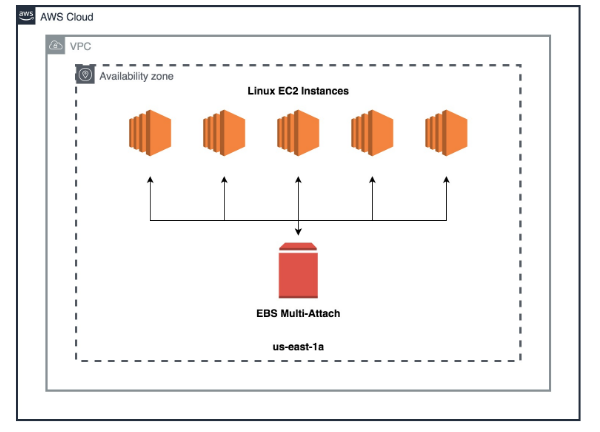

AWS DVA 항해기 - EC2 인스턴스 스토리지 - EBS 볼륨 유형 + EBS 다중 연결

1\. gp3 (General Purpose SSD)용도: 웹/앱 서버, 중소형 DB 등 대부분의 일반 워크로드특징: 비용 효율 최고, 새 프로젝트의 사실상 기본값 / 부팅 가능(SSD)IOPS와 처리량을 독립적으로 설정 가능주의: 인스턴스의 EBS 대역폭 한도도 병목

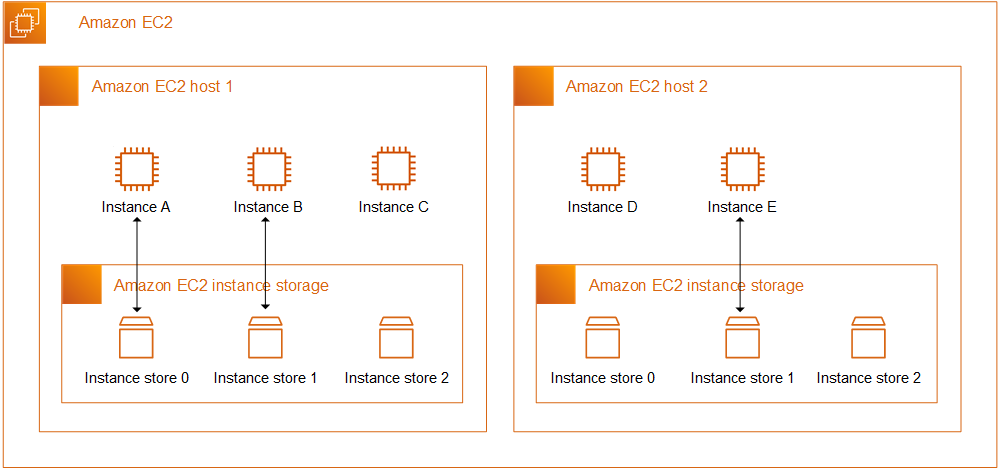

AWS DVA 항해기 - EC2 인스턴스 스토리지 - EC2 인스턴스 스토어

EBS는 네트워크로 붙는 블록 스토리지라서 성능이 좋지만, “물리적으로 로컬 디스크(NVMe Instance Store)만큼 무제한은 아니다”❓왜 “네트워크 드라이브 + 제한된 성능”이라고 할까?네트워크 경유: EBS는 인스턴스 바깥의 스토리지 장비에 저장되고, 전용

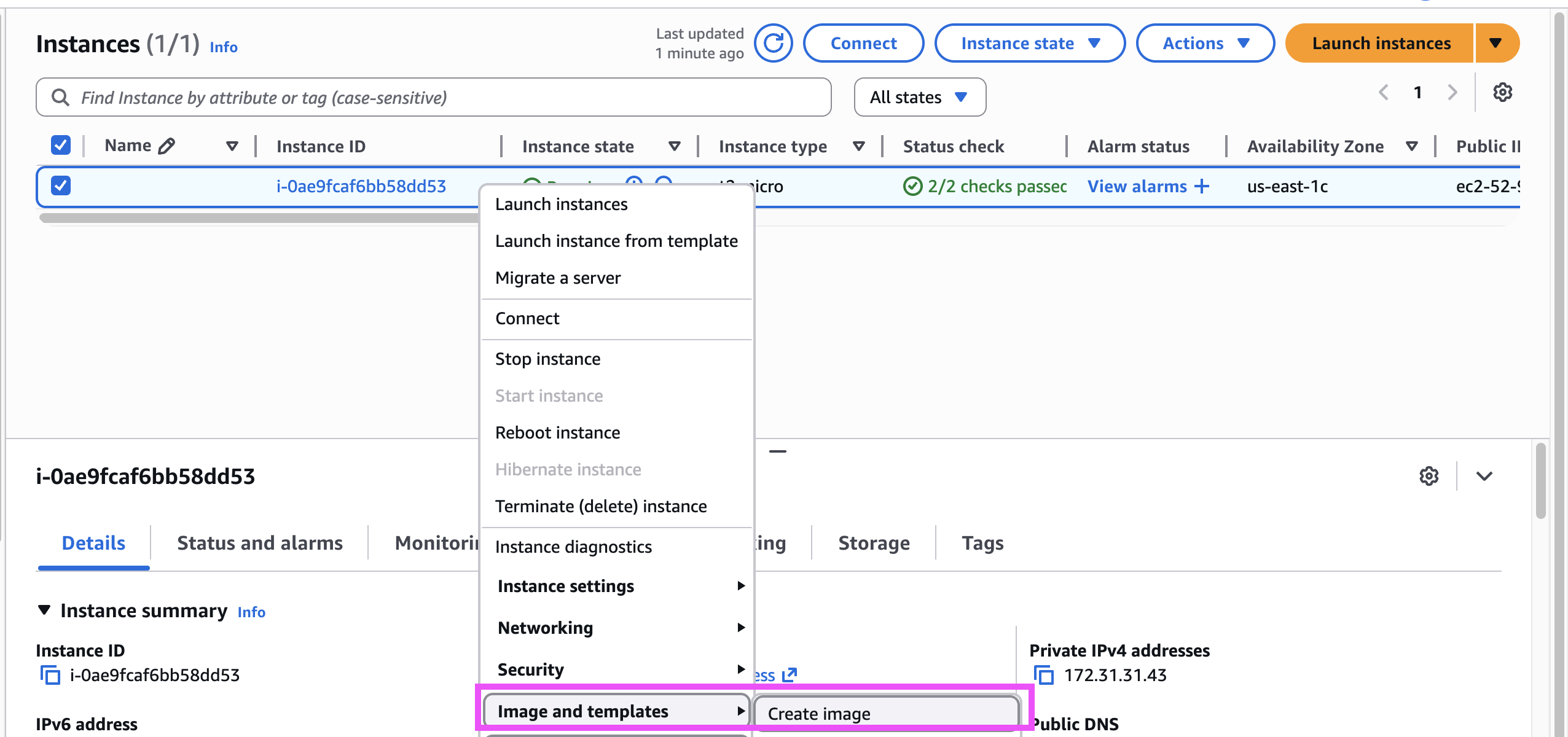

AWS DVA 항해기 - EC2 인스턴스 스토리지 - AMI

=> 커스터마이징된 인스턴스로부터 만들어진 이미지(템플릿)=> OS/소프트웨어/설정을 캡처한 부팅 이미지=> 부팅에 필요한 디스크 스냅샷(루트 볼륨), 블록 디바이스 매핑, 권한 정보를 정적인 묶음으로 가진 설계도AWS에서 생성한 AMI를 사용하거나 사용자 지정 AMI

AWS DVA 항해기 - EC2 인스턴스 스토리지 - EBS + EBS 스냅샷

=> 인스턴스가 실행 중인 동안 연결 가능한 네트워크 드라이브(실제 물리적인 연결이 있는 것은 아님)EBS 볼륨을 사용하면 인스턴스가 종료된 후에도 데이터 지속 가능 => 인스턴스를 재성성하고 EBS 볼륨을 마운트하면 데이터를 다시 받을 수 있음AZ 단위 리소스라서,

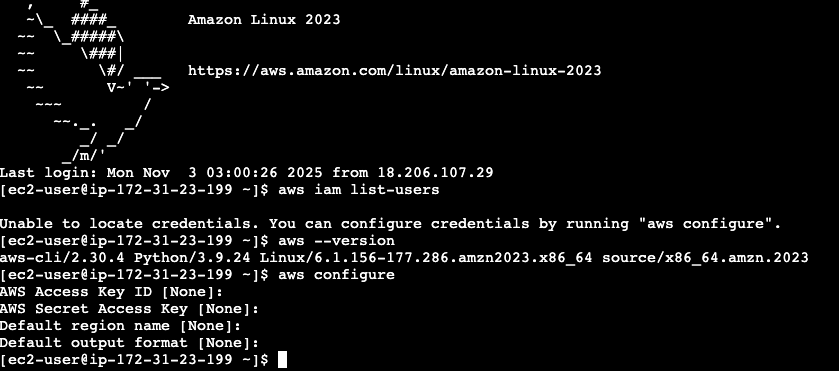

AWS DVA 항해기 - EC2 인스턴스 + IAM 역할 + EC2 인스턴스 구매시 옵션

자격 증명을 위해 aws configure 명령을 통해서IAM의 Access Key, Secret Access Key 등을 입력하는 건 권장하지 않음 키가 로컬 디스크 ~/.aws/credentials에 저장되어서 노트북 분실·멀웨어·로그/스크립트 유출·깃에 실수로