SK 루키즈 클라우드 기반 스마트 융합보안 과정

1.[SK shieldus Rookies 19기] Data Center와 클라우드

데이터 센터(DC)란 기업이 다양한 네트워크 형식의 컴퓨팅 및 수용하는 데 사용하는 물리적 시설이다. DC를 운용하기 위해서 중요한 4대 요소 Power(전력) Cooling (온도관리) Shelter (공간) Security (보안) >구성되는 장비로서는 하나의

2.[SK shieldus Rookies 19기] Cloud Native, Micro Service Architecture, ,Container와 Kubernetes에 대해 알아보자

Cloud Native란? >클라우드 컴퓨팅 모델의 이점을 활용하는 애플리케이션 구축 방법론 핵심은 애플리케이션을 어떻게 만드는지, 어떻게 배포 하는지이며 애플리케이션이 어디서 동작하는지는 중요하지 않다. CNCF란? >CNCF(Cloud Native Comput

3.[SK shieldus Rookies 19기] 인터프리터 언어와 컴파일러 언어

파이썬을 배우기 앞서 파이썬과 C와의 차이점에 대해 알아보자 C는 대표적인 컴파일러 언어이다.이에 반해 Python은 대표적인 인터프리터 언어이다.그럼 이 두가지에 차이점은 뭘까?컴파일 언어: 소스 코드는 컴파일러를 통해 기계어나 중간 언어로 미리 번역되고, 이후에

4.[SK shieldus Rookies 19기] 파이썬 변수, 문자열 및 내장 함수

변수 데이터를 저장하고 참조하기 위한 식별자이다. > 파이썬은 동적 타이핑 언어이므로 변수를 선언할 때 데이터 유형을 명시적으로 지정할 필요가 없다. 변수의 데이터 유형은 할당된 값에 따라 자동으로 결정된다. > 변수 참조 > 변수 삭제 > 가변 및 불

5.[SK shieldus Rookies 19기][파이썬] 리스트, 튜플, 딕셔너리

파이썬 >에서 리스트는 여러 가지 데이터를 담을 수 있는 자료형 중 하나이다. 리스트는 대괄호 []로 둘러싸여 있으며, 각 요소는 쉼표로 구분된다. 리스트는 순서가 있고, 인덱스를 사용하여 각 요소에 접근할 수 있다. > 리스트 인덱싱 > 파이썬의 리스트는 특이

6.[SK shieldus Rookies 19기][파이썬] 조건문과 반복문

파이썬에서 조건문은 프로그램의 흐름을 제어하고 특정 조건에 따라 다른 동작을 수행하는 데 사용된다. 주요 조건문은 if, elif (else if), 그리고 else입니다. 다음은 파이썬에서의 기본적인 조건문 사용법이다.파이썬에서는 주로 두 가지 종류의 반복문이 사용됩

7.[SK shieldus Rookies 19기][파이썬] 직렬화 역직렬화

이번 과정에서 파이썬을 다시 배우게 되면서 전혀 접해 보지 못했던 기능 접해보고 실습할 수 있는 기회가 있었다. 가장 신박하게 다가왔던 것이 직렬화 역직렬화이다. 대학교 1학년 때 배우면 파이썬과는 전혀 다른 느낌으로 다가온다. 말이 너무 길었다. 직렬화와 역직렬화,

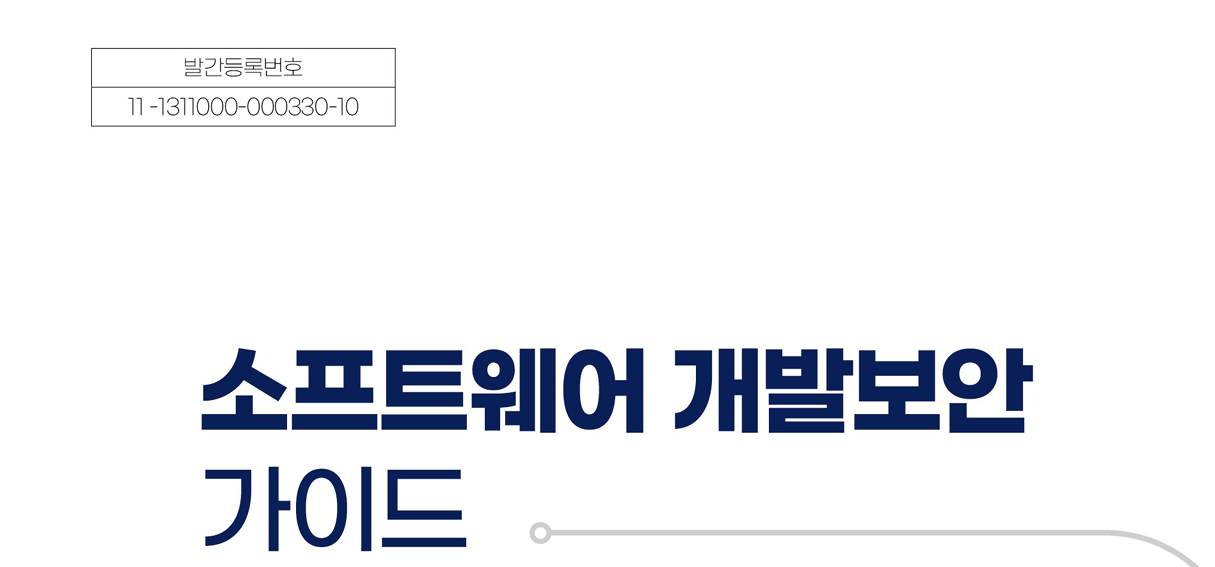

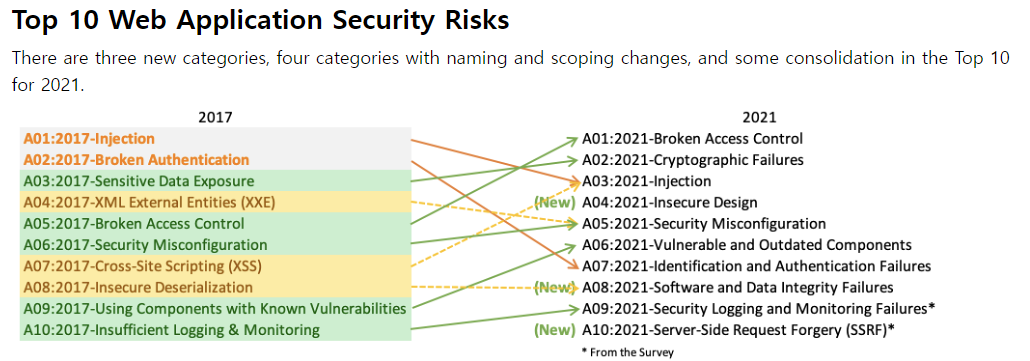

8.[SK shieldus Rookies 19기][애플리케이션 보안] 정보보안의 중요성

IT 업계에서 보안은 왜 중요하냐고 물어보면 원론적인 대답은 "안정적 소프트웨어를 필요로 한다" 이다.이건 KISA 한국인터넷진흥원에서 발행한 소프트웨어개발보안가이드(2021.12.29) 에서 발행한 내용에 일부다.과연 이게 전부일까?사실은 정보보호 취약으로 인해 발생

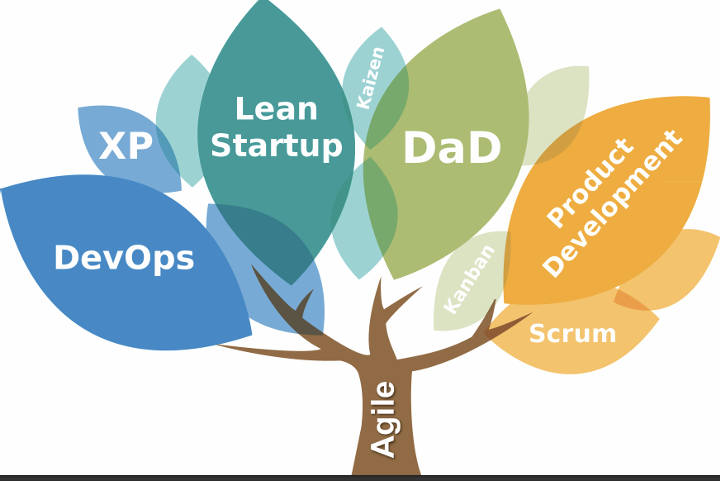

9.[SK shieldus Rookies 19기] 애자일(Agile) 방법론

Agile 이란? 애자일 방법론은 반복적인 개발, 점진적인 전달, 다양한 기능을 갖춘 팀 간의 협력, 그리고 고객 피드백에 중점을 둔 소프트웨어 개발 접근 방식이다. 이는 전통적인 "폭포수" 개발 방법의 한계에 대한 대응으로 파생되었다. 폭포수 방법론은 종종 긴 개발

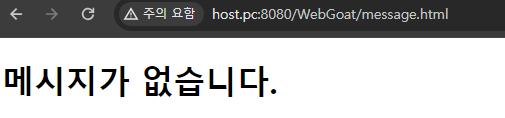

10.[SK shieldus Rookies 19기][애플리케이션 보안] 가상환경이 작동하는 원리

앞에 beebox, kali linux를 설치하고 각 SO host 파일에 ip주소를 적어줬다.그리고 c:\\ 에 FullstackLAB 을 압축해제 했다.그럼 이게 어떻게 각 운영체제애서 http://host.pc:8080/WebGoat 로 접속하면 똑같이

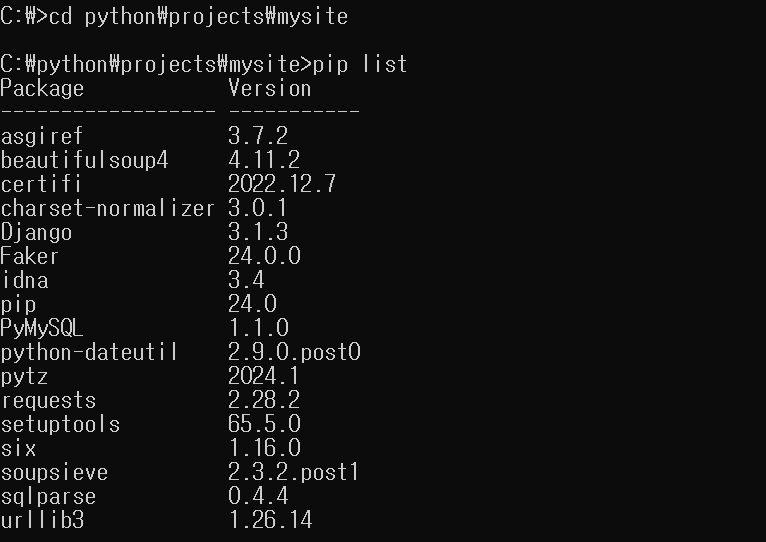

11.[SK shieldus Rookies 19기][애플리케이션 보안] 오류 해결 ModuleNotFoundError: No module named 'requests'

서버사이드 요청 위조 실습 중 ModuleNotFoundError: No module named 'requests' 이 생겨서 실습을 진행하지 못하고 바라만 보았다. 이럴때 선택을 해야한다. 1안) 수업을 한귀로 흘리며 오류를 먼저 해결할 것인가2안) 그냥 안되는대로

12.[SK shieldus Rookies 19기][애플리케이션 보안] SQL Injection 개요

SQL 인젝션은 악의적인 사용자가 애플리케이션의 입력 필드를 통해 SQL 코드를 조작하거나 삽입할 수 있는 보안 취약점이다. 이 삽입은 무단 SQL 명령을 실행하거나 데이터베이스 데이터를 변경할 수 있다. SQL 인젝션 공격은 SQL 데이터베이스를 사용하는 웹 애플리케

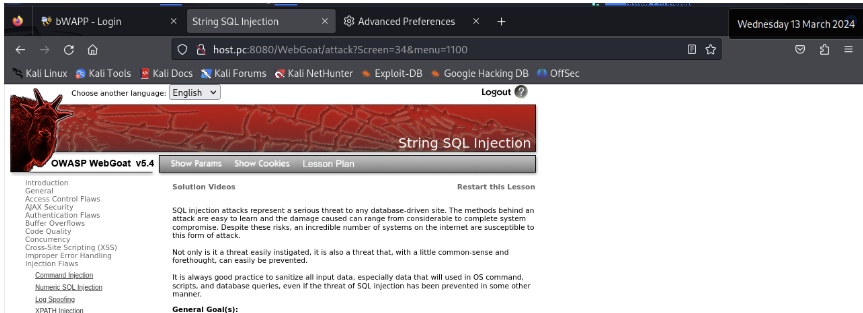

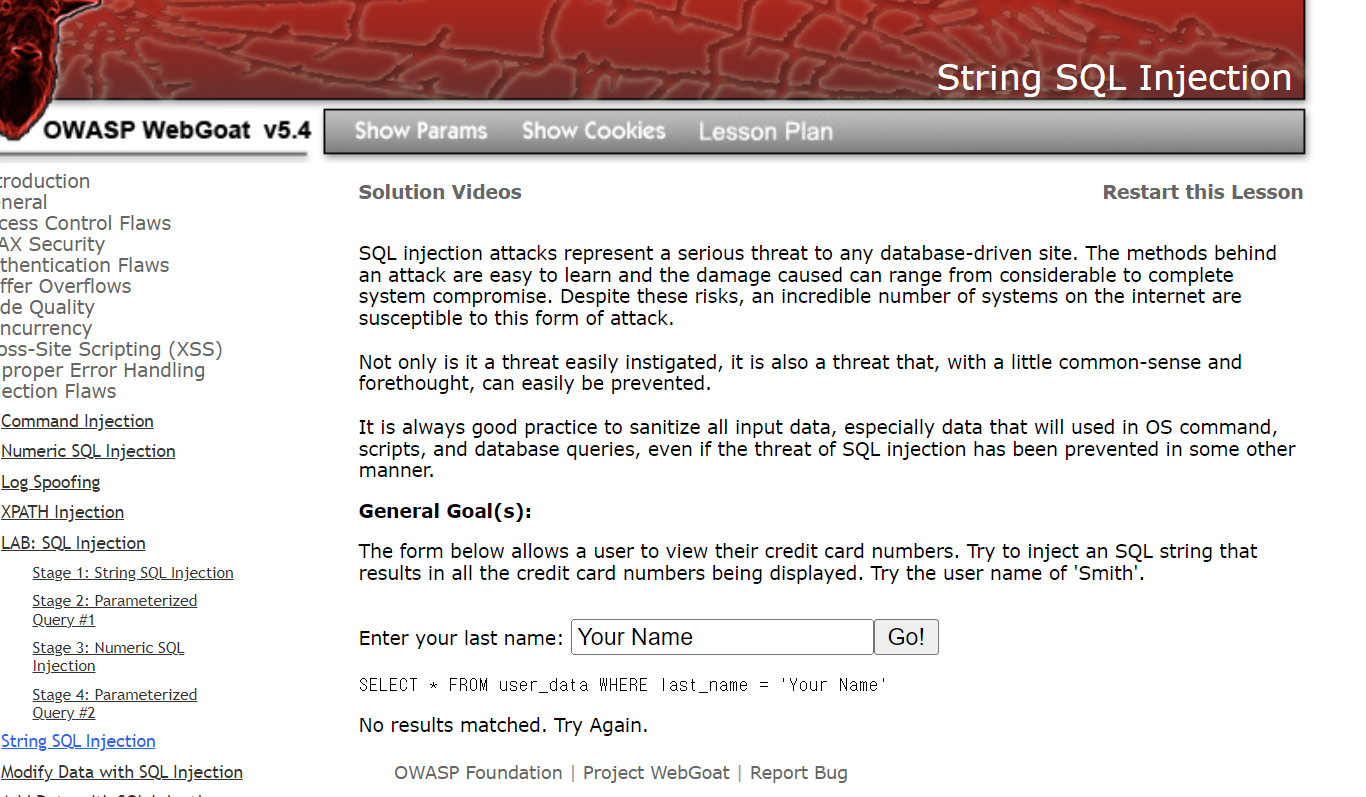

13.[SK shieldus Rookies 19기][애플리케이션 보안] String SQL Injection 풀이

앞으로 진행되는 SQL Injection 실습들은 bee.box와 Webgoat으로 포스트할 것이다.이번 포스트는 Webgoat의 String SQL Injection 문제이다.설치방법은 https://velog.io/@wearetheone/SK-shieldu

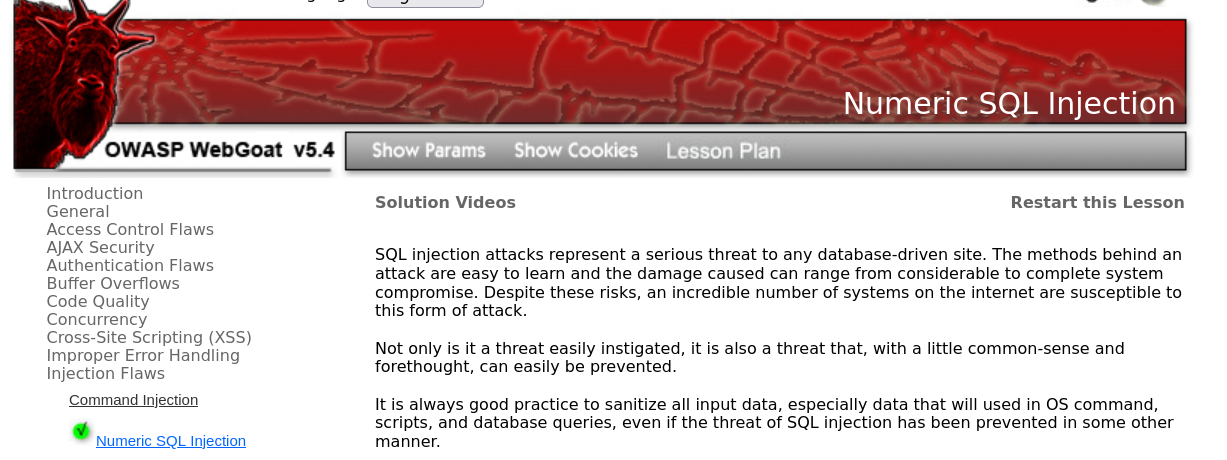

14.[SK shieldus Rookies 19기][애플리케이션 보안] Numeric SQL Injection, Burpsuite Intercept 사용법

Webgoat Numeric SQL Injection 말그대로 숫자를 이용한 SQL Injection이다. 이번 예제를 풀면서 프록시 서버 툴인 burpsuite도 사용해본다. 문제: 아래 폼을 사용하면 사용자가 날씨 데이터를 볼 수 있다. 모든 날씨 데이터가 표

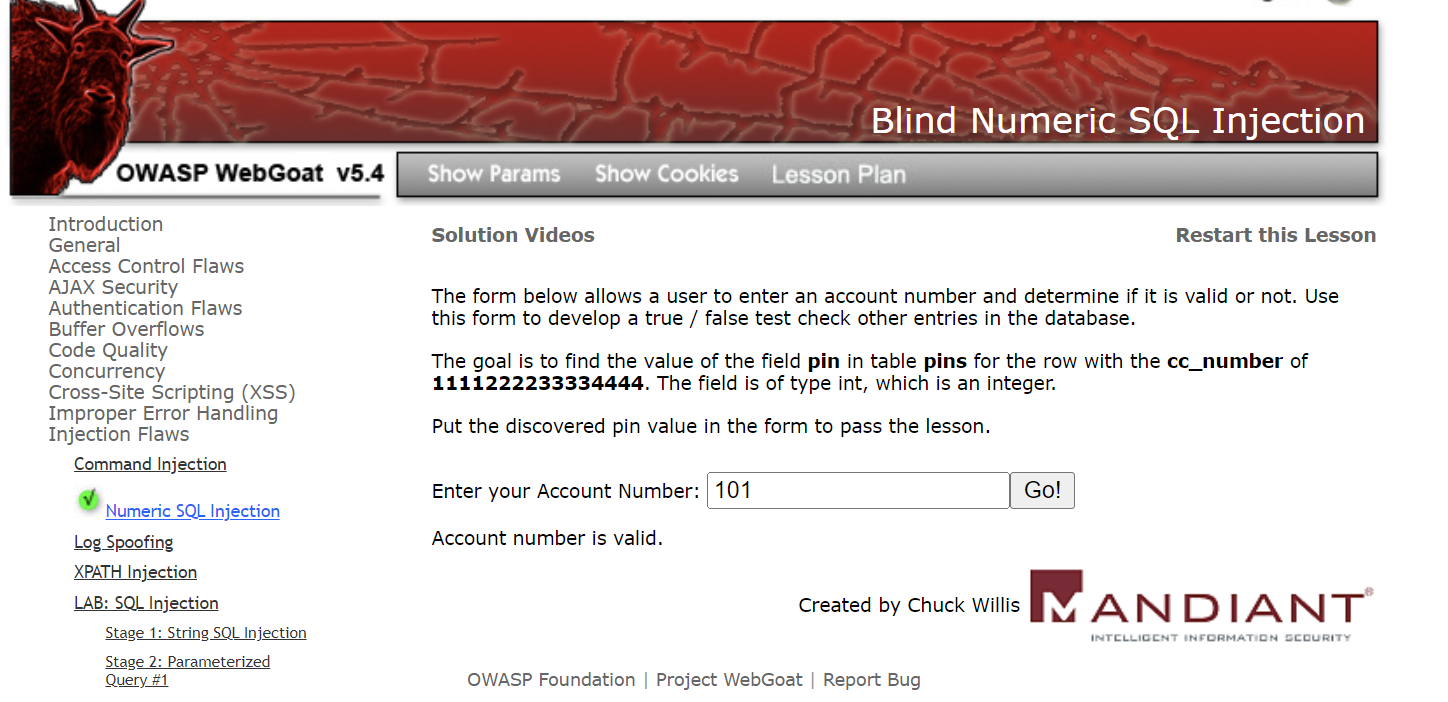

15.[SK shieldus Rookies 19기][애플리케이션 보안] Blind Numeric SQL Injection 풀이

이번 실습은 webgoat에 Blind Numeric SQL Injection 문제이다. 이전 문제가 Numeric SQL Injection라 뭔가 연관성이 있지 않을까? 할 수 있지만 Numeric SQL Injection과 Blind Numeric SQL Injec

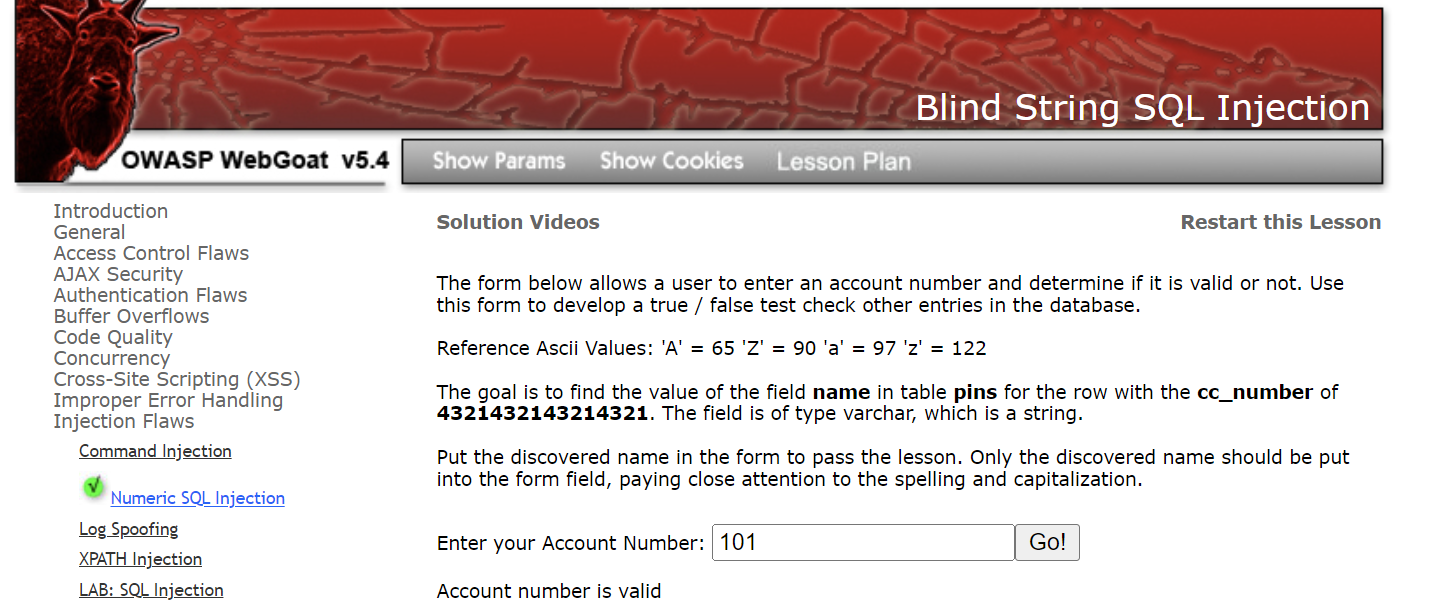

16.[SK shieldus Rookies 19기][애플리케이션 보안] Blind String SQL Injection 풀이 및 방어

직전 Blind Numeric SQL Injection 문제랑 거의 유사한 문제다.이걸 처음 접한다면https://velog.io/@wearetheone/SK-shieldus-Rookies-19%EA%B8%B0%EC%95%A0%ED%94%8C%EB%A6%AC

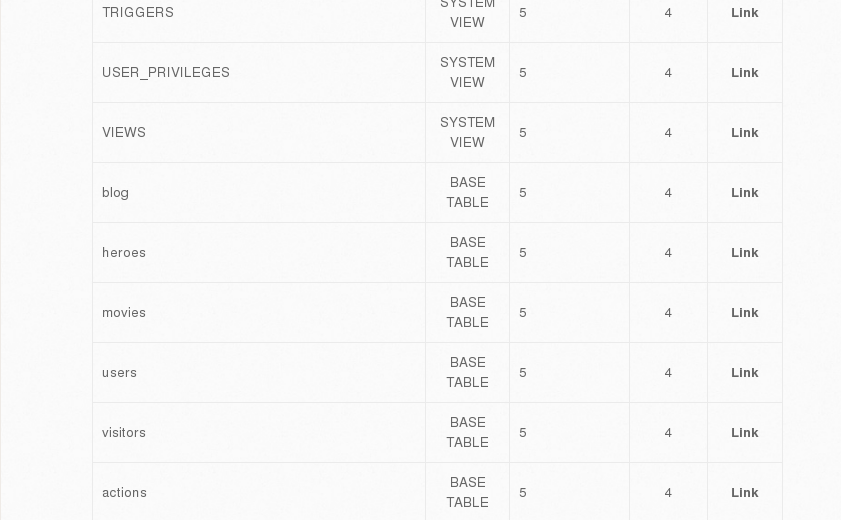

17.[SK shieldus Rookies 19기][애플리케이션 보안] UNION Based SQL Injection

UNION Based SQL Injection이란? >UNION연산자를 통해 2개 이상의 SELECT 구문을 만들어 공격자가 원하는 정보를 탈취하는 공격 방법 영화 정보를 보여주는 사이트 문제: 해당 서비스에 등록된 모든 사용자의 계정 정보를 탈취하시오. HTM

18.[SK shieldus Rookies 19기] HTTP메소드

웹페이지를 이해하는데 있어서 GET, POST, PUT, DELETE, PATCH, HEAD, OPTIONS, 는 필수적으로 이해하고 넘어가야하니 간략하게 집고 넘어가자 GET: 리소스 가져오기 POST: 데이터 추가 등록 PUT: 리소스 수정 DELETE: 리소스

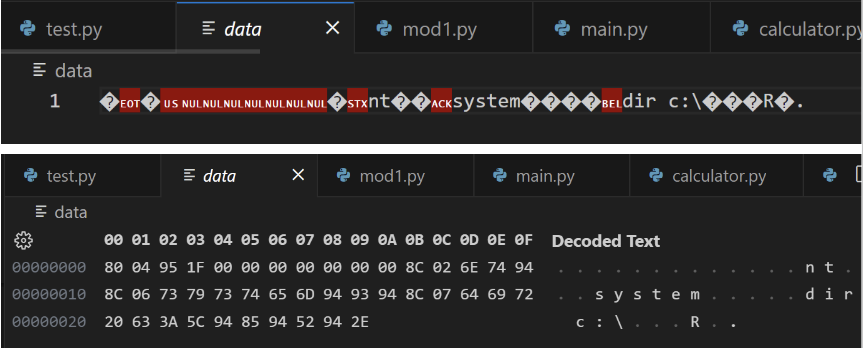

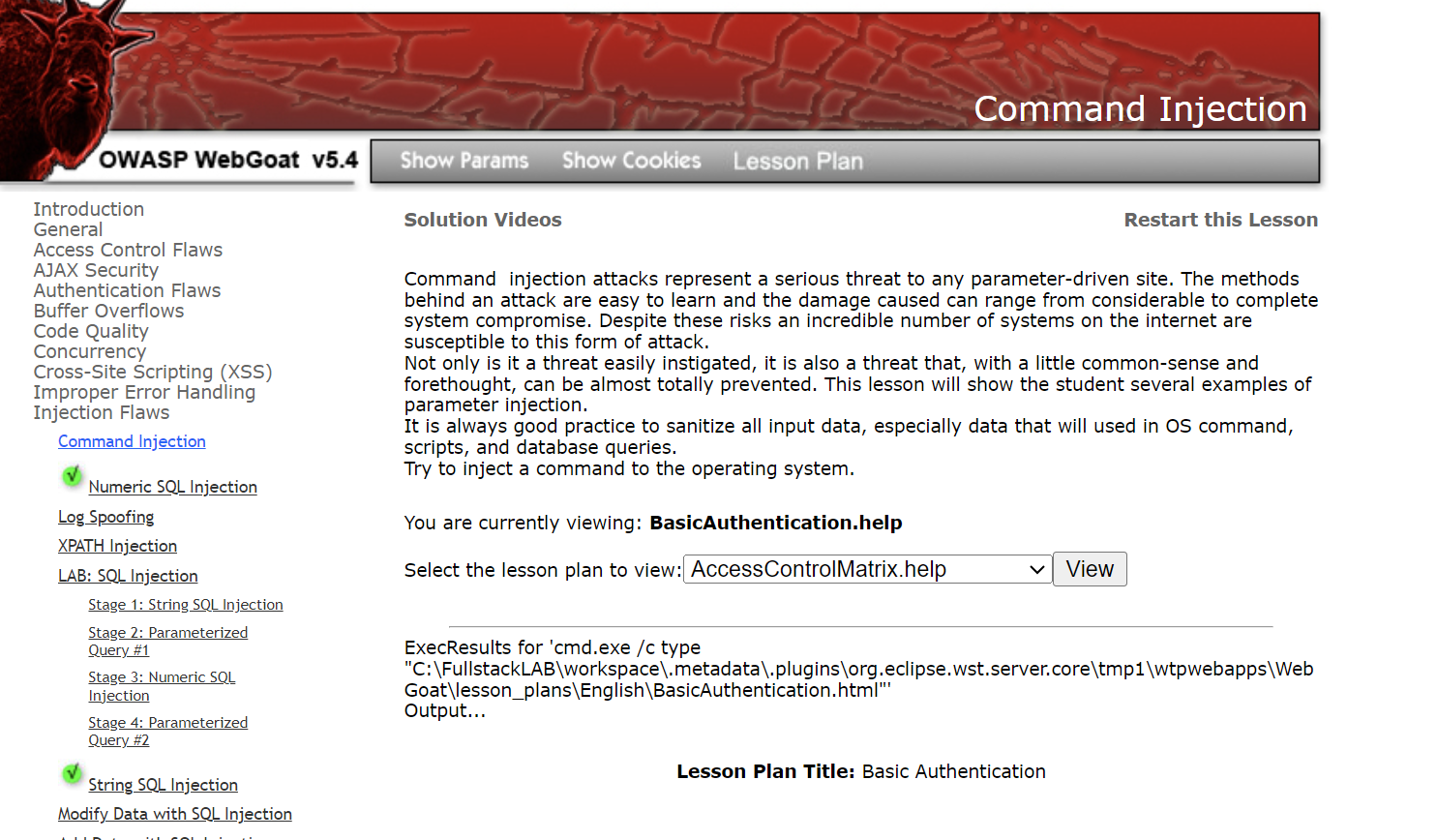

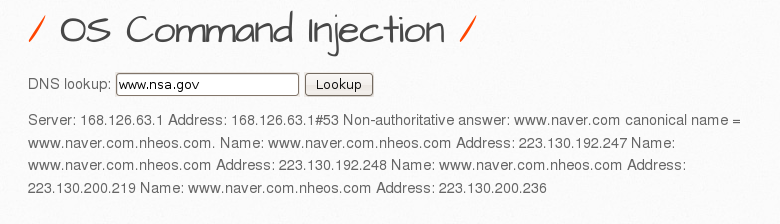

19.[SK shieldus Rookies 19기][애플리케이션 보안] Command Injection

Command Injection은 취약한 애플리케이션을 통해 호스트 운영 체제에서 임의 명령을 실행하는 공격이다. 시스템의 권한을 탈취하여 원격으로 제어할 수 있다.문제: C:\\FullstackLAB\\tools\\apache-tomcat-7.0.109\\conf\\

20.[SK shieldus Rookies 19기][애플리케이션 보안] Reverse Connection

리버스 커넥션은 일반적으로 열려 있는 포트에 대한 방화벽 제한을 우회하는 데 사용된다. 방화벽은 일반적으로 닫힌 포트에서 들어오는 연결을 차단하지만 나가는 트래픽은 차단하지 않는다. 일반 포워드 커넥션의 경우 클라이언트는 서버의 열려 있는 포트를 통해 서버에 연결하지만

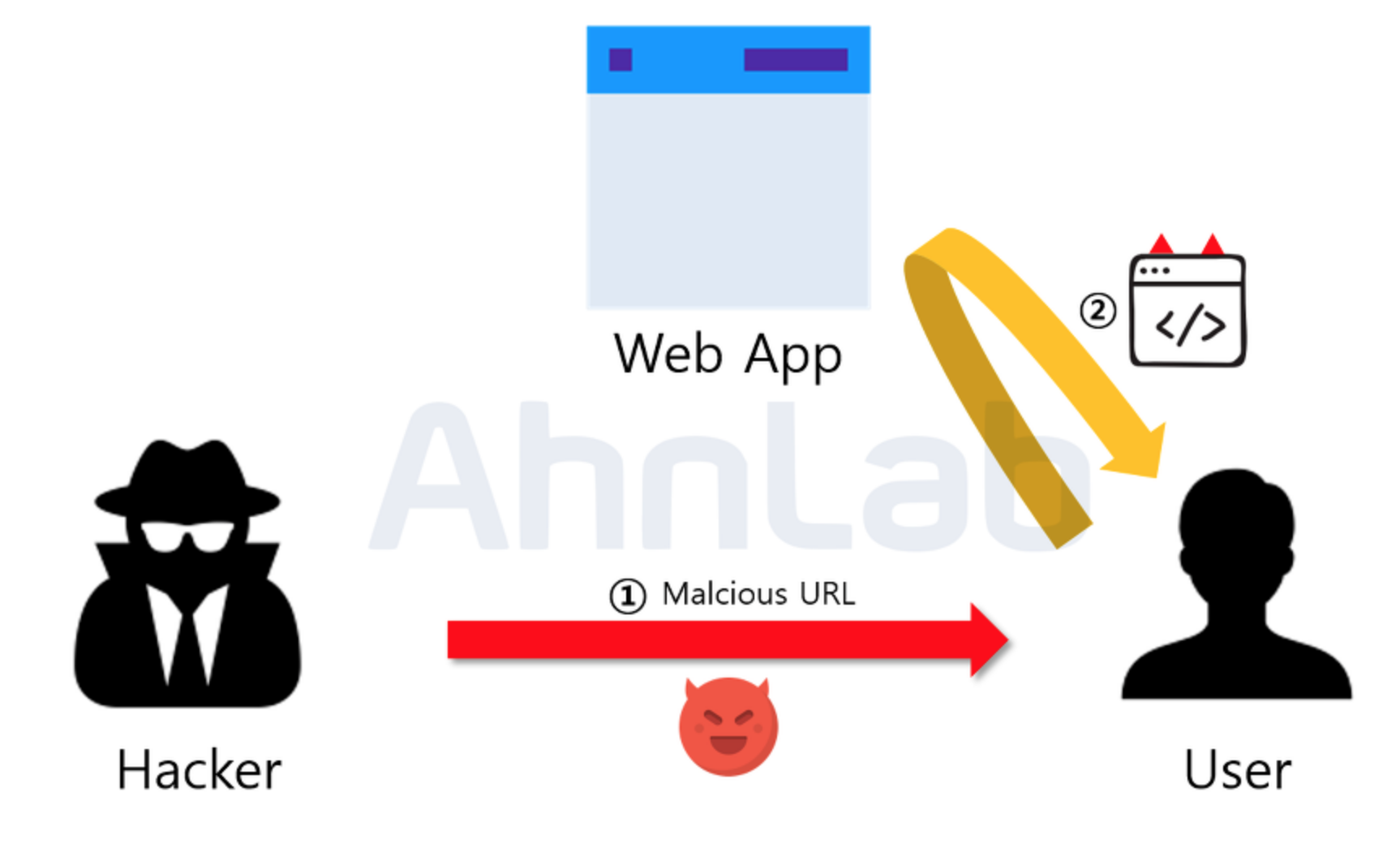

21.[SK shieldus Rookies 19기][애플리케이션 보안] Reflective XSS (반사형 크로스 사이트 스크립트)

웹 페이지에 악의적인 스크립트를 포함시켜 사용자 측에서 실행되게 유도할 수 있다. 예를 들어, 검증되지 않은 외부 입력이 동적 웹페이지 생성에 사용될 경우, 전송된 동적 웹페이지를 열람하는 접속자의 권한으로 부적절한 스크립트가 수행되어 정보유출 등의 공경을 유발할 수

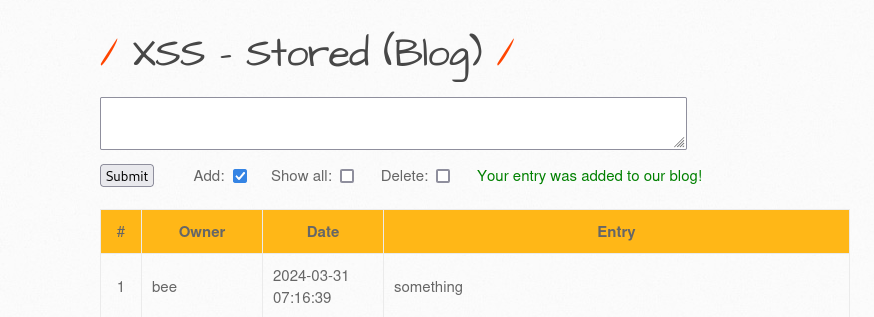

22.[SK shieldus Rookies 19기][애플리케이션 보안] Stored XSS (저장형 크로스 사이트 스크립트)

웹 페이지에 악의적인 스크립트를 포함시켜 사용자 측에서 실행되게 유도할 수 있다. 예를 들어, 검증되지 않은 외부 입력이 동적 웹페이지 생성에 사용될 경우, 전송된 동적 웹페이지를 열람하는 접속자의 권한으로 부적절한 스크립트가 수행되어 정보유출 등의 공경을 유발할 수

23.[SK shieldus Rookies 19기][애플리케이션 보안] DOM XSS (DOM 기반 크로스 사이트 스크립트)

웹 페이지에 악의적인 스크립트를 포함시켜 사용자 측에서 실행되게 유도할 수 있다. 예를 들어, 검증되지 않은 외부 입력이 동적 웹페이지 생성에 사용될 경우, 전송된 동적 웹페이지를 열람하는 접속자의 권한으로 부적절한 스크립트가 수행되어 정보유출 등의 공경을 유발할 수

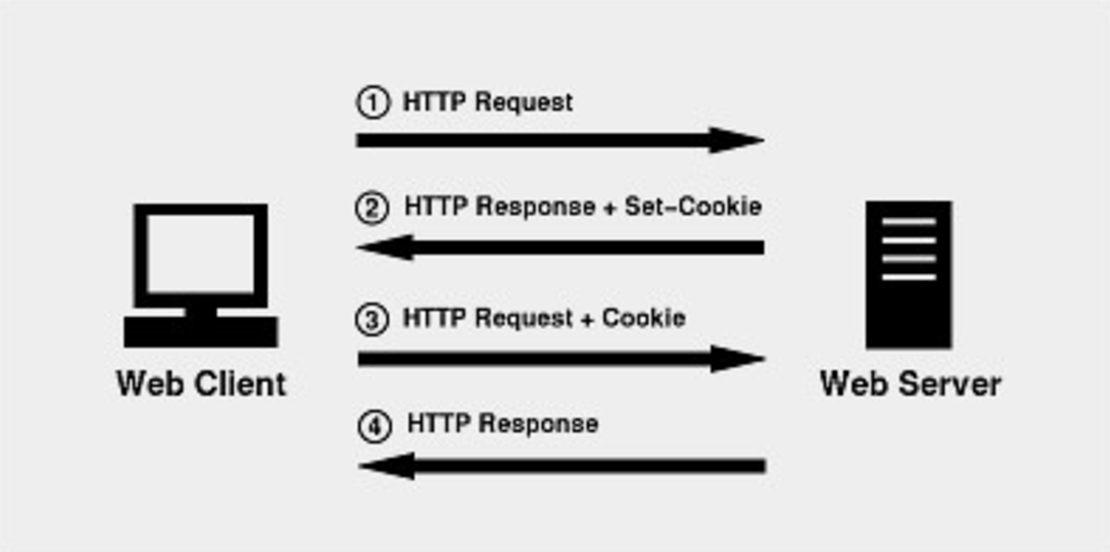

24.[SK shieldus Rookies 19기][애플리케이션 보안] Cookie(쿠키), Session(세션)

Stateless 한 HTTP 프로토콜에서 요청과 요청 간의 관계를 유지하기 위해서 도입된 개념 Connection-oriented: HTTP는 기본적으로 연결을 유지하지 않는 상태로 동작. 즉, 클라이언트가 서버에 요청을 보내면 서버는 응답을 보내고 연결을 종료. 이

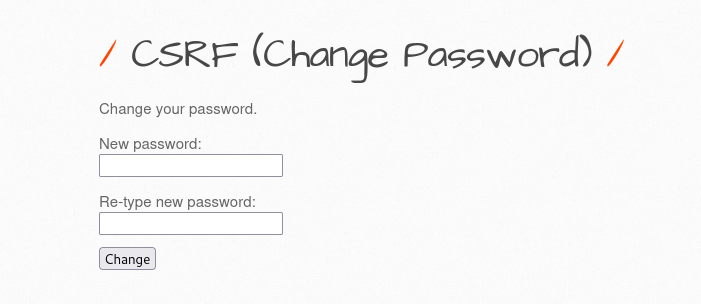

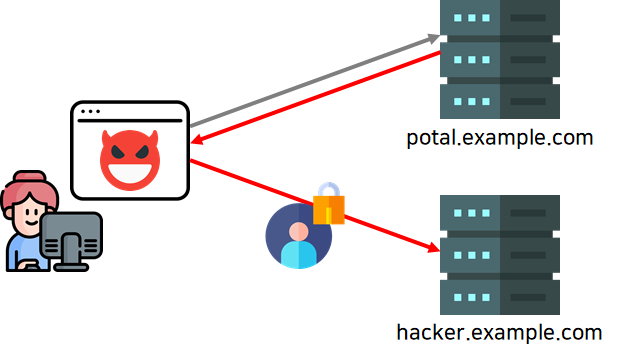

25.[SK shieldus Rookies 19기][애플리케이션 보안] Cross-Site Request Forgery (CSRF) 크로스 사이트 요청 위조

인증된 사용자가 의도하지 않은 요청(생성, 삭제, 수정 등)을 보내도록 유도할 수 있는 공격. 이 공격은 사용자가 다른 웹사이트(공격자가 제어하는)에 접속했을 때 악의적인 요청이 실행되도록 만든다. 요청에 대해서 사용자가 의도한 대로 작성되고 전송된 것인지 확인하지 않

26.[SK shieldus Rookies 19기][애플리케이션 보안] 파일 업로드 취약점

서버 측에서 실행될 수 있는 스크립트 파일(asp, jsp, php 파일 등)이 업로드가능하고, 이 파일을 공격자가 웹으로 직접 실행시킬 수 있는 경우, 시스템 내부명령어를 실행하거나 외부와 연결하여 시스템을 제어할 수 있는 보안약점이다.업로드 파일의 크기와 개수를 제

27.[SK shieldus Rookies 19기][애플리케이션 보안] 경쟁조건: 검사시점과 사용시점 TOCTOU (Time of check to time of use)

동시 또는 거의 동시 수행을 지원하는 병렬 시스템이나 하나 이상의 프로세스가 동작되는 환경에서 시간 및 상태를 부적절하게 관리하여 발생할 수 있는 보안약점이다.공유자원(예: 파일)을 여러 프로세스가 접근하여 사용할 경우, 동기화 구문을 사용하여 한 번에 하나의 프로세스

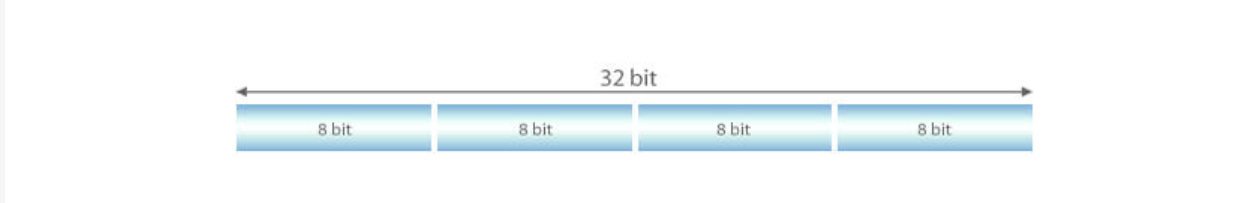

28.[SK shieldus Rookies 19기][시스템/네트워크 보안 기술] IP 주소 / 서브넷 마스크 / CIDR / 게이트웨이 / 라우터/ 스위치

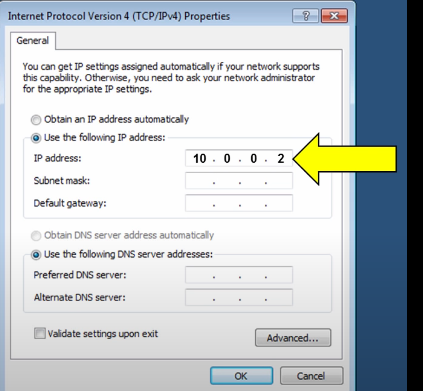

IP 주소(Internet Protocol Address)는 컴퓨터 네트워크에서 각 장치를 고유하게 식별하는 번호이다. IP 주소는 패킷이 인터넷 상에서 보내고 받는 데 사용된다. 이 주소는 전세계적으로 고유해야 하며, IP 프로토콜을 사용하는 모든 장치에 필요로 한다

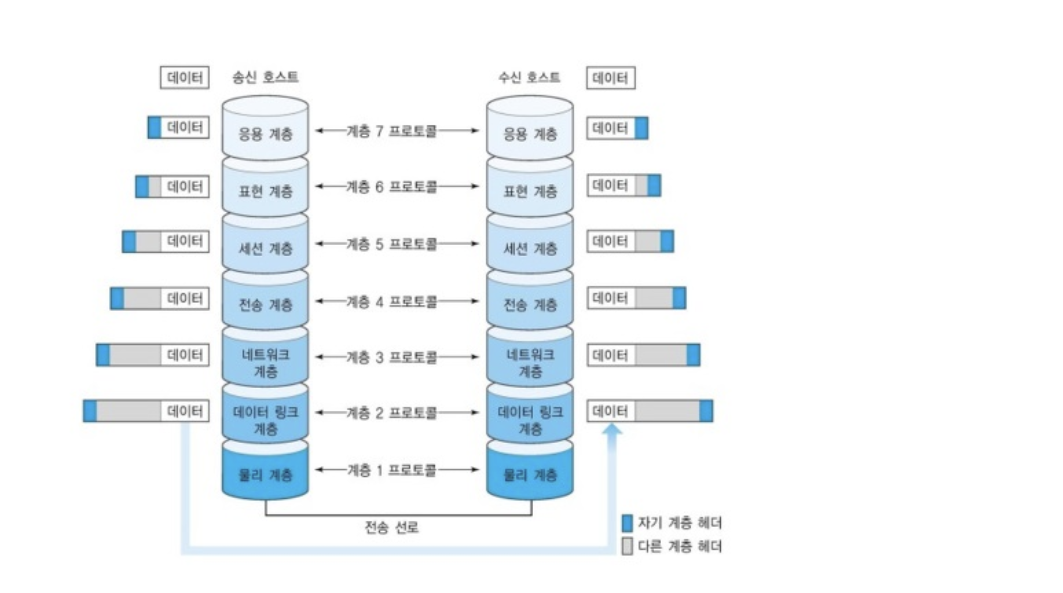

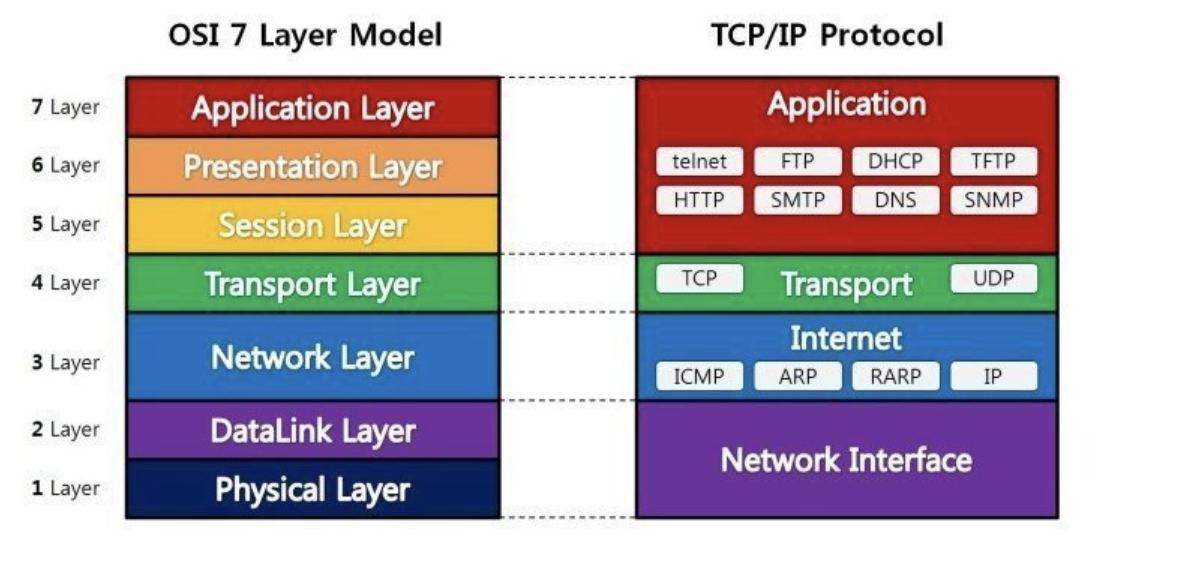

29.[SK shieldus Rookies 19기][시스템/네트워크 보안 기술] OSI 7 계층(Layer)

OSI(Open Systems Interconnection) 모델은 네트워크 통신을 일곱 개의 계층으로 나누어 정의한 모델이다. 각 계층은 서로 다른 기능을 담당하고 있으며, 네트워크 통신의 전체 프로세스를 단계별로 나누어 관리한다.주로 전기적, 기계적, 기능적인 특성

30.[SK shieldus Rookies 19기][시스템/네트워크 보안 기술] DNS (Domain Name System) 서버

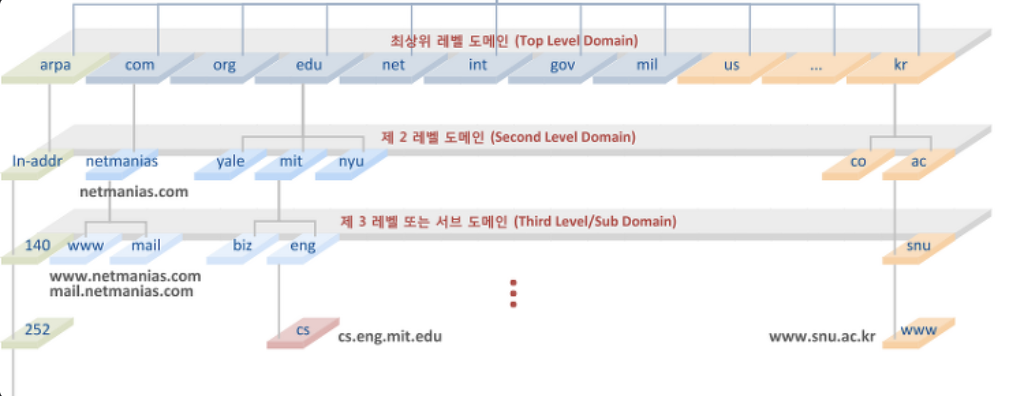

DNS 란? >Domain Name System 도메인 네임 시스템(Domain Name System, DNS)은 호스트의 도메인 이름을 호스트의 네트워크 주소로 바꾸거나 그 반대의 변환을 수행할 수 있도록 하기 위해 개발되었다. 특정 컴퓨터(또는 네트워크로 연결된 임

31.[SK shieldus Rookies 19기][시스템/네트워크 보안 기술] DHCP (Dynamic Host Configuration Protocol, 동적 호스트 구성 프로토콜) / MAC Address (Media Access Control Address) 물리주소

Dynamic Host Configuration Protocol (DHCP)은 네트워크 관리 프로토콜로, 네트워크에 연결된 장치에게 IP 주소 및 기타 네트워크 구성 매개변수를 동적으로 할당하는 데 사용된다. DHCP는 클라이언트-서버 모델에서 작동하며, DHCP 서버

32.ARP(Address Resolution Protocol, 주소 결정 프로토콜) 유니, 브로드, 멀티, 애니 캐스팅

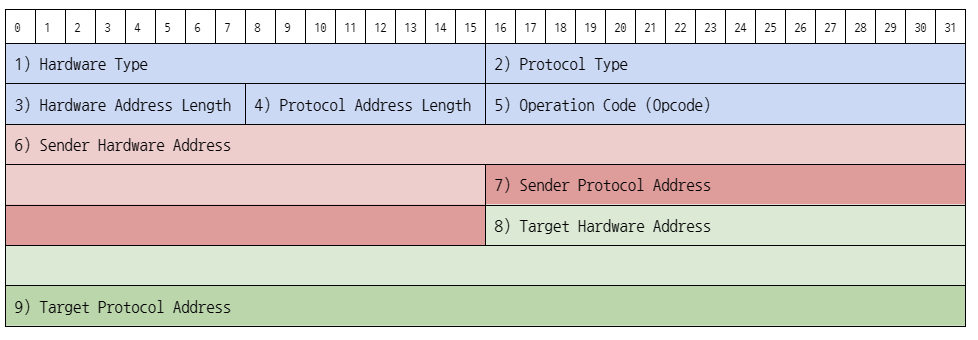

주소 결정 프로토콜(Address Resolution Protocol, ARP)은 네트워크 상에서 IP 주소를 물리적 네트워크 주소로 대응(bind)시키기 위해 사용되는 프로토콜이다. 여기서 물리적 네트워크 주소는 이더넷 또는 토큰링의 48 비트 네트워크 카드 주소를

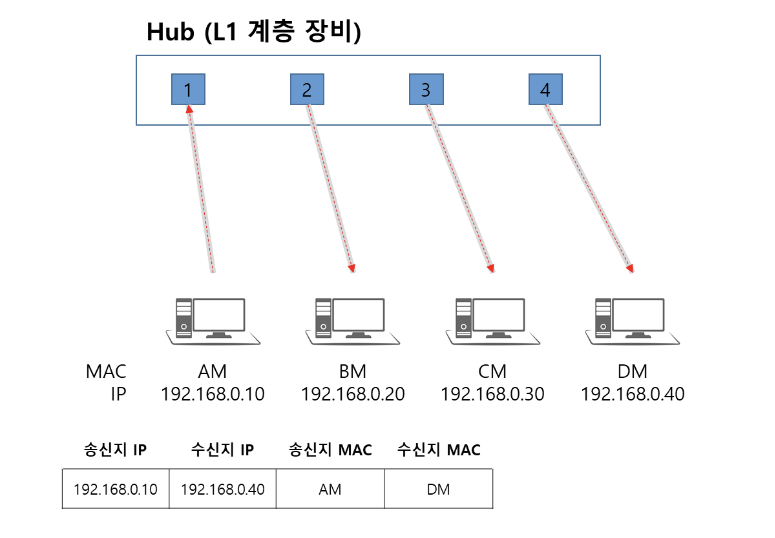

33.네트워크 장비 Hub, Reapter, Switch, NIC, Router, Firewall, Load Balancer

각 레이어에서 작동하는 네트워크장비에 대해서 알아보자네트워크 장비에서 패킷 전송 방법은 2가지가 있다Forwarding - 하나의 송신지 포트에서 하나의 수신지 포트로 트래픽을 전달Flooding - 송신지 포트를 제외한 나머지 포트들로 트래픽을 전달주소가 없으므로 모

34.SK 쉴더스 루키즈 19기 6주차 모듈프로젝트 후기

SK 쉴더스 루키즈 19기 >과정을 시작한지 벌써 8주차가 끝나가고 있다. 4.11~4.24 까지 모듈프로젝트 기간이여서 게시글을 올리지 못했다. 학부시절 공부를 하나도 안한 전공자로서 이번 프로젝트는 나에게 내 현위치를 알려주는 명확히 알려주는 뼈아픈 프로젝트 였다

35.통신 프로토콜들, 패킷(packet), 프래임(frame), 인캡슐레이션(Encapsulation),디캡슐레이션(Decapsulation)

특정 업체에서 개발한 프로토콜다른 프로토콜과 호환이 불가능학교 또는 연구기관에서 개발이기종 장비 간 통신이 가능TCP/IP, 802.3 등헤더 1,2,3: 보내는 호스트의 주소(출발지 주소)와 받는 호스트의 주소(목적지 주소)가 담긴 공간payload: 사용자가 상대방

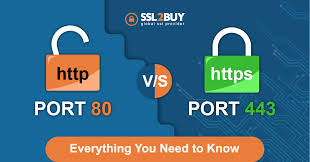

36.포트 번호

포트(port)가 컴퓨터 네트워크에서 특정한 프로그램이나 서비스에 접속하기 위한 통로를 의미한다. 이러한 포트들은 TCP/IP 네트워크 프로토콜을 통해 데이터를 주고 받는다. 16비트(65536개를 표현하는 것이 가능)로 구성된 가상적 주소운영체제에서 응용 계층에 속하

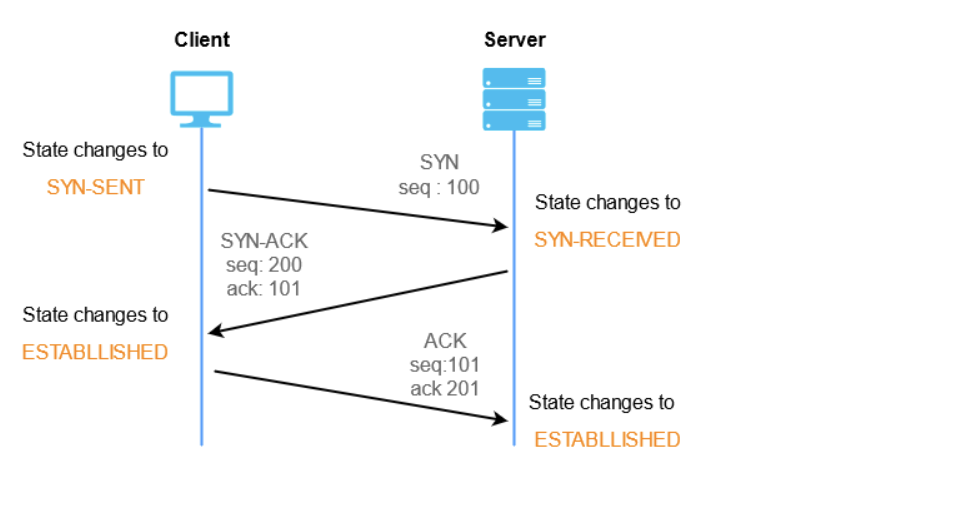

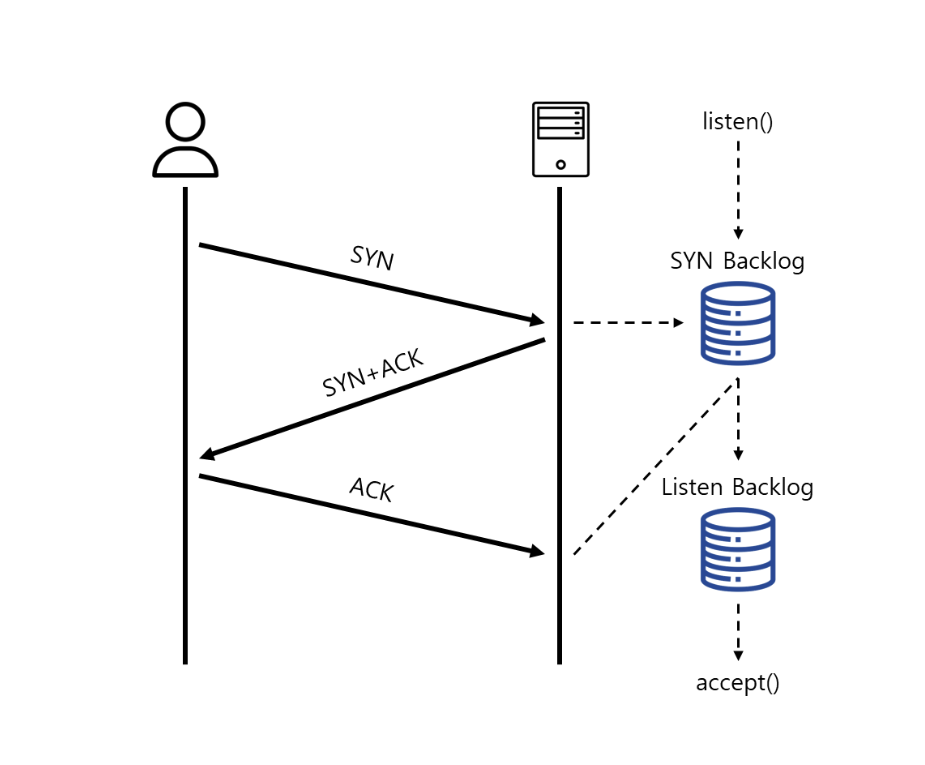

37.UDP, TCP/IP, flags, 3 way handshaking

UDP (User Datagram Protocol, 사용자 데이터그램 프로토콜) 인터넷 프로토콜 스위트의 주요 프로토콜 가운데 하나로, 데이터그램으로 알려진 단문 메시지를 교환하기 위해서 사용 연결을 설정하지 않고 수신자가 데이터를 받을 준비를 확인하는 단계를 거치지

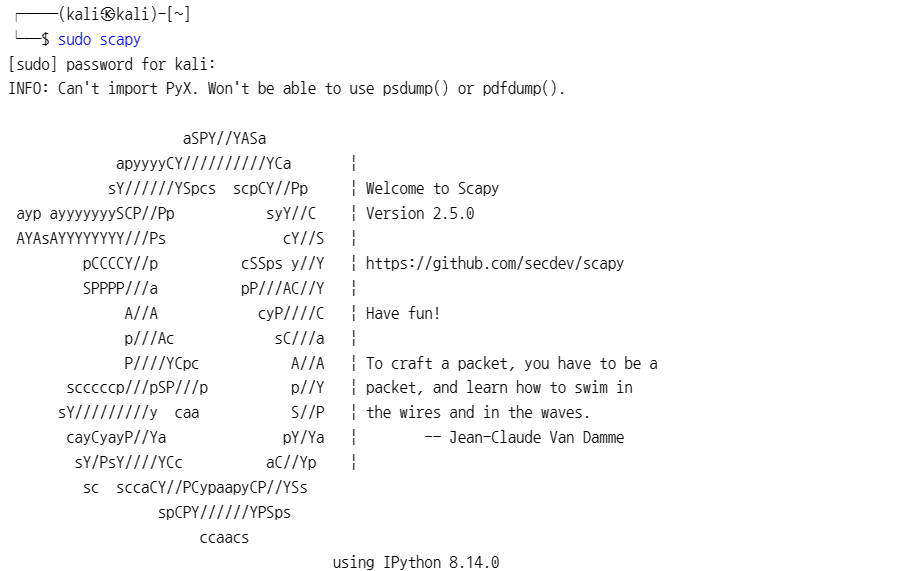

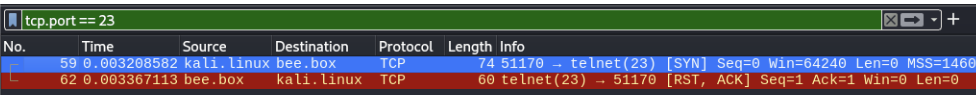

38.Scapy 사용방법, sniffing

파이썬으로 제작된 패킷 조작 프로그램패킷 캡처, 전송, 수정, 디코딩 등의 다양한 기능을 제공 명령어 몇개를 알아보자 (kali 리눅스 환경)sudo scapyls() TCP 헤더 정보를 출력TCP().display() 현재 설정되어 있는 TCP 정보를 출력help()

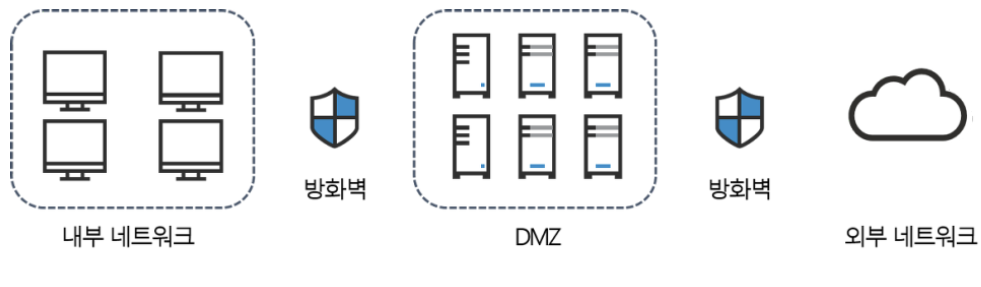

39.방화벽 개념, iptables 사용 예시

IP 주소와 Port 번호를 기반으로 필터링 정책(방화벽 룰 셋)에 따라 패킷 필터링을 수행하는 보안 장비 접근 제어(Access Control) / 패킷 필터링NAT액세스 기록 기능사용자 인증암호화 + 터널링내부 네트워크에 존재하는 악의적인 공격은 막을 수 없음 방화

40.nmap을 이용한 포트스캐닝

포트 스캐닝은 컴퓨터 네트워크 보안에서 사용되는 기술로, 네트워크 상에 있는 컴퓨터나 네트워크 장비에 대한 보안 취약점을 찾는 데 도움을 준다. 이는 보안 테스트나 침투 테스트 과정에서 주로 사용된다.제공 서비스 종류시스템 운영체제의 커널 버전의 종류시스템 플랫폼 형태

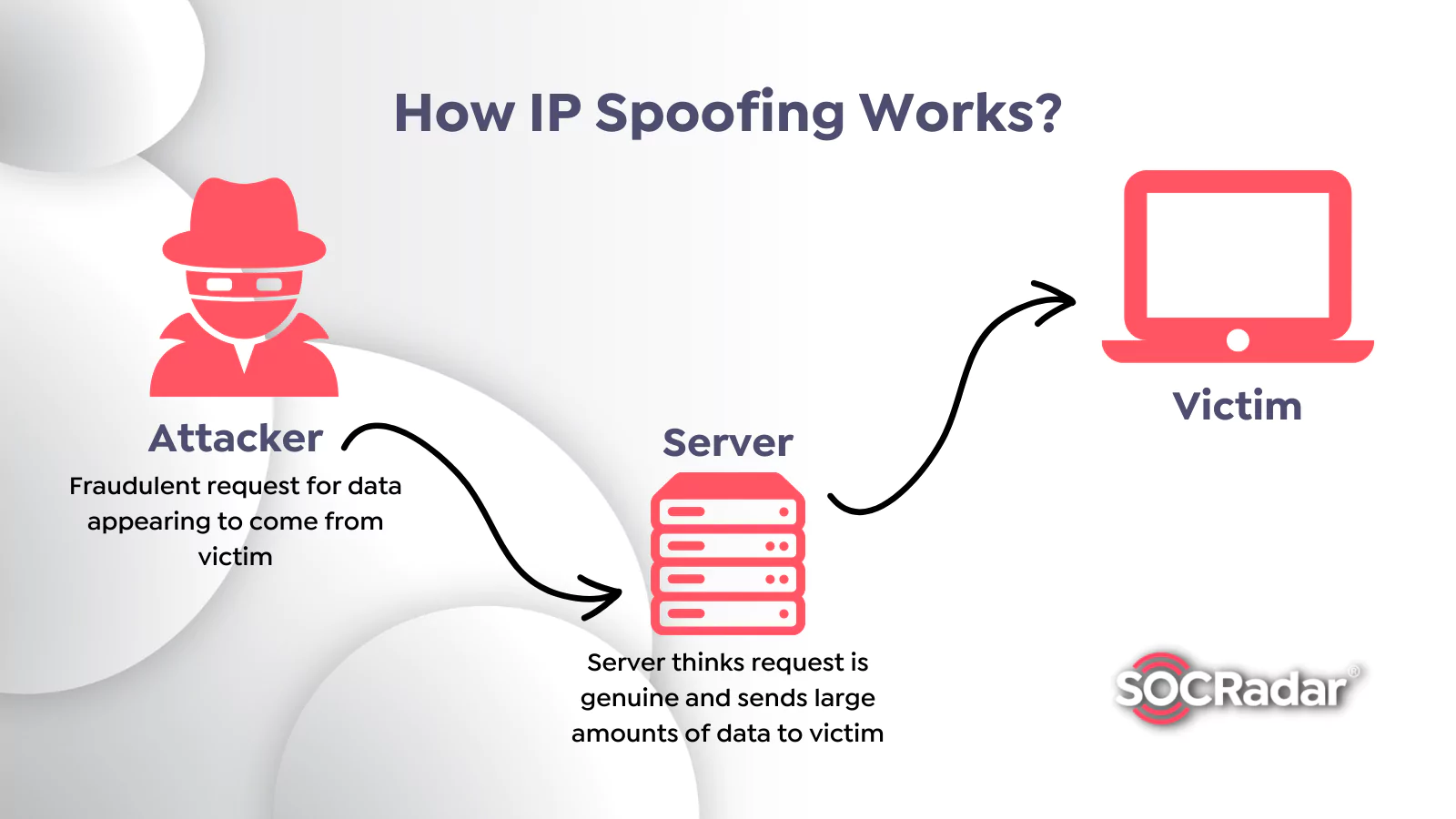

41.ARP, DNS, Spoofing

Spoof (눈속임) 에서 파생된 IT용어로서 직접적으로 시스템에 침입을 시도하지 않고 피해자가 공격자의 악의적인 시도에 의한 잘못된 정보, 혹은 연결을 신뢰하게끔 만드는 일련의 기법들을 의미한다. 인간의 약점을 노리는 피싱(phising)과 적극적으로 피해자의 시스템

42.[DOS/DDOS] * FLOOD 공격들과 대응

DoS(Denial of Service) , DDoS(Distributed Denial of Service)는 모두 서비스 거부 공격의 형태이다. 특정 인터넷 사이트가 소화할 수 없는 규모의 트래픽을 만들어 서비스를 마비시키는 공격이다.DoS 공격은 단일 소스에서 실행

43.HTTP 응답분할, Slowloris, Rudy attack

HTTP 응답분할이란? >HTTP Request에 있는 파라미터가 HTTP Response의 응답헤더로 다시 전달되는 경우 파라미터 내 개행문자 CR(Carriage Return, %0D) 혹은 LF(Line Feed %0A)가 존재하면 HTTP 여러개로 나누어질 수

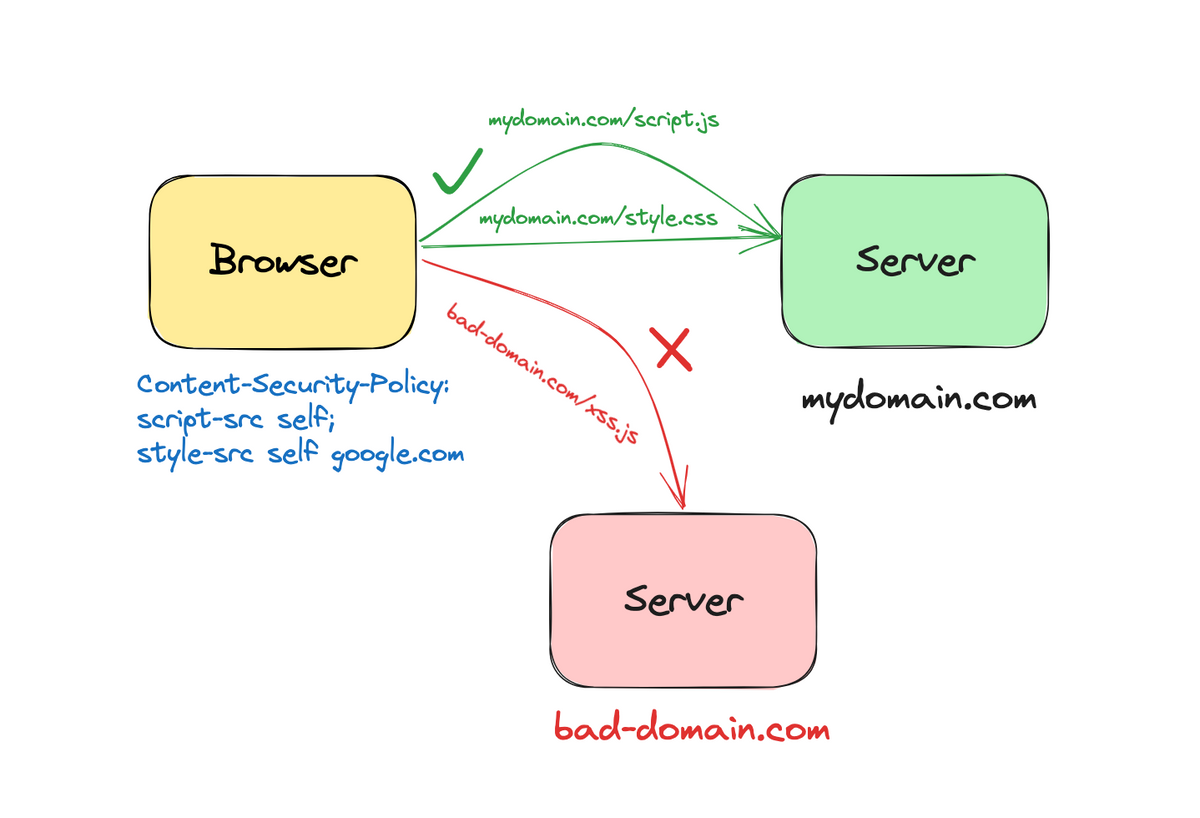

44.CSP(Content Security Policy)

콘텐츠 보안 정책 (CSP)는 교차 사이트 스크립팅(XSS)과 데이터 주입 공격을 비롯한 특정 유형의 공격을 탐지하고 완화하는 데 도움이 되는 추가 보안 계층입니다. 이러한 공격은 데이터 절도에서 사이트 훼손, 맬웨어 배포에 이르기까지 모든 것에 사용됩니다. - MDN

45.Same Origin Policy (SOP) 동일 출처 정책과 Cross-Origin Resource Sharing (CORS) 교차 출처 리소스 공유

Same Origin Policy (SOP) 동일 출처 정책이란? > 동일 출처 정책은 어떤 출처에서 불러온 문서나 스크립트가 다른 출처에서 가져온 리소스와 상호 작용할 수 있는 방법을 제한하는 중요한 보안 메커니즘입니다. 잠재적 악성 문서를 격리하여 가능한 공격 벡

46.데이터 3법과 개인정보 활용

속칭 업계에서 보안전문가, 보안책임자급으로 성장할려면 갖춰야 하는 지식이 바로 관련 법률이다. 해킹 기술은 다양하고 무궁무진하지만 그걸 법률의 의거하여 적용할 줄 알아야 한다. 그런의미에서 현재 한국에서 2020년을 기준으로 개정되고 시행되고 있는 데이터 관련 법률을

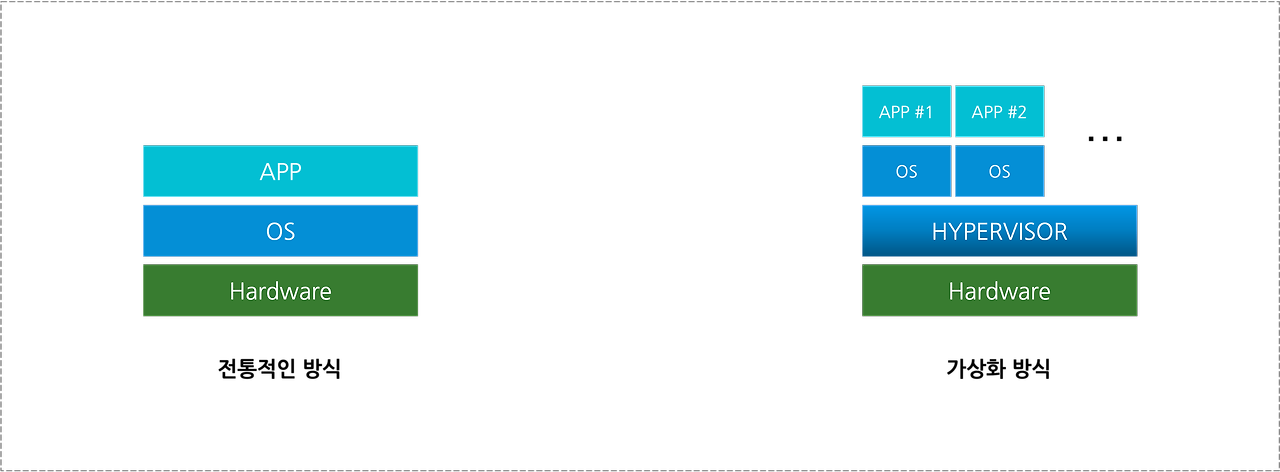

47.서버가상화, ESXi, vCenter, vSphere 개념 정리

가상화(Virtualization)는 물리적인 하드웨어 리소스를 논리적으로 분할하여 여러 가상 시스템을 생성하고 관리하는 기술이다. 이를 통해 하나의 물리적 컴퓨터(호스트)에서 여러 개의 독립된 가상 컴퓨터(게스트)를 실행할 수 있다. 가상화는 서버, 스토리지, 네트워

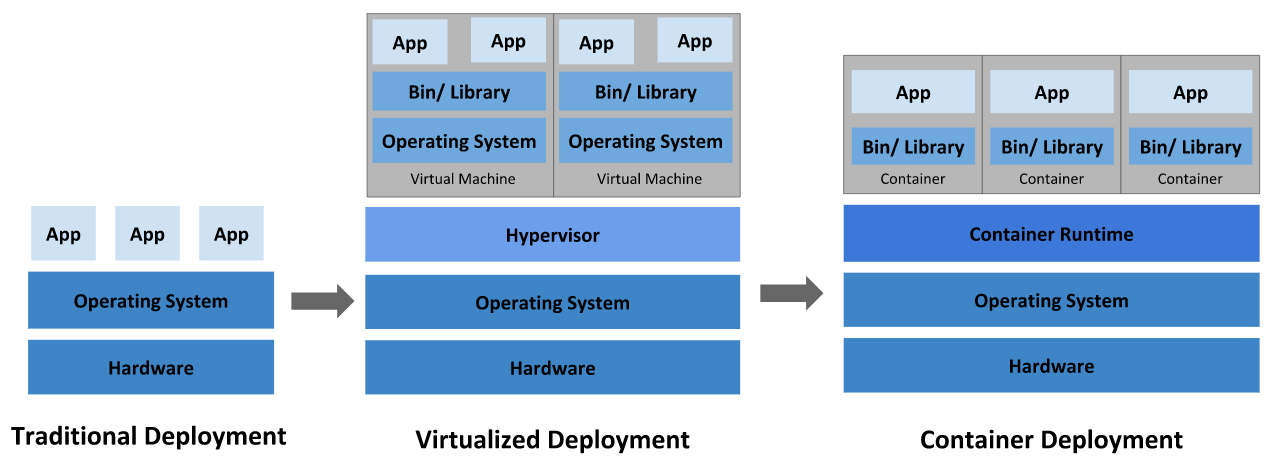

48.컨테이너 vs 하이퍼바이저 (가상화)

서버가상화를 공부하다보면 자연스럽게 컨테이너 기술에대해 고민하게 된다. 컨테이너도 가상화 기술이다. 그럼 하이퍼바이저와 무슨 차이가 있는걸까? 그럼 가상 대중적인 기술인 도커(Docker)를 기준으로 하이퍼바아저랑 비교해보자(서버가상화는 직전 포스트를 참고!!) htt

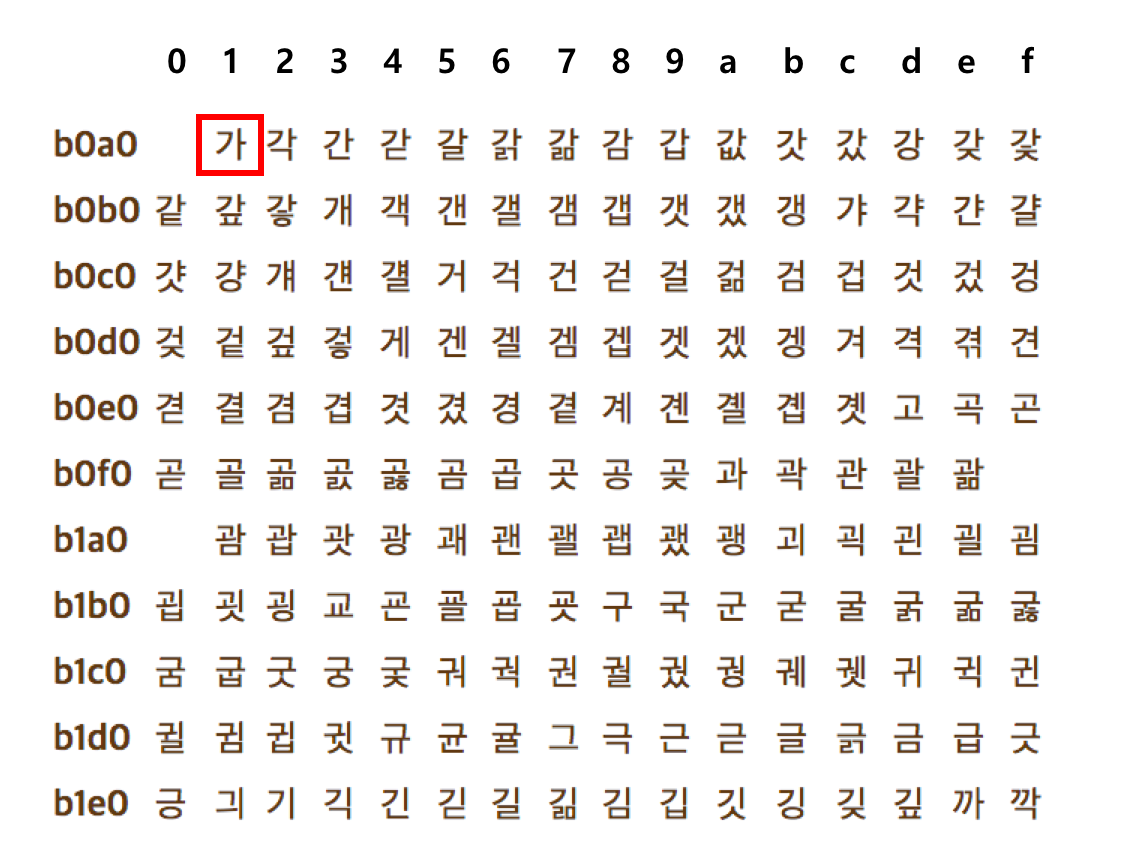

49.모의해킹 수업 모듈프로젝트 2 (한글 인코딩)

글 작성일은 8월 4일이지만 6월 24일에 진작에 모듈프로젝트는 끝내고 지금은 최종 프로젝트 마지막 10일을 남겨두고 있다. 이래서 부지런히 기록을 남겨놔야 한다....여튼 이번 모듈프로젝트는 SK 쉴더스 lms 사이트에서 제공하는 모의해킹 사이트를 대상으로 진행하였다