스프링 클라우드

1.[스프링 클라우드] spring cloud config 서버를 구성하는 방법

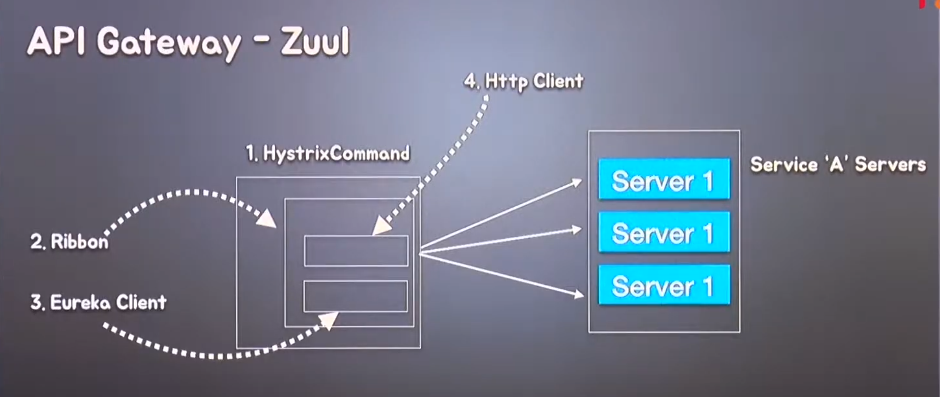

zuul server의 역할 스프링 클라우드 게이트웨이랑 zuul 2.0이랑 zuul1.0이랑 다르다 클라이언트가 api 게이트 웨이를 통해 서비스 a,b,c로 가는 역할을 해주는 것이 바로 zuul server!!! 이 역할을 spring cloud gateway

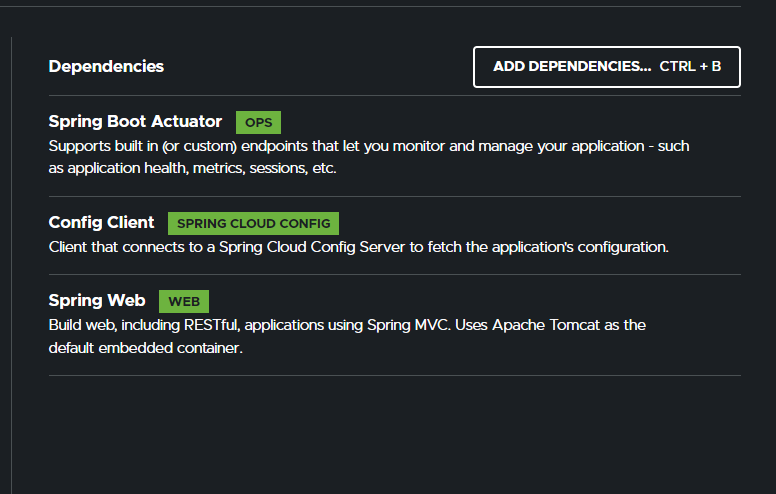

2.[스프링 클라우드] spring cloud config 2 - client 만들기

start.spring.io에 들어가서dependencies 들을 이렇게 세개를 추가해줍니다.spring boot actuator는 우리가 만드는 spring application을 모니터링 하기 위해 사용하는 dependency우리가 바꾼 내용들을 client에게 반

3.[스프링 클라우드] Netflix Zuul

zuul서버는 API Gateway이다먼저 왜 API Gateway가 필요할까 이해하는게 중요API Gateway는 API의 요청자인 Client(웹어플리케이션 또는 모바일앱)와 API의 제공자인 backend service를 연결하는 중계자우리가 부동산중계인을 통해

4.넷플릭스 에코시스템 정리

유레카서버, 줄 서버, 터빈서버, 히스트릭스 대시보드, config server이렇게 네 개 +설정서버 로 분류할 수 있다.먼저 유레카 서버는 스프링 클라우드 그 자체 인 것 같다.서버,클라이언트 방식으로 서버 하나 당, 클라이언트 여러개로 구성되어있는데서버랑 클라이언

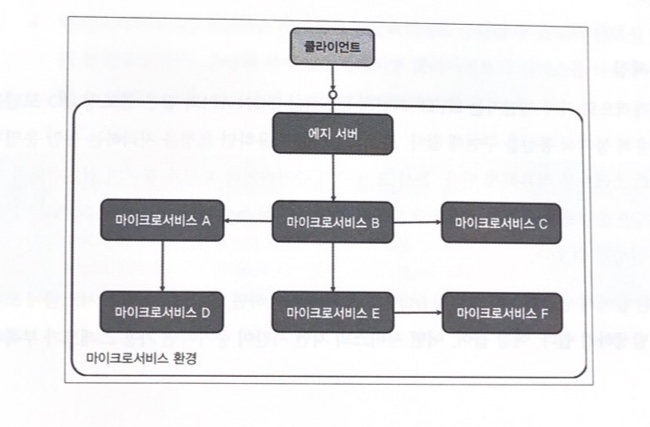

5.[스프링클라우드] 에지서버, 구성 중앙화 디자인패턴이란?

마이크로 서비스 시스템 환경에서는 일부 마이크로서비스만 시스템 환경 외부에 공개하고,그 외의 마이크로서비스는 외부에서 접근하지 못하도록 숨기는게 바람직 하다,또한 공개된 마이크로 서비스는 악의적인 클라이언트의 요청으로 부터 보호해야 한다이를위해 스프링클라우드의 API

6.[책 리뷰] 스프링으로 하는 마이크로서비스 구축 1장

독립 소프트웨어 컴포넌트의 문제 45 서비스메시 개념 47, 에지서버 55 구성중앙화 58 문서화하기 독립 소프트웨어 컴포넌트의 문제 원래는 일체형 플랫폼을 사용하는 모놀리스 방식에서 플랫폼을 개별적으로 독립시켜서 서비스별로 분리하는 MSA 방식은 모놀리스 방식과는

7.스프링클라우드 관련 용어 정리

클라우드 클라우드 - 인터넷 기반의 컴퓨팅, 즉 인터넷 상의 가상화된 서버에 프로그램을 두고 필요할때마다 컴퓨터나 스마트폰 등에 불러와 사용하는 서비스이다. 인터넷 통신망 어딘가에서 구름에 싸여 보이지 않는 컴퓨팅 자원(CPU, 메모리, 디스크 등)을 원하는 대로 가져

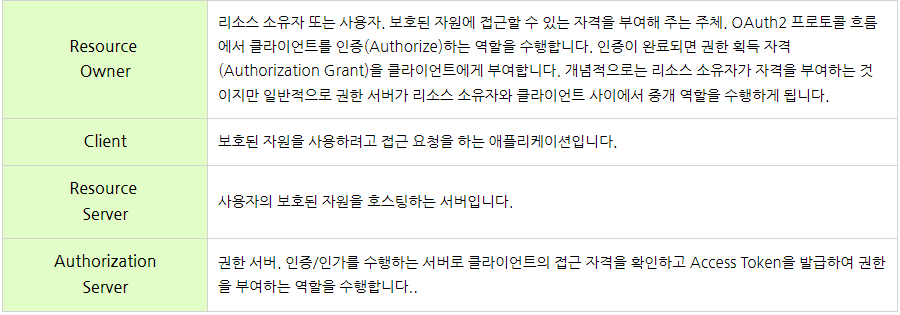

8.OAuth 2.0과 MSA 디자인패턴

참고 블로그에 정리가 잘되어 있습니다. 저는 이 블로그를 요약하겠습니다.인증을 위한 개방형 표준 프로토콜 인데,프로토콜에서는 리소스 소유자를 대신하여 리소스 서버에서 제공하는 자원에 대한 접근권한을 위임하는 방식을 제공OAuth 2.0 방식 자체는 우리가 원하는 것처럼

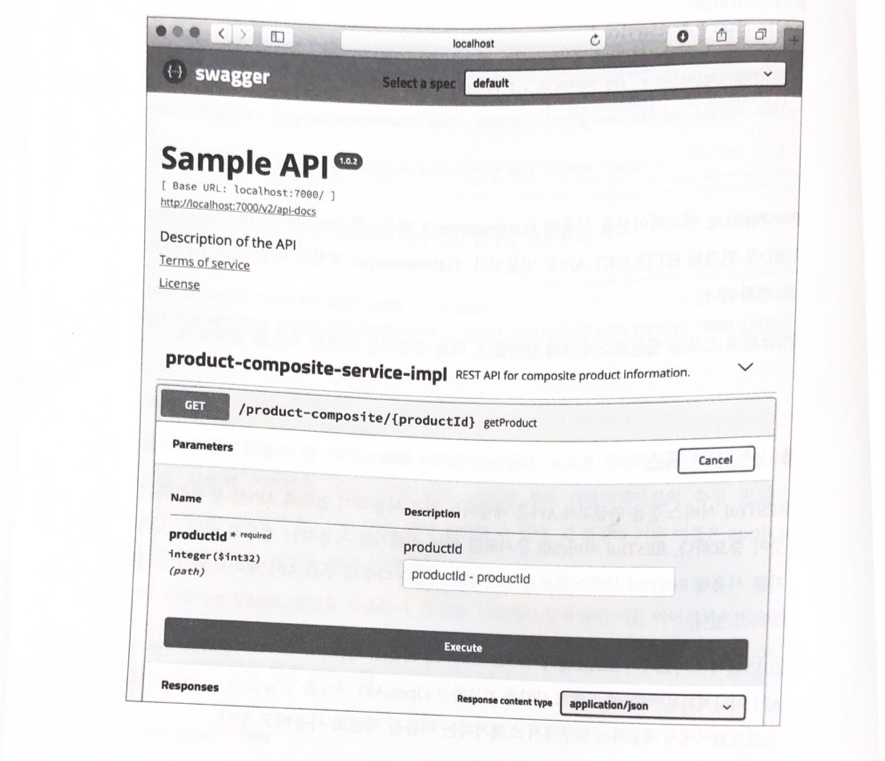

9.[책 리뷰] 스프링으로 하는 마이크로서비스 구축 2장

컴포넌트 검색을 활성화 해 애플리케이션 클래스의 패키지와 모든 하위 패키지에서 스프링 컴포넌트와 구성 클래스를 검색한다애플리케이션 클래스 자체를 구성 클래스로 만듦자동설정을 활성화해 스프링부트가 설정 가능한 JAR 파일을 클래스패스에서 자동으로 찾게함ex) 톰캣이 클래

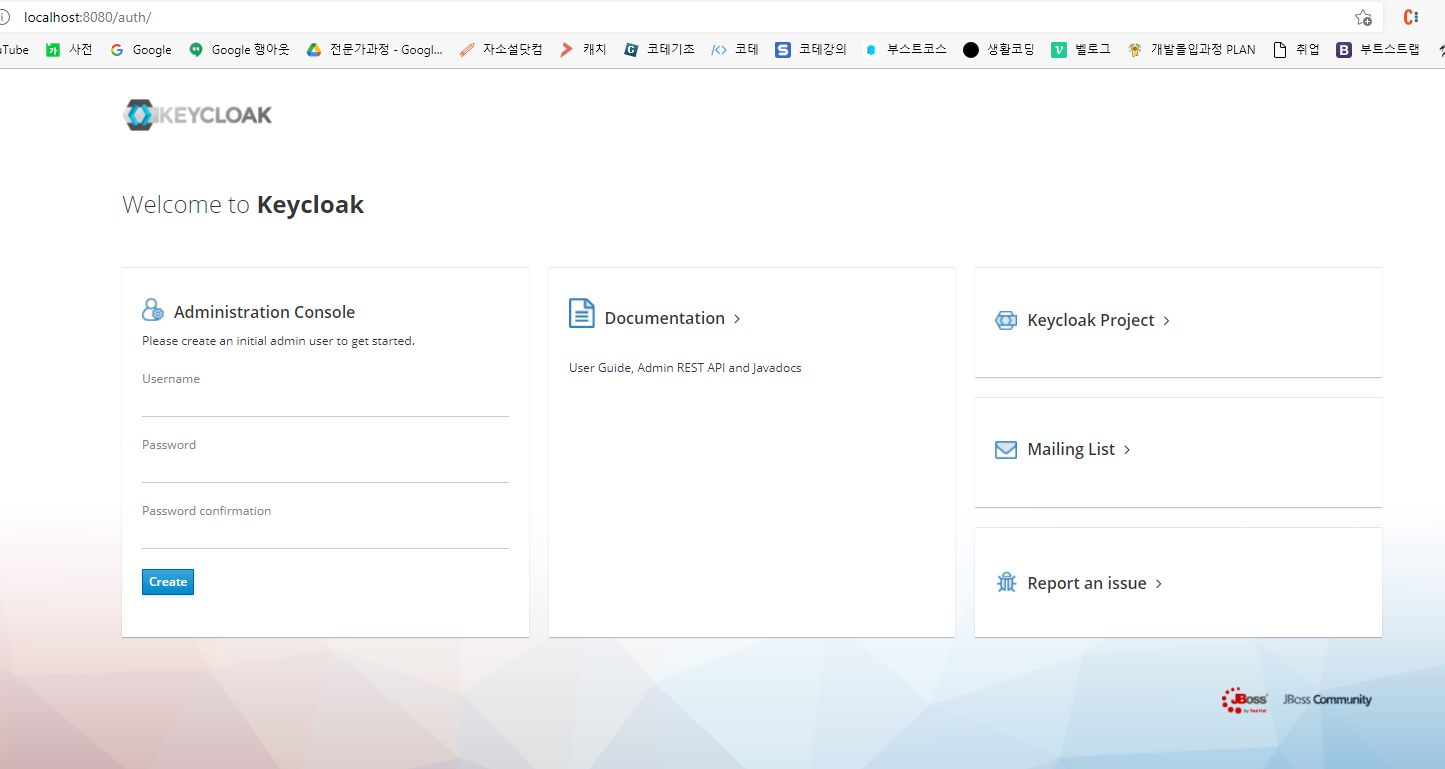

10.keycloak 에 대하여

참고 강의keycloak 설치후 에 압축해제하기해제한 폴더 -bin폴더- standalone.bat실행하면 keycloak 서버 실행 완료추가정보-실행 눌러서 실행!조금 기다렸다가 localhost:8080/auth 들어가면 페이지 나옴이런 페이지가 나옵니다!!!저는

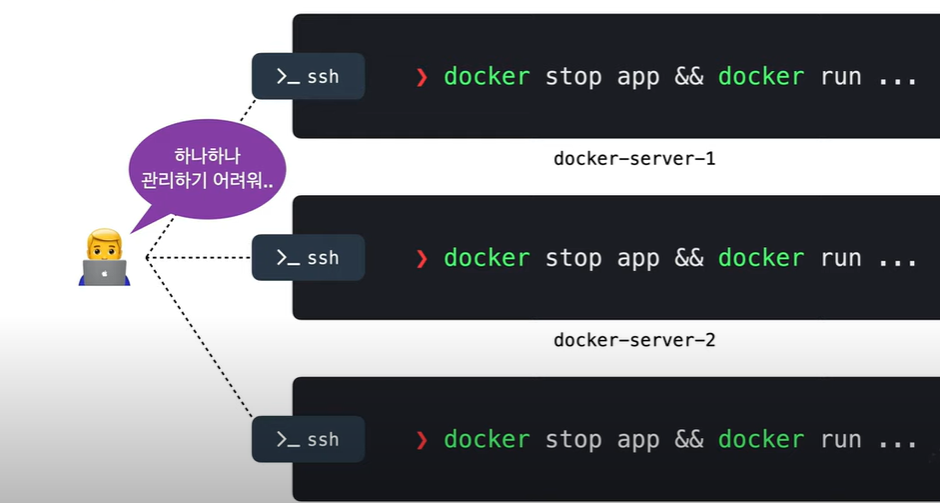

11.초보를 위한 쿠버네티스 안내서 1~3

쿠버네티스 얘기를 하면 도커 이야기를 빠트릴 수 없는데,일단 쿠버네티스가 대세가 된 이유 3가지 영상을 보고 오길 바란다.그럼 이해가 더 잘 될 것임오케스트라 를 아는가?지휘자가 여러 악기를 연주할 수 있도록 관리한다.이런 느낌으로 컨테이너를 관리하는 것을 컨테이너 오

12.초보를 위한 쿠버네티스 안내서 4

쿠버네티스 소개 영상을 보고 정리한 글입니다.kube 쿠베, 큐브k8s k-eights라고 부른다.ghost 라는 것을 사용해서aws 에 배포되어있는 ghost 블로그를 볼 것이다.ghost는 node js 로 구동되고,mariaDB에 데이터가 저장되는 형식이다.각각의

13.초보를 위한 쿠버네티스 안내서 5

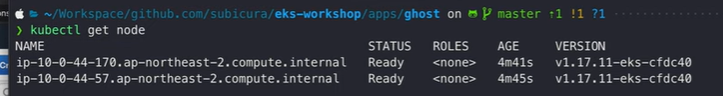

쿠버네티스를 이용한 배포 데모를 보고 정리한 영상입니다.쿠버네티스에 떠있는 서버 1개를 node라고 하는데노드들의 정보를 보여주는 것이다.현재 두개의 노드가 있는것을 확인할 수 있다.ghost를 설치하여 실습을 진행해보겠다.상태 확인하는 명령어이다.현재 1개의 노드와

14.초보를 위한 쿠버네티스 안내서 6

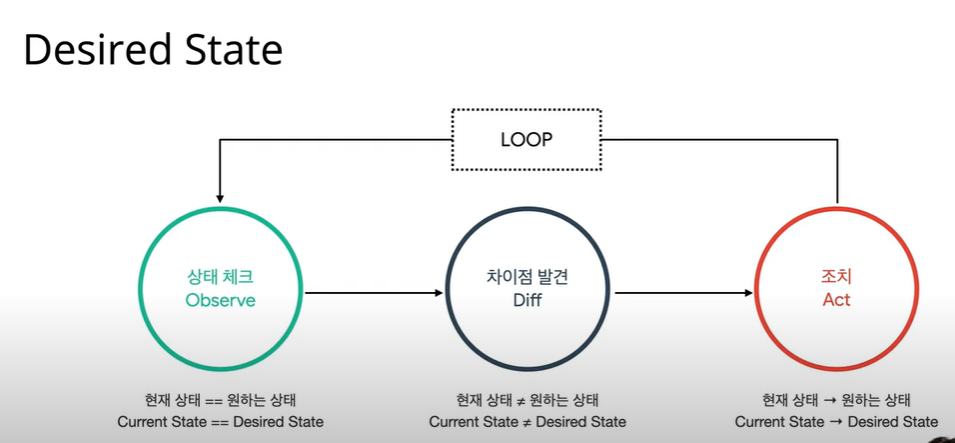

이 글은 쿠버네티스 아키텍처 1/3 (구성/설계) 영상을 보고 정리한 글입니다.쿠버네티스는 상태체크를 한다. 서버를 몇개 띄워야하는 지 그런 설정 파일을 체크하는 것!그리고 설정파일과 실제가 다르면 차이점을 발견한다.그 후, 설정파일과 일치하게끔 만드려고 조치를 취한다

15.초보를 위한 쿠버네티스 안내서 7

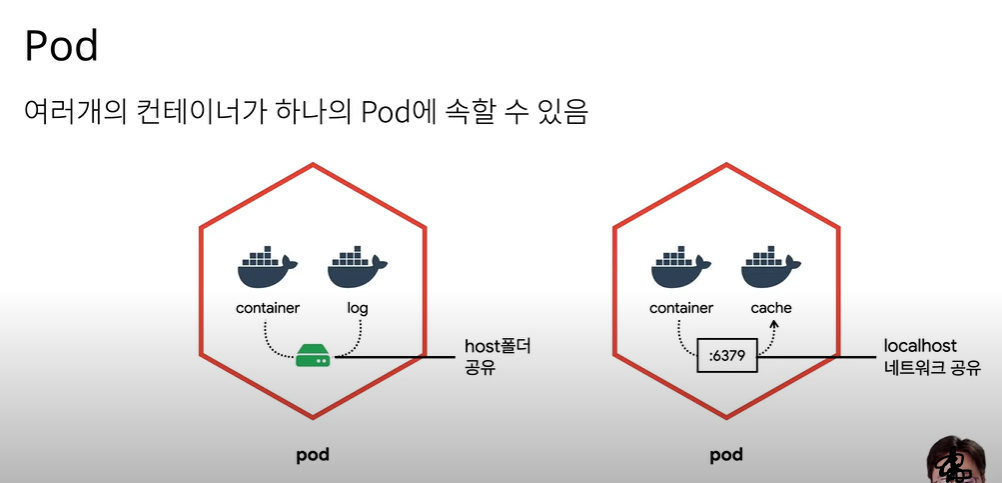

쿠버네티스가 배포할 수 있는 가장 작은 단위쿠버네티스는 컨테이너를 배포하는게 아니라pod(팟, 포드)을 배포하는 것임pod의 특징은각 pod마다 고유한 ip를 부여받기 때문에 ip를 통해 내부적으로 통신이 가능하다.보통 팟에는 컨테이너가 한 개 있지만, 두 개가 있을

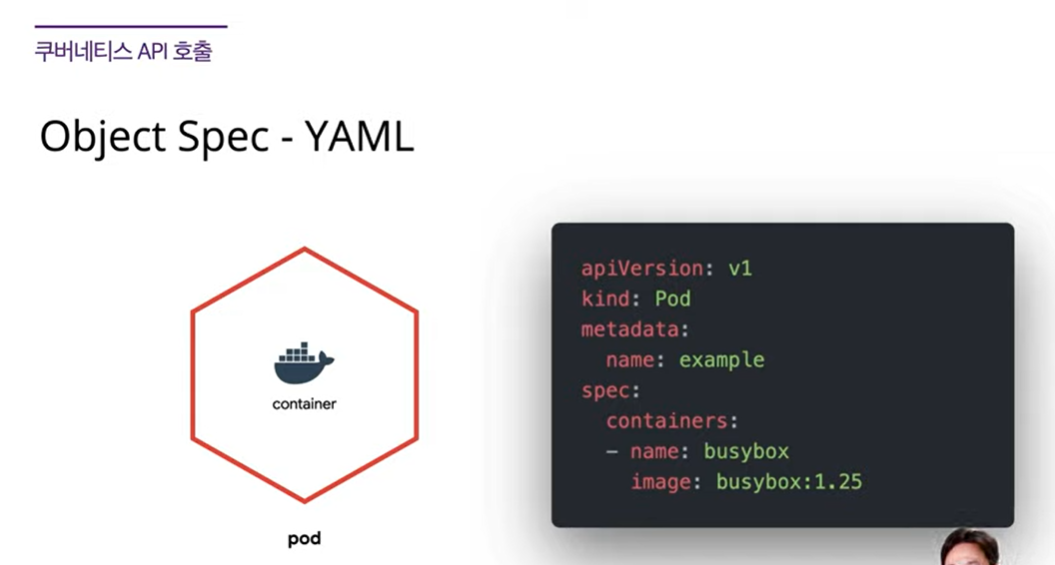

16.초보를 위한 쿠버네티스 안내서 8

API호출 영상을 보고 정리한 내용입니다.만약 pod을 생성하고 싶다면yaml파일에다가 kind에 Pod적고spec에 containers 만들거라고 적고name은 busyboximage를 적어준다 (아마도 도커의 이미지..?인듯..?)리플리카셋도 마찬가지로 yaml파일

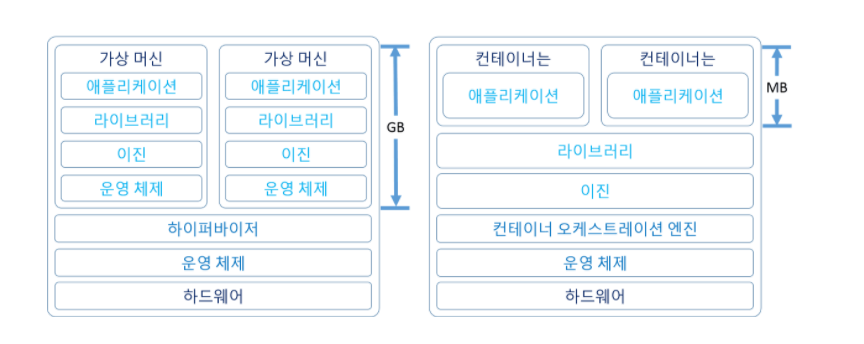

17.[스프링으로 하는 마이크로서비스 구축] 도커

속도의 차이다.가상머신은 들어있는게 많아서 느리다..또한 가상머신에는 가상머신 마다 OS가 있기 때문에가상머신에 구축된 애플리케이션을 실행할 때 메모리 사용량이 필요이상으로 많아져서 host가 필요한 리소스까지 사용해버릴수도 있다....그러나 컨테이너는 메모리 부담을

18.[스프링으로하는 마이크로서비스 구축] 영속성 추가, 리액티브 마이크로서비스 개발

MapStruct란 DTO <-> Entity 간 객체 Mapping을 편하게 도와주는 라이브러리 성능Mapstruct는 압도적으로 빠르다 ( mapstruct: 10^-5 ms, modelmapper: 0.002 )Throughput(처리량)이 그래서 엄청 빠르

19.[스프링으로하는 마이크로서비스 구축] 스프링 클라우드 소개

eureka 서버에 client를 등록하여 service discovery 할 수 있도록 하기 위해중간계층 서버에 로드밸런싱 및 장애복구를 목적으로 사용됩니다.netflix MSA Service Discovery 참고API 라우팅API 게이트웨이는 API 호출을 라우팅

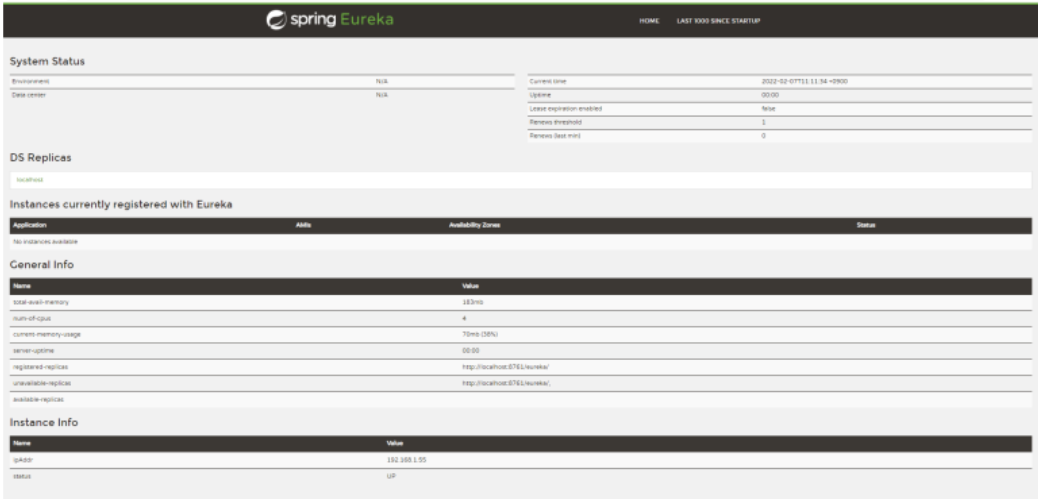

20.[스프링으로하는 마이크로서비스 구축] 넷플릭스 유레카와 리본을 사용한 서비스 검색

spring-cloud-starter-netflix-eureka-server에 대한 의존성을 추가애플리케이션 클래스에 @EnableEurekaServer 애노테이션 추가마이크로서비스에서 사용하는 Docker file을 조금 변경해서 추가,마이크로 서비스에서 사용하는 8

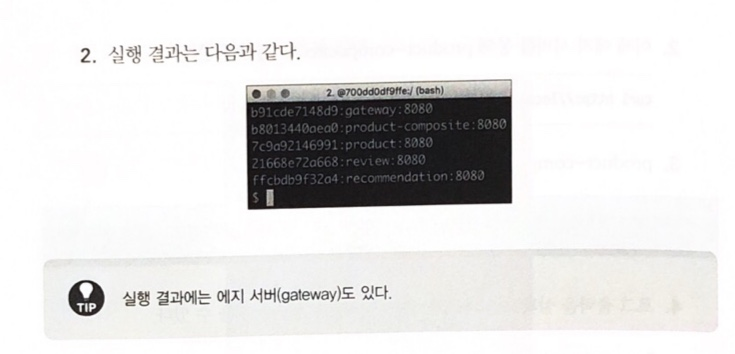

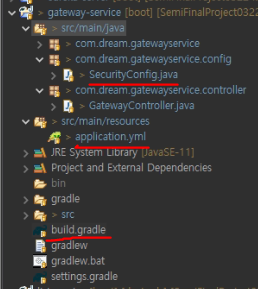

21.[스프링으로하는 마이크로서비스 구축] 스프링 클라우드 게이트웨이를 에지 서버로 사용

에지서버라우팅 규칙 설정을 위해에지서버를 통해 유레카 API를 호출해 검색 서버에 등록된 인스턴스 목록을 확인실행결과유레카 웹페이지 확인api 호출을통해 확인한 인스턴스 목록과 동일한 결과가 유레카 웹 페이지에도 나타나 있다.보통은 구성파일 src/main/resour

22.[스프링으로하는 마이크로서비스 구축] 구성 중앙화

configure server구성서버에서 공개하는 /encrypt 및 /decrypt 엔드포인트를 사용해 정보를 암호화 및 해독할 수 있다.구성 저장소에 저장된 암호화 된 정보는 /decrypt 엔드포인트로 확인커맨드로 hello world 문자열 암호화curl을 사용

23.[스프링으로하는 마이크로서비스 구축] API 접근 보안

스프링 시큐리티를 사용해 API를 보호하는 방법에 대해 다룬 단원입니다. OAuth 2.0 인증코드의 사용 목적은 무엇인가? Authorization Server: 권한을 부여(인증에 사용할 아이템을 제공주는)해주는 서버 사용자는 Authorization Server

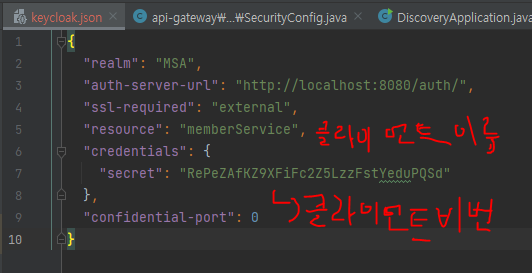

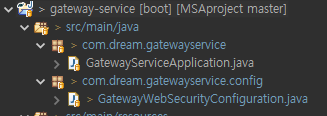

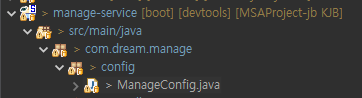

24.spring cloud에 keycloak 연결하기

api-gateway에 연결하는 방법을 선택했다.먼저 config 파일을 하나 만들어준다.keycloak 관련 해서 불러올 수 있도록 추가해준다이렇게 두개의 keycloak관련한 의존성을 주입해주어야keycloakConfig에서 keycloak 관련 jar들이 성공적으

25.keycloak access token 발급받기

키클락을 사용하는 사람 중 블로그를 쓰는 사람은 얼마없을텐데우리나라사람은 정말없어서 영어 문서를 정말정말 많이봤다......그래서 내가 정리하고자한다앞으로 나아가야하기 때문에........일단 실습이고 프로젝트에 적용하려면 다시 해야함필자는 일단 이해해보기 위해 하나의

26.keycloak access token 발급받기2

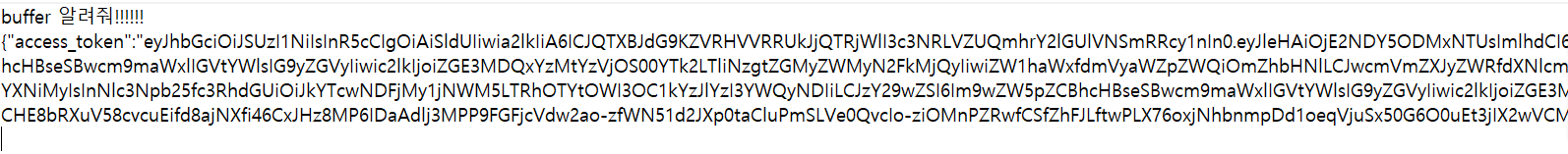

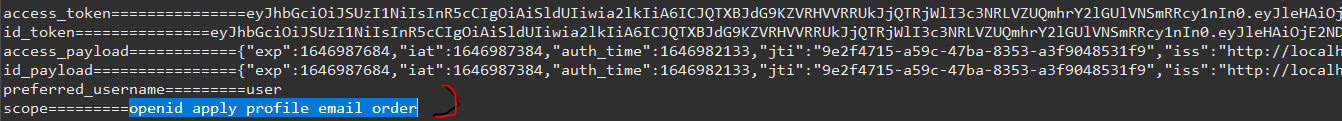

json 파싱했다.일단 buffer는이런식으로 json 형태로 오게되어있다.그러니까 json형태의 buffer를 json파싱 하겠다.access_token과 id_token이 필요하므로buffer에서 꺼내서 access_token과 id_token이라는 문자에 저장하겠

27.keycloak access token decode하기

preferred_username과 scope를 decode한 곳에서 파싱해봣습니다이제 프로젝트에 적용을 시켜야한다...gateway에 연결도 시키고,,,keycloak scope도 생성하고.. role에 scope적용도 해주고 말이다.

28.keycloak연동시 default redirect_uri 무시하고 내가원하는 redirect_uri대로 동작하게 하기

나는 드디어 api gateway에 keycloak연동하는것을 성공했다. 정말 여러문제가있었다. 어떤 문제였냐면.. keycloak에서는 로그인 성공시, redirecturi를 통해 accesstoken을 발급해준다. 그런데 redirect_uri 연결이 매우매우 까

29.keycloak + spring security 토큰 발급 연대기

나는 access token을 keycloak API 공식 문서에 있는 방법대로 얻어오는 것을 선택했다.하지만 대부분의 블로그 글은 spring security랑 연동을 햇다.그때는 내가 지식이 부족해서 왜 저렇게 하지.. 생각했는데다 이유가 있었다.이유인 즉슨, ac

30.keycloak preferred_username 안나올 때, 받기

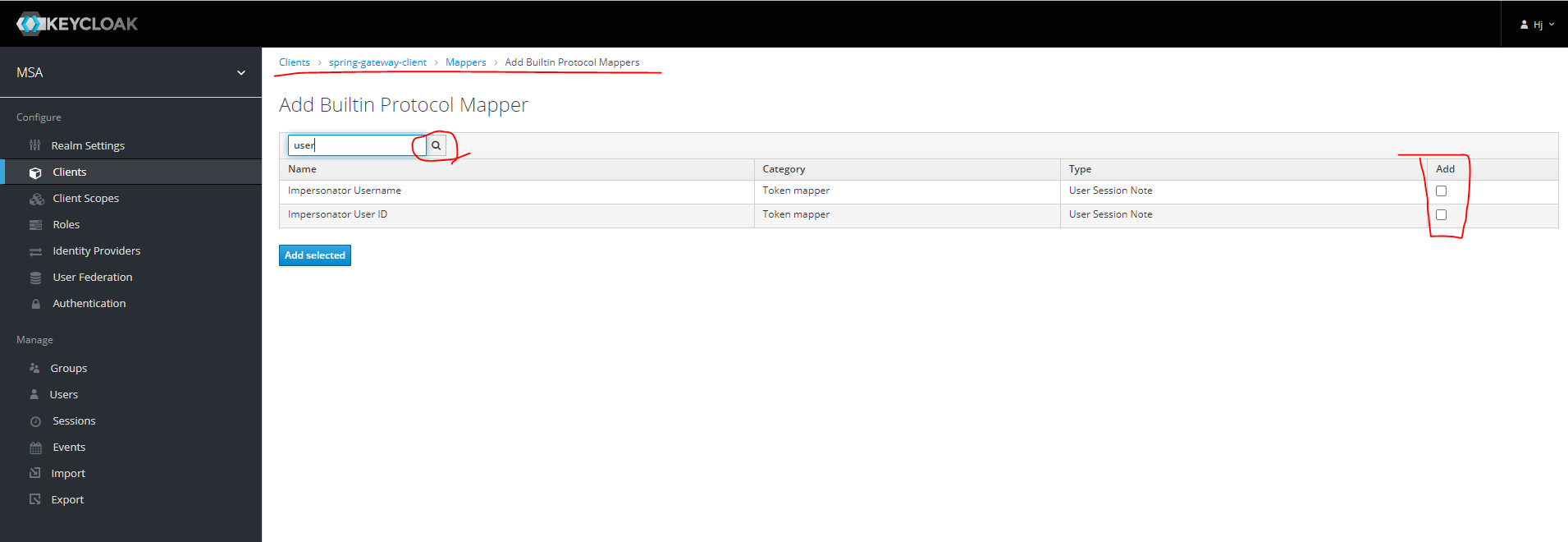

당신은 토큰 안에 있는 정보들을 여러가지를 받고싶을 것이다.키클락에서는 토큰 안에 넣을 정보들을 admin이 선택할 수 있도록 되어있다이것도 영어로만 나와대서 ㅡㅡ 또 스택오버플로우 참고해서 알아냄자.어떻게하냐면키클락 어드민 콘솔에 들어간다.client 클릭해서 너님이

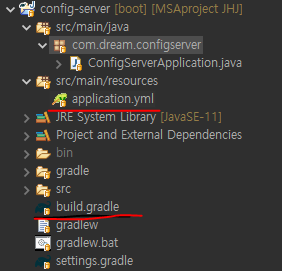

31.MSA에서 Config 서버를 사용하는 방법

먼저 소스코드를 공개한다.어떻게 했냐면꽌뚜루웨이 블로그 참고했다config 서버란 뭐냐..깃허브에 config서버용 repository를 하나 파서, 거기에 ~.yml 을 다 적어줌그럼 git에 있는 걸로 각각의 MS의 yml 파일 설정을 바꿀 수 있는 것!추가한다.

32.keycloak + spring security 로그아웃 구현 방법

진짜 엄청 해멨다...대부분 HttpSecurity를 사용해서 내가 사용한 ServerHttpSecurity로는어떻게 로그아웃 구현하는지 알수가없었다.하지만 uri를 빌드해서 하는게 엄청나게 좋다는걸 알앗따.시큐리티 로그아웃 하는 url은 기본적으로 /logout으로