Reading Papers

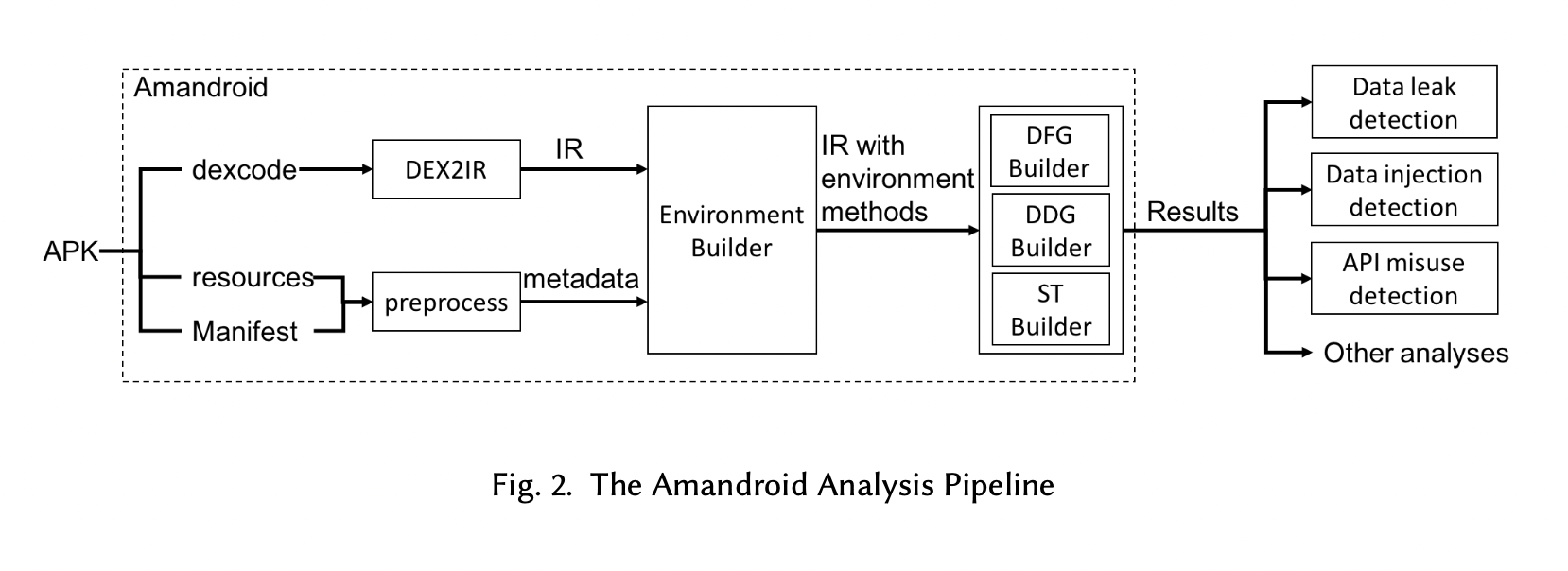

1.Amandroid: A Precise and General Inter-component Data Flow Analysis Framework for Security Vetting of Android Apps

평가 Abstract

2.Android Encryption Database Forensic Analysis Based on Static Analysis

평가 0. Abstract [스마트폰 포렌식에서 안드로이드 애플리케이션에 대한 분석은 중요함. 대부분이 직접 분석하는데, 정적 분석 자동화 도구를 개발하였음.] 모바일 애플리케이션에 대한 포렌식 분석은 범죄자로부터 정보를 수집하는 데에 중요한 부분이다. 획득한 증거

3.Forensic Analysis of the ChatSecure Instant Messaging Application on Android Smartphones

(간략하게 읽은 논문)지금에서 보면 별거 아닌 내용을 주저리주저리 길게도 써놨다,, 라는 생각이 들지만 이 연구가 2016년에(딱 핫할 타이밍에) 진행되었다는 점에서 가치가 있다. 내가 2021년에 수행했던 연구와 거의 유사한 것이 2016년에 수행되었다는 것만으로도

4.Forensic Analysis in Access Control: Foundations and a Case-Study from Practice

무려 ACM CCS 2020에 실린 포렌식 논문이다.목표-지향적인 로깅을 위한 연구. 접근 통제의 3가지 scheme에 대한 포렌식 분석을 하기 위해 충분하면서도 소규모의 로깅 방법을 제시함.(오.. 주제 진짜 좋다..)접근 통제 시스템의 맥락에서의 포렌식을 이전 연구

5.Analyzing Android Taint Analysis Tools: FlowDroid, Amandroid, and DroidSafe

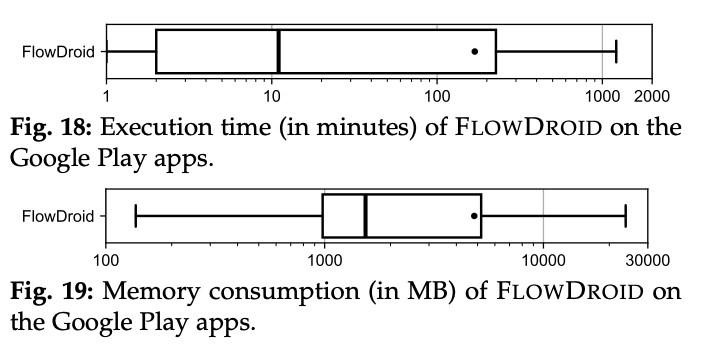

수많은 static taint analysis 테크닉이 제안되었다. 이것들은 인조적인 benchmark에 의해 평가되는데, 이것이 일반화에 어려움을 준다. 그런 테크닉들이 서로 다른 설정 환경에서 비교되어 비교를 부정확하게 한다. 이 연구에서는 대규모의, 통제된, 독립

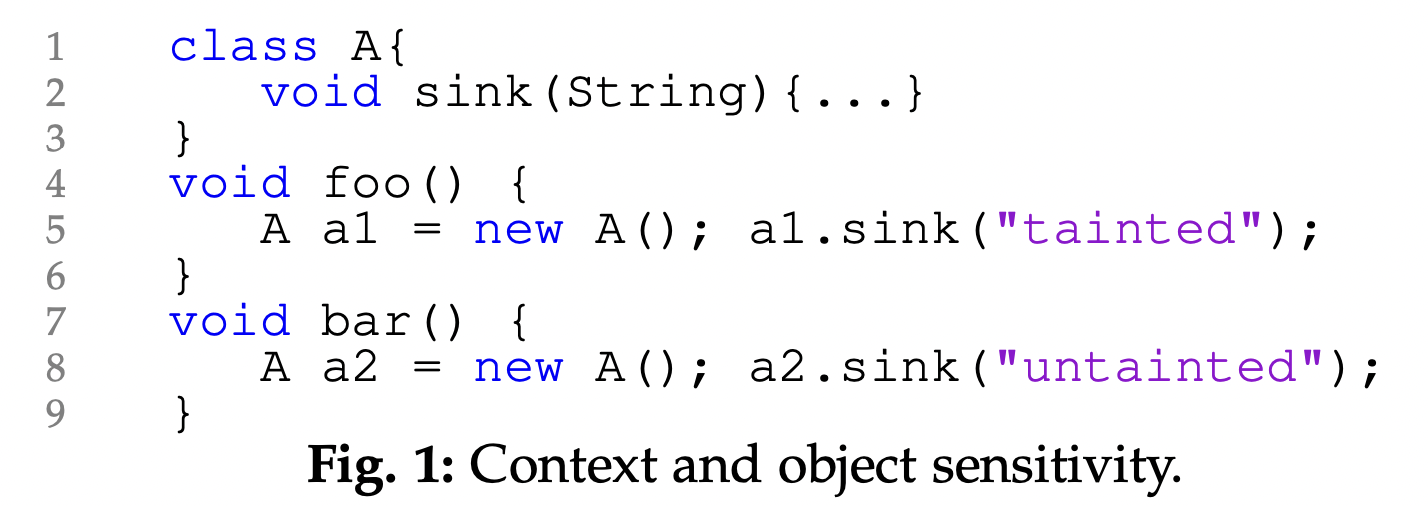

6.FlowDroid: Precise Context, Flow, Field, Object-sensitive and Lifecycle-aware Taint Analysis for Android Apps

현재 존재하는 Static Analysis 도구들 가운데, 가장 citation이 많은 논문이다. 현재 기준으로 2000개 남짓. IccTA랑 합쳐져서 성능도 다른 도구들 대비 나쁘지 않은 것으로 보인다(이전 포스팅 참고).(깔끔한 서문.)최근의 스마트폰은 비밀스러운

7.(작성중)JuCify: A Step Towards Android Code Unification for Enhanced Static Analysis

평가 0. Abstract [Android에서 사용되는 Native 코드에 대해서 Dex bytecode와 결합된 call graph를 만들 수 있게 해준다고 함. Soot Framework(FlowDroid 계열) 위에서 동작하며, 도구(아마도 FlowDroid)의

8.잘 쓴 Abstract 예시

논문을 읽다가, Abstract의 정석이라고 부를 수 있는 것을 발견하여 기록을 남겨둔다. 좀 특이한 점은, Abstract에 목차가 붙어있다. 때문에 더 직관적으로 "이렇게 Abstract를 쓰면 되겠구나"라고 깨닫게 될 수 있었다.출처 : Static analysi

9.Guidelines for snowballing in systematic literature studies and a replication in software engineering

Survey 논문을 작성한다면 꼭 읽어봐야 할 논문이 아닐까 싶다. 깔끔하고 효율적이고, 합리적인 논문 검색 방법을 제시한다.전체를 번역(?)하던 기존 방법과 달리 핵심만 간단히 적어 보았다.Snowballing이란 논문의 reference list를 통해 새로운 논문

10.Guidelines for performing systematic literature reviews in software engineering

이전 포스트에서 나왔던 "research question"을 포함해서, systematic literature review를 하기 위해 필요한 plan 과정에 대해 배우기 위해 읽은 논문.정말 간략하게 읽었다.어떤 현상에 대해서 철저하게, 편향되지 않은 방법으로 모든

11.Systematic Literature Review 탐구하기

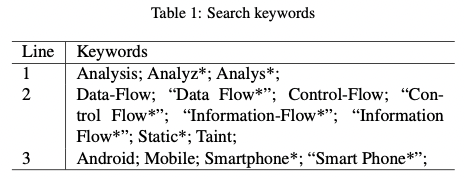

Static analysis of android apps: A systematic literature review (2017) 논문에서 3. Methodology for the SLR 부분만을 읽으며 Systematic Literature Review의 연구법에 대해

12.파일카빙 기법에 관한 연구(2008)

2008년에 나온 논문이지만, 국내에서 포렌식하면 알아주는 분들이 남기신 논문이라 읽고 메모해둔다. 블로그를 쓰게 된 계기는 대부분의 블로그가 복사-붙여넣기로 대략적인 내용을 서술하고 있지만 정확히 논문에 나온 요지를 전달하고 있지 않기 때문이다.이 논문은 연속적인 카

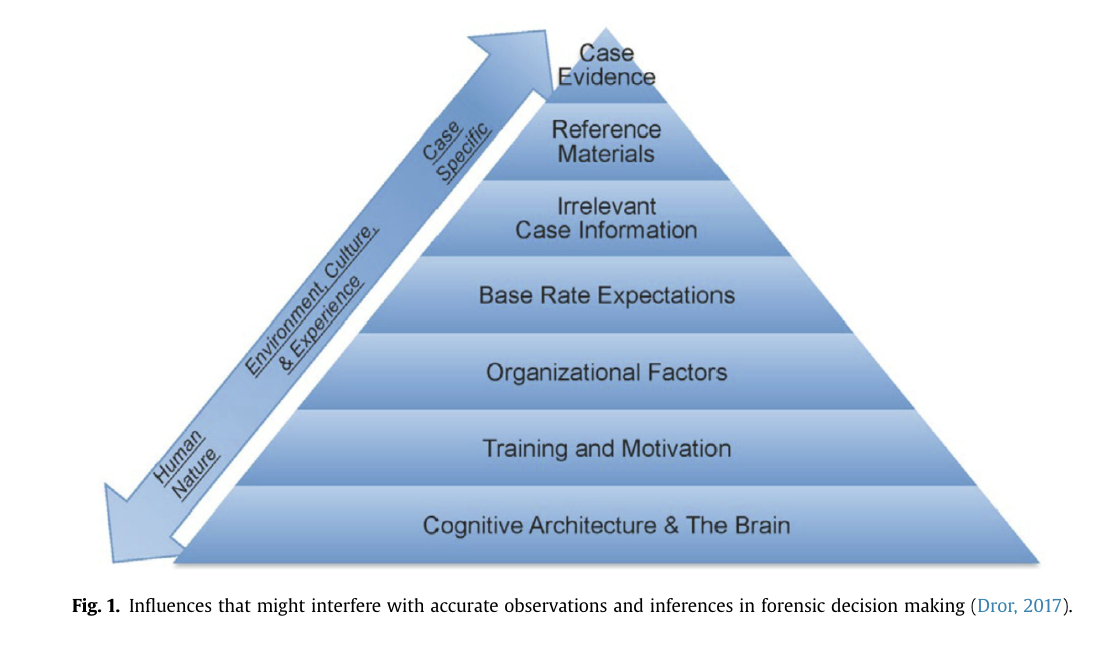

13.Cognitive and human factors in digital forensics: Problems, challenges, and the way forward

디지털포렌식에서 수사관의 편견에 따른 인지적 편향에 대해 연구한 논문. 주제가 너무 흥미롭다!이런 주제가 처음일 뿐만 아니라, Digital Investigation이라는 아주 훌륭한 학회에 실렸기 때문에 내용면에서도 어느 정도 인정을 받았다고 볼 수 있다.GOOOOO

14. The ‘Elasticity’ of Criminal Evidence: A Moderator of Investigator Bias

비대칭적 회의주의(asymmetrical scepticism)는 DNA 증거보다, 목격자 진술에서 더 강하게 나타났는데, 이는 서로 다른 종류의 증거가 "elasticity", 주관적 해석이 합리화될 수 있는 정도에서 차이가 있다는 것을 나타낸다. 흥미로운 점은, 이러

15.PRIME SUSPECT: AN EXAMINATION OF FACTORS THAT AGGRAVATE AND COUNTERACT CONFIRMATION BIAS IN CRIMINAL INVESTIGATIONS

범죄 수사에서의 확증 편향에 대해 연구한 논문. 실험 1에서, 수사 파일로부터 가설을 생성한 사람들은 증거를 찾고 해석하는 과정에서 확증 편향이 나타났다. 실험 2에서, 그들의 가설이 왜 틀렸는지 고민해본 사람은 더 적은 선입견을 갖는 것으로 나타났으나, 추가적인 가설

16.Automated forensic analysis of mobile applications on Android Devices

간단 요약.Amandroid를 이용.APK 디컴파일, AST, ICFG, IDFG, DDG 빌드, taint analyzer 이용특정 시스템 API 모델링 구현sharedpreference, DB, files 에서 파일 저장 경로 찾는 알고리즘 각각 구현하고, 관련 함

17.EviHunter: Identifying Digital Evidence in the Permanent Storage of Android Devices via Static Analysis

간단 요약.FlowDroid(Soot, IC3 추가 이용)라벨에 맞는 propagation rule 추가HornDroid의 기술을 차용하여 multi-threading, reflection 처리일반적으로 사용되는 System API 모델링file path constru

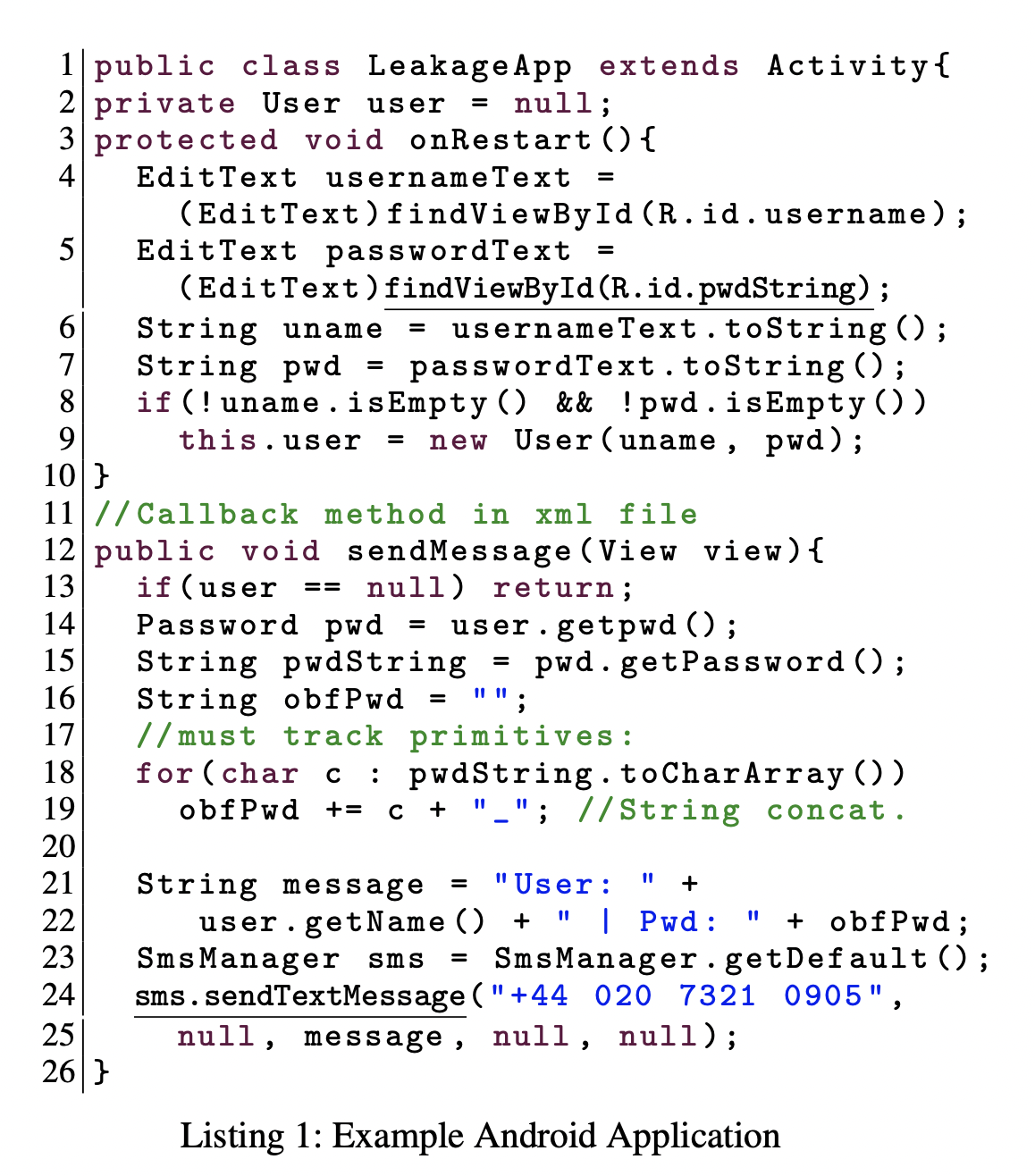

18.Android Static Taint Analysis

0. 들어가며 Android static taint analysis는 Android application을 자동화 분석하는 하나의 방법이다. 악성 애플리케이션 분석에 있어 큰 난관 중에 하나는 분석해야할 애플리케이션이 너무나 많다는 것이다. 기존 악성 애플리케이션에서